高速且优雅

如果不想傻傻的一遍遍的敲,就要好好的思考思考,如何能敲的更快?配置的时候要按照思路来,不能逞能图一时之快,而是按照思路一步一步来,稳应大于快,稳所稳打一步步的积累信心,否则一旦图快打乱思路,后续排错会非常的浪费时间,打击积极性。

- 清楚地知道需求,备考前应该起码一字不差的仔细阅读需求十遍,如果每个需求是如何实现的,这样才需求变化时才能从容应对。

- 能基本上背下所有的VALN、接口IP地址

- 对于生僻的命令多敲几遍,记熟练

- 对于长命令进行缩写,比如p l t 就可以替代port link-type trunk

- 对于不好写的单词使用宏+快捷键,比如Employee,直接在mobaxterm使用宏,输入密码的时候也可以使用宏

- 能解构需求,有自己清晰的思路,时刻知道自己所在的步骤和位置

- 对于“傻大黑粗”的命令,可以使用VIM提前把命令写好,用的时候直接复制,比如连续在10个vlan配置IP地址

- 在脑海当中敲,这样比手敲的快!脑海当中敲的多了,现实当中也会快很多!

生僻命令要搞的特别熟悉

# 比较生僻的命令

## 虚拟实例里面计算Type-5

vpn-instance-cap simple

## 重定向,默认内部无线是可以访问所有的,现在把它定位到防火墙上

acl 300

rule 0 permit 10.1.51.0 0.0.0.255 distination 10.1.60.0 0.0.0.255

vlan 55

traffic-redirect inbound acl 3000 next-ho X.X.X.X

长命令缩写

port link-type access(p l a)

port default vlan 10 (p d v 10)

port link-trunk(p l t)

port trunk allow vlan 10(p t a v 10)

vlan batch 10 to 15 (vlan b 10 to 15)

interface vlan 10(int v 10)

常用的命令做成快捷键

dis th 做成ctrl+换行

Employee 做成ctrl+K

Guest 做成ctrl+j

长命令提前准备好

比如有线的网关全都集中在汇聚,无线的网关又全都集中在核心,这种命令提前就准备好!通过mobaxter带的VIM就快一些

我们可以总结一下这种比较傻比较多的命令配置

- X_T1_AGG1上的100、208、11-15、21-25

- X_T2_AGG1上的100、209、31-35、41-45

- X_T1_CORE上的100、208、209、51-55、101-105、60、203、204-207

一、设备堆叠

配置

- 环形堆叠,主的优先级设置为200、备的优先级100保持默认;

- 主设备的SLOT号保持0不变以,备设备的SLOT号设置为1;

- 两台设备的物理堆叠线缆X0/0/1对应X0/0/1,X0/0/2对应X/0/0/2;

# 主设备的操作

stack slot 0 priority 200

interface statck 0/1

port interface XG0/0/1 enable

shutdown interface XG0/0/1

interface stack 0/2

port interface XG0/0/2 enable

shutdown interface XG0/0/2

PS:注意,shutdown的位置是逻辑接口,而非物理接口!

# 备设备的操作

stack slot 0 renumber 1

interface statck 0/1

add interface XG0/0/2 enable

port interface XG0/0/2

interface stack 0/2

add interface XG0/0/1

port interface XG0/0/1 enable

run save force

reboot

PS:在备设备重启的过程将持续一分种左右,趁这时将主设备的接口再打开(undo shutdown)

验证:

- 堆叠成功之后直接查看dis interface bri就会看到两台设备所有的接口

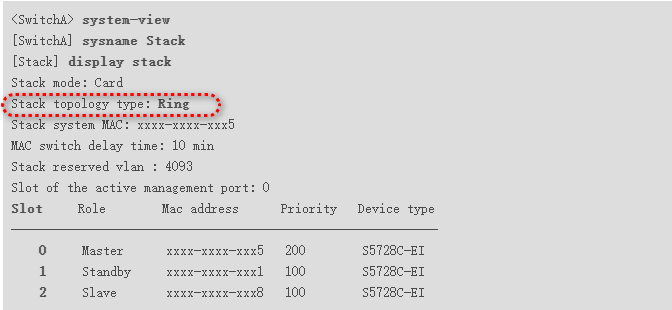

- 通过dis stack可以查看关键词“stack topology type:Ring”,Ring即环形之意,如下所示:

堆叠华为官网典型配置:https://support.huawei.com/enterprise/zh/doc/EDOC1000069491/5e798e3e

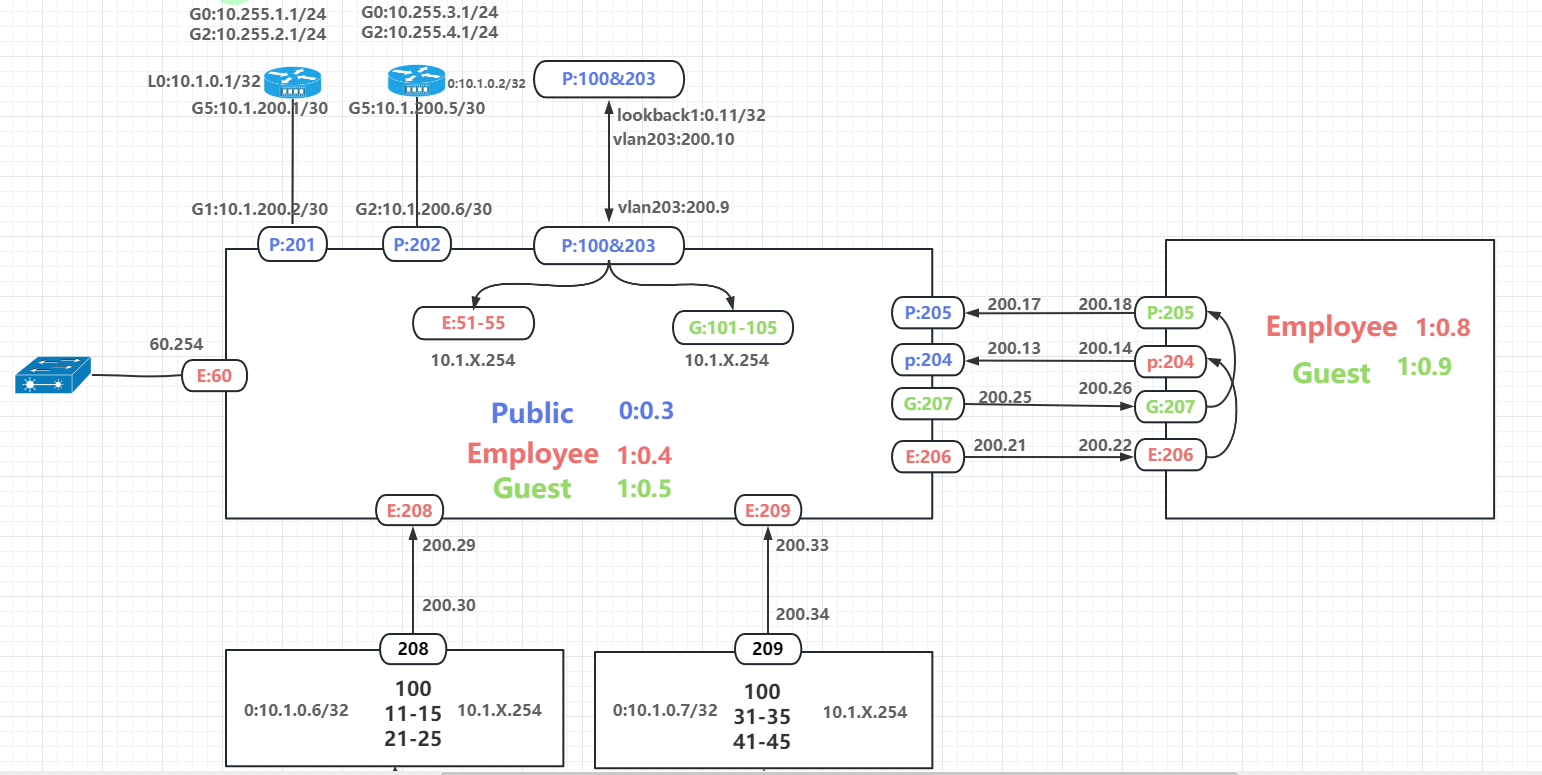

二、VN、VLAN、IP、NAT

PS:从下向下进行配置

环回接口全是10.1.0开头、互联接口全是10.1.200开头

环回接口规律:从上到下:12、345、67、89、11逆时针,没有10,掩码全是32

互联接口规律(1):208对应29和30,209对应33和34

互联接口规律(2):206到204顺序是21-22-14-13、207到205的顺序是25-26-18-17

互联接口规律(3):export1对接1和2,export对应5和6,AC对应10和9

EXPORT

两台EXPORT的配置最为简单,就遵循从低到高的配置顺序:

- 全局创建vlan

- 二层接口

- 三层物理接口

- 三层逻辑接口

- 静态路由

- 动态路由OSPF

- NAT相关

Core_SW

-

三个VN(应该率先创建出来)

- public

- emploee(65001)

- guest(65002)

-

服务器网段一个

- 60(employee)(服务器网段),对应服务器网段

-

有线两个

- 208(empoloyee)左边的有线聚合后,对应左边所有的有线

- 209(empoloyee)右边的右线聚合后,对应右边所有的有线

-

无线管理两个

- 100(public)(无线管理网段),对应所有的无线管理VLAN

- 203(public)(AC的业务网段),对应从AC发送到核心上的VLAN

-

无线业务10个:

- 内部用户(public):51,52,53,54,55

- 外部用户(guest):101,102,103,104,105

-

与防火墙对接四个:

- 204(public)

- 205(public)

- 206(employee)

- 207(guest)

-

与路由器对接两个:

- 201(public)

- 202(public)

FW

-

两个VN(应该率先创建出来,防火墙并没有使用根实例)

- emploee

- guest

-

仅有四个VLAN

- 206--204(employee)

- 207--205(guest)

-

把接口加入到相应的区域当中

-

IP地址配置好

T1-AGG

- T1的汇聚交换机

- vlan208(互连)

- 100(所有无线)

- 11-15、21-25(市场、采购)(对应所有有线)

T2-AGG

- T2的汇聚交换机

- vlan209(互连)

- 100(所有无线)

- 31-35、41-45(财务、人力)(对应所有有线)

ACC

所有的ACC仅需要100即可;

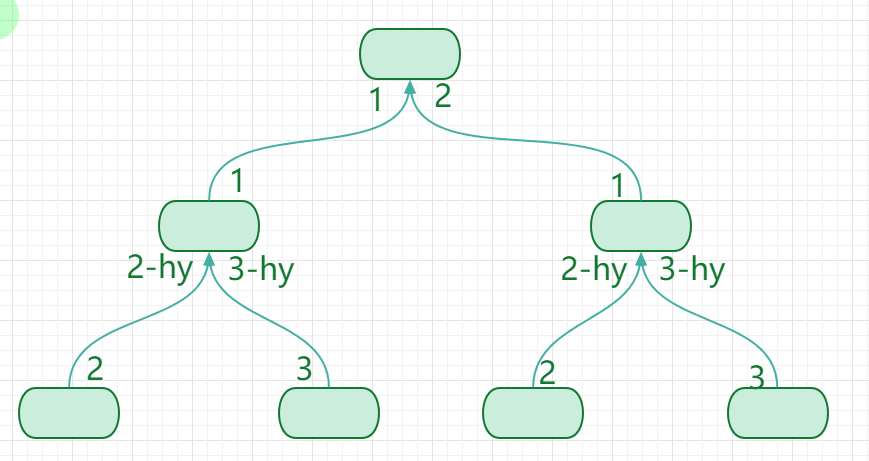

三、链路捆绑

规律

-

ACC到AGG需要放行:

- 100

-

T1-AGG-CORE

- 100

- 208

-

T2-AGG-CORE

- 100

- 209

技巧

- 从接口到汇聚、从汇聚到核心全都是链路捆绑,我们在做的时候应该遵循,先做核心、再做接入,最后做汇聚,这样在汇聚做完之后直接通过命令就可以验证核心和接口上下是否正确,这样比较节省时间。

- 为了节省时间,链路捆绑在做的时候还要把接口类型、以及创建vlan以及允许通过的VLAN全都一次性配置好。

- 最后一点,汇聚在连接接口时,汇聚的接口类型是混杂类型,其它捆绑接口全都配置为trunk即可。

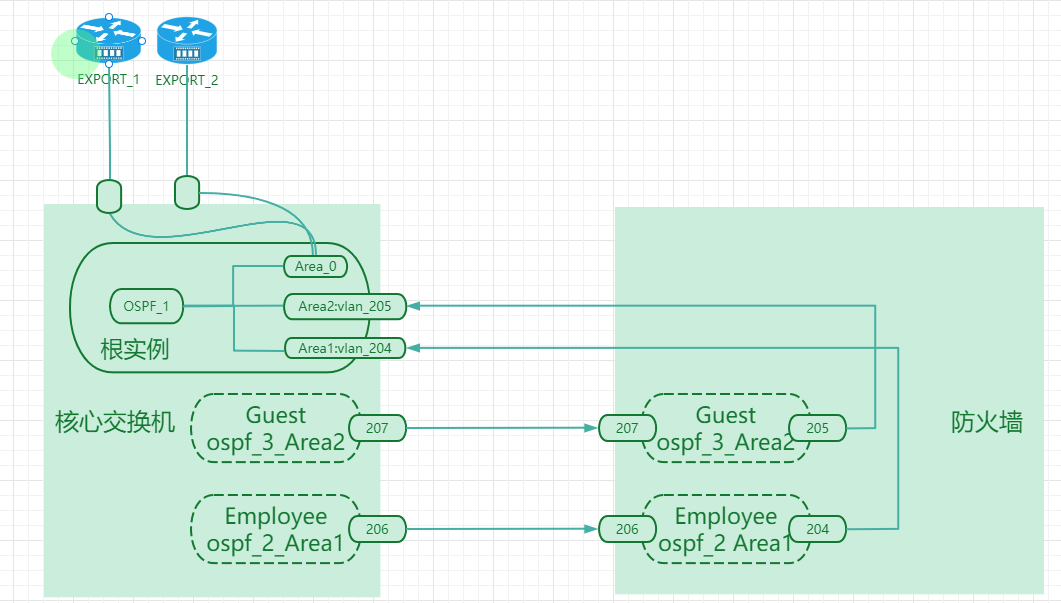

四、OSPF部分

OSPF配置部分

# OSPF宣告从源(汇聚开始)

## 两台AGG全都是进程二_区域一

## 除了把互联的208、209搞进去、环回接口,还得把有线业务搞进去(两边不一样)

# 核心交换机OSPF部分

# 宣告的时候直接DIS列出实例的IP地址,对着实例进行network,这样可以保证一个不落下;

- (Core)进程一只有根实例进入四个接口:

- 204对应EMP,属于进程一、区域一

- 205对应Guest,属于进程一、区域二

- 201和202都是上游接口,属于进程一、区域零

- (Core)进程二_区域一对应Employee内部区域:

- 206是与防火墙对接的

- 208、209是与汇聚接口的

- 60是与服务器网段对接的

- 51--55是由内部无线对接的

- (Core)进程三_区域二、对应Guest外部区域:

- 207与防火墙对接的部分

- 101-105外部无线

# 防火墙交换机OSPF部分

## 先通过安全策略把OSPF全部放行,否则全停留在export状态

## 配置部分如图所示,这里略过

# 最后把export路由器上的OSPF做一下

## 都属于进程一、区域零

## 宣告本地环回和互联接口即可

到这里面export两台路由器应该就能收到所有的内部和外部路由了!

路由回灌问题

第一步:通过ip-prefix的deny策略把内部网段写上,然后去进程1当中的区域2(Guest)import方向引用

第二步:通过ip-prefix的deny策略把外部网段写上,然后去进程1当中的区域1(employee)import方向应用

第三步:验证,去防火墙上进行验证

VN-TYPE-5不计算

# 在防火墙和核心的进程二和进程三当中敲一下这条命令

# 只有进程二和进程三对应虚拟实例,所以只需要在进程带二和进程三上敲即可

ospf 2

vpn-instance-capability simple

ospf 3

vpn-instance-capability simple

验证

- Guest当中没有多余的路由了

- export拥有全部的路由

- Core和AGG上也以看到默认路由

PS:注意此时,由于没有做防火墙策略,所以正常的数据包是不通的

五、安全策略

注意事项

安全策略之前:(以下两条策略都很精细,直接放到最前面比较合适)

-

当我们做到这个一部分,防火墙的的安全策略当中起码已经有了一条关于放行OSPF的策略。

-

而且还应该把前面没做的端口映射需要那一条做上;

引流:

有线网关都集中汇聚,无线的网关集中在核心,默认是不过防火墙的直接通信的,要先把流量引入到防火墙当中。

-

上网流量的安全策略

-

Employee防火墙当中的策略:(由细到宽,拒绝先,允许后)

- Empoloyee虚拟防火墙当中仅允许有线的市场和采购(11-15,21-25),无线部分(51-55)通过

-

Guest防火墙当中的策略:

- Guest虚拟防火墙当中,trust到untrust(101-105)的应该全部放行,否则外部用户无法上网;

-

-

同区域互防的安全策略

- 开启同区域流量控制功能

- 内部无线51-55只能访问服务器网段60.100主机

-

虚拟防火墙之间策略

- 两台虚拟防火墙对自己的虚拟接口划分到untrust区域,并且配置IP地址

- 从Guest向Emp指一条路由,当然emp也得回指一条,emp防火墙得设置一条从untrust到trust的精细策略。

-

Employee的安全策略总结

-

端口映射(精细程度:服务级别)

-

外部无线仅能访问60.99的3389(guest_server)。通过guest扔到核心,从核心的untrust扔过来的(精细程度:服务级别)

-

同区域互防:内部无线访问60.100主机(精细程度:主机级别)

-

允许两个部门加上内部无线(11-15,21-25,51-55)到untrust全都放行(精细程序:网段级别)

-

-

Guest的安全策略总结

- 外部无线仅能访问60.99的3389(guest_server),从guest扔到核心的,对应上面的第2条

- 允许11-15、21-25、51-55到untrust全都放行(精细程序:网段级别)

配置

引流重定向

为什么要重定向呢?

默认51网段和60网段都是内部网段,同属于一个VN,那两个网段在交互的时候就直接在核心交换机的VN内部就完成了,但现在根据需求是要求防火墙参与两个网段间的流量过滤,所以就不得不把从51网段到60网段的流量强行改变下一跳到防火墙,让防火墙参与过滤,以完成需求。

旧版的重定向

旧版的重定向是一种“偏门”,直接给从虚拟VN当中跨越根实现直接扔到了防火墙的Employee的untrust接口当中

# 旧版配置

# 核心重定向到防火墙的untrust接口

rule 300

rule permit ip souce 10.1.51.0 0.0.0.255 desi 10.1.60.0 0.0.0.255

rule permit ip souce 10.1.52.0 0.0.0.255 desi 10.1.61.0 0.0.0.255

rule permit ip souce 10.1.53.0 0.0.0.255 desi 10.1.62.0 0.0.0.255

rule permit ip souce 10.1.54.0 0.0.0.255 desi 10.1.63.0 0.0.0.255

rule permit ip souce 10.1.55.0 0.0.0.255 desi 10.1.63.0 0.0.0.255

int vlan 51

trffaic-redirect inbount acl 3000 ip-nextop 10.1.200.14

int vlan 52

trffaic-redirect inbount acl 3000 ip-nextop 10.1.200.14

int vlan 53

trffaic-redirect inbount acl 3000 ip-nextop 10.1.200.14

int vlan 54

trffaic-redirect inbount acl 3000 ip-nextop 10.1.200.14

int vlan 55

trffaic-redirect inbount acl 3000 ip-nextop 10.1.200.14

创建IP组和对象

# emp虚拟防火墙当中

# 制定IP组:财务+市场+内部无线,emp最后一条调用,上网用

ip address-set caiwu_and_shichang_and_neiwuxian type group

10.1.11.0/24

10.1.12.0/24

10.1.13.0/24

10.1.14.0/24

10.1.15.0/24

10.1.21.0/24

10.1.22.0/24

10.1.23.0/24

10.1.24.0/24

10.1.25.0/24

10.1.51.0/24

10.1.52.0/24

10.1.53.0/24

10.1.54.0/24

10.1.55.0/24

# 还有一个通过绕行的3389对象,在emp和guest当中都存在

ip service-set guest_server type object

server tcp 3389

# guest虚拟防火墙当中

# 制定一个对象组:外部无线用户,guest最后一条上网用

ip address-set waiwuxian type group

10.1.101.0/24

10.1.102.0/24

10.1.103.0/24

10.1.104.0/24

10.1.105.0/24

# 还有一个通过绕行的3389对象,在emp和guest当中都存在

ip service-set guest_server type object

server tcp 3389

防火墙策略

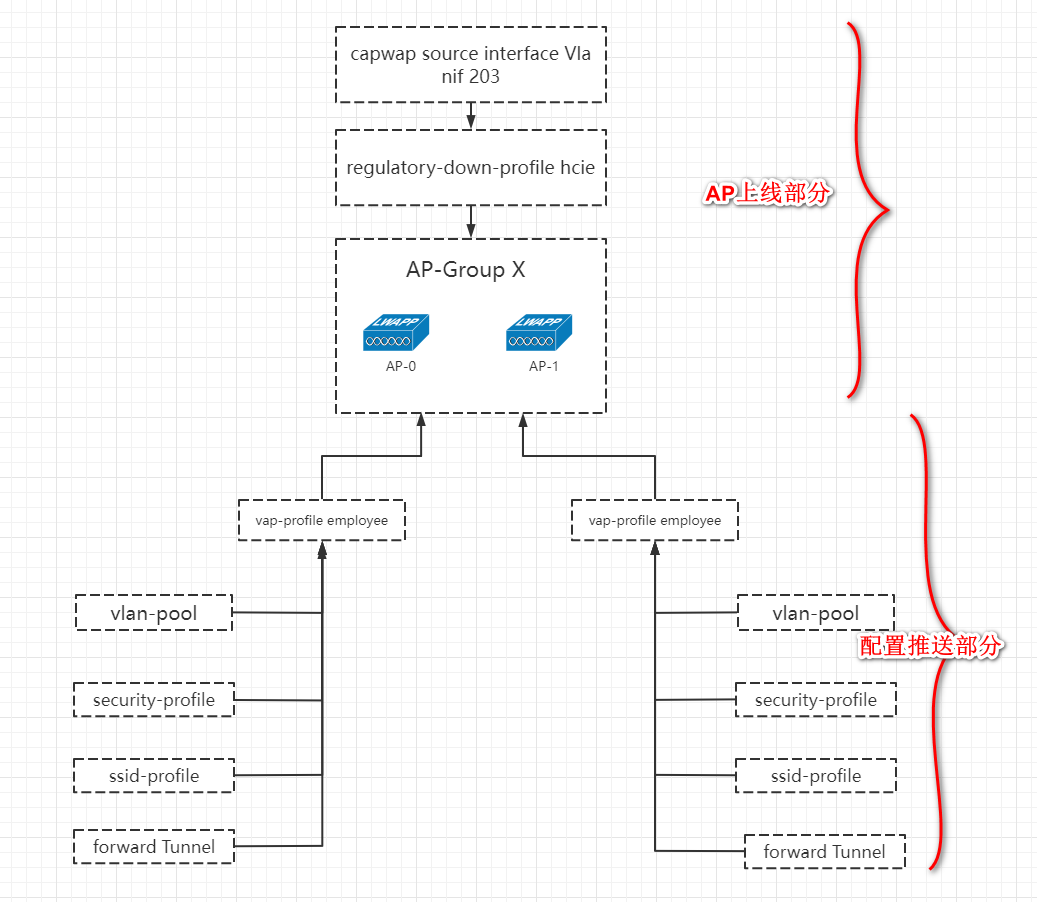

六、无线

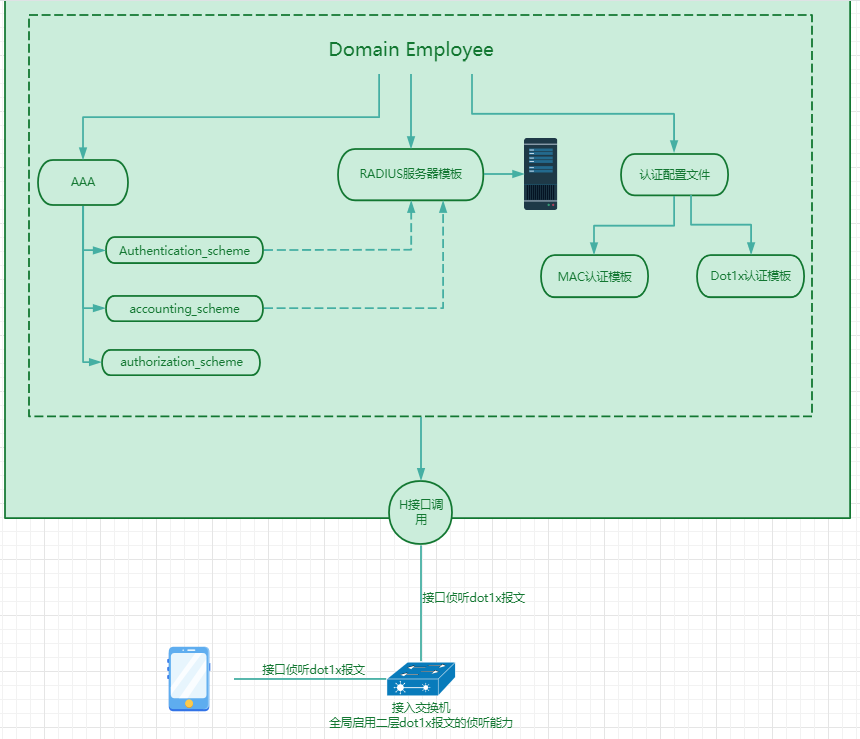

七、NAC&AAA

AAA_radius_server的配置

# X_T1_AGG1

## radius服务器的配置

radius-server template Employee

radius-server shared-key cipher Huawei@123

radius-server authentication 10.1.60.2 1812

radius-server accounting 10.1.60.2 1813

radius-server authorization 10.1.60.2 shared-key cipher Huawei@123

## AAA的配置

aaa

authentication-scheme Employee

authentication-mode radius

accounting-scheme Employee

accounting-mode radius

authorization-scheme Employee

authorization-mode none # 考试或上机的时候这一条是不用敲的,只需要上面那一条命令即可

PS:授权 mode none敲不敲无所谓,原因是raidus的认证和授权是一体的,授权的信息会随着radis认证报文中的option字段下发下来,我理解的是只要认证通过了就行,授权信息就会在认证报文当中一块下发下来

## 通过域将redius_server和AAA关联起来

aaa

domain Employee

authentication-scheme Employee

accounting-scheme Employee

authorization-scheme Employee

radius-server Employee

NAC相关配置

# 定义MAC认证的模板,内隐含默认配置

mac-access-profile name Employ

# 定义DOT1X认证的模板,内隐含默认配置

dot1x-access-profile name Employ

# 通过profile文件关联以上两个模板

acthentication-prifile name Employ

mac-access-profile name Employ

dot1x-access-profile name Employ

authtication dot1x-mac-bypass #混合

authtication mode multi-authen max-user 500 # 允许多少人来认证

NAC和AAA关联

acthentication-prifile name Employ

access-domain employ force # 配置认证域

汇聚下联接口加载配置文件

# AGG

int eth-trunk 2

authtication-profile Employee

int eth-trunk 3

authtication-profile Employee

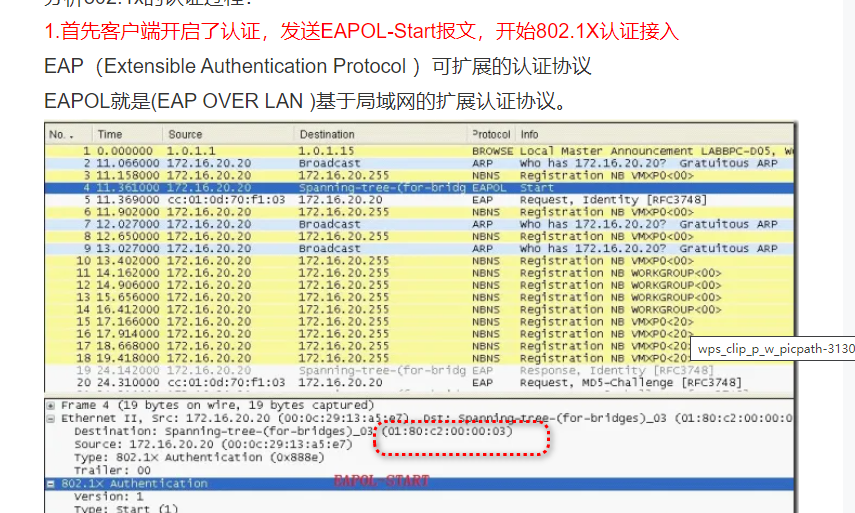

接入上下行透传802.1x

# X_T1_ACC1 透传,不用刻意去背,打问号有提示的,另外行还得开启dot1x

l2protocol-tunnel user-defined-protocol dot1x protocol-mac 0180-c200-0003 group-mac 0100-occd-0002

int eth-trunk 1

l2procolo-tunnel usr-defined-protocol dot1x enable

int range g0/0/1 to g0/0/20 # 要求是前20个接口

l2procolo-tunnel usr-defined-protocol dot1x enable

# X_T1_ACC2 透传

l2protocol-tunnel user-defined-protocol dot1x protocol-mac 0180-c200-0003 group-mac 0100-occd-0002

int eth-trunk 1

l2procolo-tunnel usr-defined-protocol dot1x enable

int range g0/0/1 to g0/0/20 # 要求是前20个接口

l2procolo-tunnel usr-defined-protocol dot1x enable

AP认证

# X-T1-AGG1

aaa

authentication-scheme ap_noauthen

authentication-mode none

domain ap_noauthen # 调用上述认证方案

authentication-scheme ap_noauthen

# 去ACC上找到AP的MAC地址,再到汇聚上

## 全局上强制MAC认证

domain ap_noauthen mac-authen force mac-adress XX mak ffff-ffff-ffff

附件

准入问题_认证点在汇聚

在准入认证的时候,如果认证点在接入层,终端windows电脑通过输入了自己用户名和密码,通过EAPOL-START报文进入接入交换机(认证点),接入交换机由于是认证点,会回复报文提示用户把用户名和密码输上,用户在终端当中把用户名和密码输入完成之后,认证点通过与radius报文器的一番报文交互之后,把授权信息(VLAN10)就扔给了接入交换机,接入交换机就把windows电脑所接入的物理接口进行授权,逻辑上配置成vlan10,逻辑配置优于实际配置,这个过程能理解。

但是如果,像咱们的P1实验,认证点如果在汇聚上,接入层透传EAPOL报文到达汇聚,用户认证成功了之后,肯定不能直接在接入交换机上把windows终端对应的物理接口再配置成vlan10,因为接入交接机都没有vlan10!只有汇聚了,那汇聚上也不能把收到windows发送报文对应的物理接口逻辑上配置成vlan 10,因为汇聚一个接口下面连接了那么多的主机,肯定不能把一个物理接口设置为vlan 10呀,那汇聚交换机是如何做到以后这台windows电脑发送的报文以后到达汇聚就给它打上vlan10的tag!以后的过程当中windows终端与汇聚就一直通过EAP报文交互吗?在网上查了半天,也找了hedex文档,全是讲的radius报文如何交互,认证点在接入层的相关内容,但是认证点在汇聚层这个相关内容只找到配置,没找到相关的原理解释,我在咱的课程的PPT我也查了一下,也没找到

我大概猜了一下,应该是汇聚交换机为每一个windows终端生成了逻辑的接口,该逻辑的接口通过某种机制会绑定一台主机,只要这台主机来的流量就会定位到这个逻辑接口上,汇聚交换机就能直接以这个逻辑接口进行授权,配置vlan、acl啥的,就如同这台电脑真的接入到汇聚上了,不知道这么想对不对?

这个过程应该是这样的:

- 终端开机之后发送EAPOL-Start报文到认证点,认证点可能是接入也可能是汇聚,如果是汇聚,那接入就得透传802.1x报文

- 认证点通过回复EAPOL-Request报文让终端输入用户名和密码,之后认证点会与RADIUS服务器一番交互

- 假如认证成功,那授权信息就会来到认证设备,那这个认证信息应用给哪个对象呢?必须要有一个对象,如果认证点接入交换机,那这个对象就是终端接入的物理接口;如果在汇聚交换机,那这个对象就不能再是一个具体的物理接口,而是虚拟接口,授权信息直接应用在这个虚拟接口当中,即这个虚拟接口就拥有了ACL、VLAN等信息,交换机还会通过一种绑定机制,估计就是MAC地址的绑定,将终端的MAC地址强制与这个对象关联,以后再从物理接口收到这个终端的发送的报文,识别之后就会强制定向到某个逻辑接口当中,这样就相当于终端直连了汇聚交换机。

- 那之后终端与汇聚之间的交互就不再使用EAPOL报文,就是使用正常的报文进行交互了,这个报文是否有TAG呢?在汇聚与终端之间肯定是没有的,汇聚给终端是被逻辑接口剥离,终端给汇聚正常情况下肯定也没有TAG。

这就造成一个问题,透传的接入交换机两台主机之间的安全性问题,如果两台主机都不是一个部门的,但是配置了同一个网段的静态IP,所以就得有一个应对机制,那就是二层隔离。

AAA_授权问题

## AAA的配置

aaa

authentication-scheme Employee

authentication-mode radius

accounting-scheme Employee

accounting-mode radius

# authorization-scheme Employee

# authorization-mode none

PS:上述打#号的两行是可以不做的,原因是raidus的认证和授权是一体的,授权的信息会随着radis认证报文中的option字段下发下来,我理解的是只要认证通过了就行,授权信息就会在认证报文当中一块下发下来

关系梳理

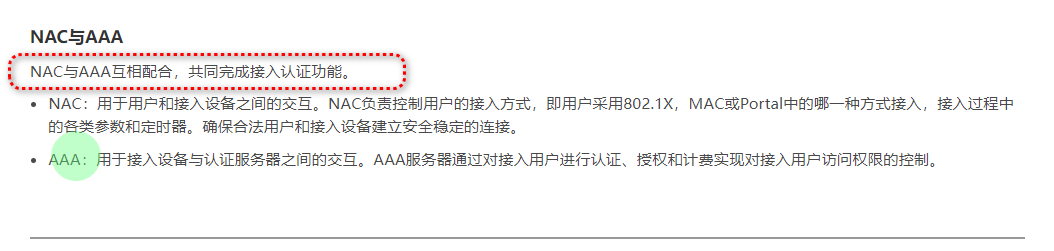

NAC、AAA、策略联动、业务随行、传统园区准入方案、华为Camplus准入方案这些之间都是什么关系。

- NAC:Network Admission control 网络准入

- AAA:认证、授权、计费的缩写,就是指定如何认证、找哪个服务器认证、是本地认证还是raidus认证

AAA本身是可以单独使用的

NAC与AAA又可以结合,就是咱们P1园区网当中的那种方案,也就是《19.网络准入控制》这个PPT最后一个案例。

关键节点

-

对于链路聚合来说,汇聚是关键节点,通过一台汇聚节点就可以查看到上下游的eth-trunk状态;

-

防火墙与核心之间是初链接的时候,STP是关键,在通过trunk接口穿越剧防火墙与汇聚之后,必须undo vlan 1,这个很关键,如果不这样的话,会容易出现STP阻塞一个接口。