摩丝buuctf_crypto_writeup writeup buuctf

Matrix-writeup

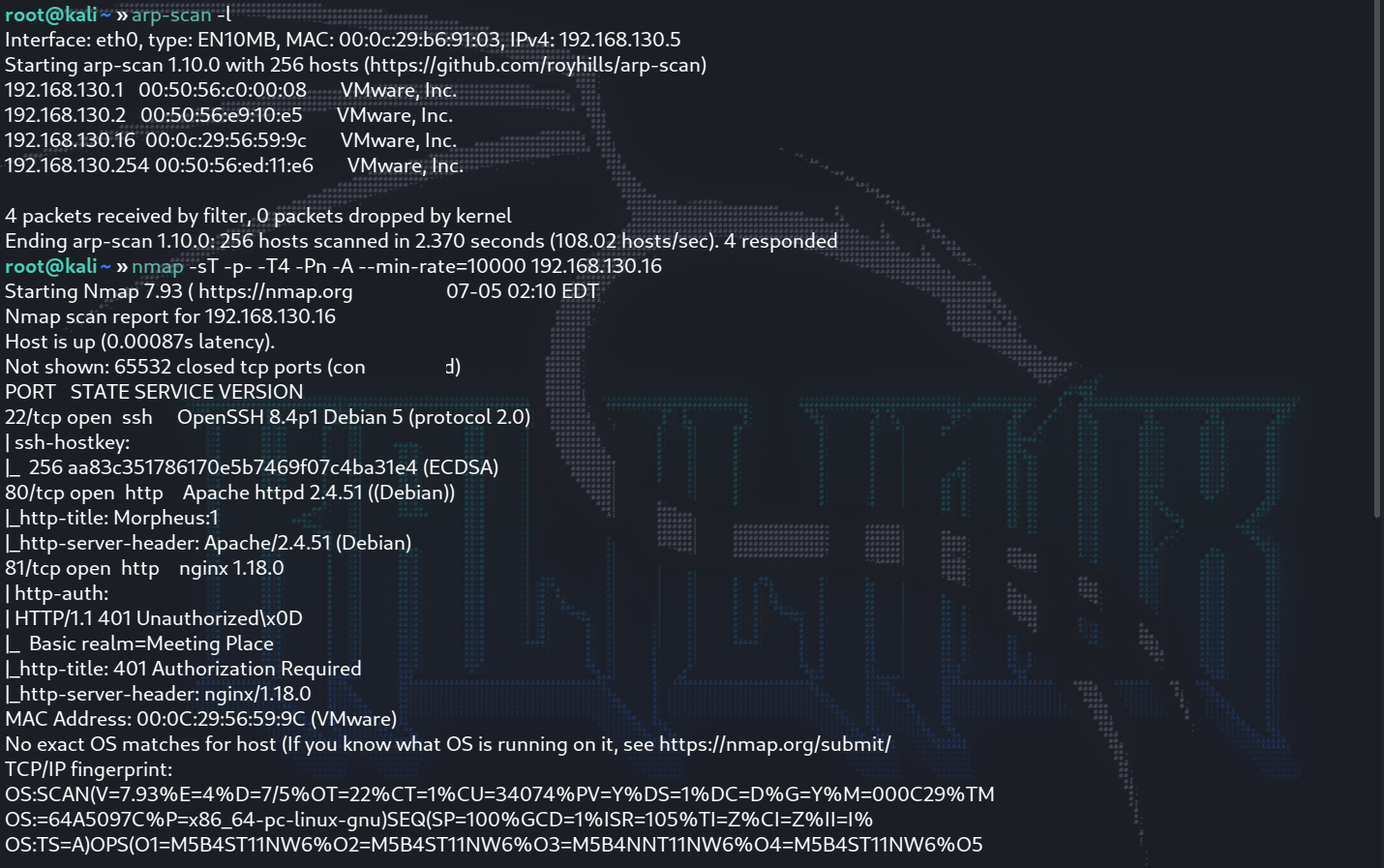

# matrix ## 信息收集 只开放了80端口  换了一个大一点 ......

TryHackMe | Relevant Writeup

TryHackMe | Relevant Writeup 信息收集 有2个 Web 服务(80/tcp、49663/tcp)以及网络共享(445/tcp和 rdp的3389端口。 有个nt4wrksv,连接看看 有一个密码文件,打开是base64 解码 Bob - !P@$$W0rD!123 Bil ......

TryHackMe | Daily Bugle Writeup

TryHackMe | Daily Bugle Writeup 信息收集: 可以看到cms是Joomla,然后有一个administrator二级目录,然后开启了mysql服务 使用joomscan针对目标站点进行扫描,joomscan是一个专门用于扫描Joomla CMS的工具。 joomscan ......

TryHackMe | Game Zone Writeup

TryHackMe | Game Zone Writeup Task 1 Deploy the vulnerable machine 大卡通头像叫什么名 一眼杀手47 agent 47 Task 2 Obtain access via SQLi 输入用户名' or 1=1 -- - 密码空着就可以进 ......

pwn | buuctf刷题记录(二)

### babyheap_0ctf_2017 **堆溢出,extend overlap,unsortedbin leak,fastbin attack** edit选项可以随意溢出堆块,通过扩展堆块造成重叠,把后面一个bins的fd给打出来,从而泄露libc,通过fastbin attack将mal ......

TryHackMe | HackPark Writeup

TryHackMe | HackPark Writeup 可以用autorecon进行波信息收集,可以自动联动nmap和gobuster,但是扫的时间很久 所以我就直接拿nmap扫了 可以看到俩个开放端口 80 3389 Task 1 Deploy the vulnerable Windows ma ......

TryHackMe | Alfred Writeup

TryHackMe | Alfred Writeup Task 1 Initial Access 1.1How many ports are open? nmap -sC -sV -A IP 明显3个开放端口 1.2 - What is the username and password for t ......

BUUCTF simple Cpp

simple Cpp 有两个难点,第一个就是字节叠加的判断,第二个是一堆莫名其妙的运算的化简 还有一些其他稀碎的难点,例如第一次加密,以及程序流程的分析 整个程序很长,分析出flag的流程比较麻烦 比较常规的异或加密 判断长度 字节叠加的操作,第一次见 特征就是会不停累加,并且有左位移的操作 这里是 ......

BUUCTF逆向刷题记录--crackMe、你好sao啊

[安洵杯 2019]crackMe 程序异常处理的一题,刚开始还以为是双线程(),因为input和hook的弹窗这两个函数之间没有跳转的关系。 在动调的过程中,没发现是异常处理,就把跳转进异常处理的汇编给nop掉了,有点蠢哈哈哈哈哈 跟踪main()函数无果的情况下,通过跟踪关键字符串,然后通过交叉 ......

buuctf-[WesternCTF2018]shrine

最近学习了一下SSTI,用这个题目来试试手 SSTI原理:WEB应用中模板的引用存在可变变量 由于有一个渲染函数flask.render_template_string() 所以可以判断这是一个SSTI的考点 然后观察代码,这个代码需传入一个shrine的值,然后这个对传入的值进行了“()”的过滤, ......

pwn | buuctf刷题(一)

## test_your_nc nc连上去就是一个shell ## pwn1 **gets栈溢出,ret2text** 打远程的时候遇到如下报错,原因可能有两个 ``` timeout: the monitored command dumped core ``` 一是get_flag后未正常退出,需 ......

buuctf写题

## php反序列化字符逃逸 ### **easy_serialize_php** 拿到源码: ```php source_code'; }//如果!$function为空的话输出刚开始的页面,也就是帮助页面 if(!$_GET['img_path']){//$_GET['img_path'] 为空 ......

re | buuctf逆向刷题之crackMe

### 写在前头 本题来自安洵杯2019 crackMe,涉及到的知识点较多,Mark一下 ### 分析 #### 从main开始 反编译main函数,9行这里触发了一个内存写异常,有点奇怪哈  比赛的时候脑瘫矩阵除的方向整错了,卡半天没出...最后没时间了 ```python #task from sage.all import * from Crypto.Util.number import * from os ......

2023Ciscn初赛WriteUp

# 2023Ciscn初赛WriteUp ## 基于国密SM2算法的密钥密文分发 [SM2 密钥在线生成工具 (const.net.cn)](https://const.net.cn/tool/sm2/genkey/)生成密钥,发送公钥 allkey接口返回服务器端pubkey明文,privatek ......

buuctf刷题笔记

### 换表的base64解密 ``` import base64 import string str1 = "x2dtJEOmyjacxDemx2eczT5cVS9fVUGvWTuZWjuexjRqy24rV29q" string1 = "ZYXABCDEFGHIJKLMNOPQRSTUVWzyx ......

2023 安洵杯SYCTF Web-writeup

# 2023 安洵杯SYCTFWeb-writeup ## Web **文末:附官方wp,失效可留言联系** ### CarelessPy 首页的源代码中存在注释,提供了两个功能点。 ```html 处有回显位 直接用 file协议 xxe注入 读取flag ``` ]> 111~&xxe; ``` ......

安洵杯SYCCTF2023 writeup

一、MISC 1.sudoku_easy 简单的数独交互,几个小注意点,每次发送level之后sleep5秒才会返回题目 将形如 800103720 023840650 410006008 300001062 000052407 072060090 160000375 205019846 00003 ......

2022 360强国杯决赛Web-writeup

# Web ## ezxunrui **分析** 1、下载附件开始审计 迅睿路由规则不过多介绍了,需要选手自行分析代码逻辑,这里只公布漏洞点。 控制器在如下位置。 : **考点:** > 文件包含 反序列化 伪协议 界面:  查看页面源代码,给了个`/eval /login` 两个路由,/eval是个目录遍历,/login尝试登录无果,有session,应该需要伪造session,利用/ev ......

re | buuctf逆向刷题之Ultimate MineSweeper全分析

一道用.NET写的扫雷题,题目不难,但很有意思,每个逆向爱好者都有一颗破解扫雷的心,我认真把整个程序都逆了一遍,再加上目前在网上看到的解法都需要patch程序,所以我写了这篇笔记,展示了一种不需要修改任何程序的解法 ......

DASCTF二进制专项部分Writeup

easynote create:堆大小可以任意分配只要不超过0xFFF create() unsigned __int64 create() { int i; // [rsp+0h] [rbp-20h] unsigned int size; // [rsp+4h] [rbp-1Ch] void *s ......

[Writeups] DASCTF 2023六月挑战赛|二进制专项 | 部分Writeup

# 琪露诺的二进制大冒险 Writeup! ⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨ ``` 队伍token:0cd4****6b ``` 总成绩:排名17,积分3425 写的很详细的是另一个很强的pwn师傅写的 ⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨⑨ ......

CISCN2023 Quals Reverse Writeup

打了两天,第一天出了俩,第二天就出了一个(还不是 Android,只能说非常离谱 ### ezbyte 看师傅们的 Writeup 都说是 `DWARF Expression`, 可以直接用 `readelf -wf` 就行,我比赛的时候没看出来,直接动态调试分析的。 这里看到把输入压栈,在栈上下内 ......

Reverse|Buuctf reverse1

查看程序信息 Detect It Easy查看程序信息,发现是64位应用且未加壳 反编译文件 使用IDA打开,shift+f12检索程序里的字符串,发现this is the right flag!,双击查看,发现被main_0函数引用 双击main_0函数查看 F5查看伪代码 int __cdec ......

Reverse|Buuctf SimpleRev

ida64打开,查看伪代码 unsigned __int64 Decry() { char v1; // [rsp+Fh] [rbp-51h] int v2; // [rsp+10h] [rbp-50h] int v3; // [rsp+14h] [rbp-4Ch] int i; // [rsp+1 ......

Reverse|Buuctf xor

程序为mac 64位应用,且未加壳,使用ida64位程序打开 查看快捷键查看字符串,发现flag字符,下方有个success,猜测是输入正确的字符串后会输出success 点击进入,查看伪代码 int __cdecl main(int argc, const char **argv, const c ......

Reverse|Buuctf reverse3

查壳为32位程序,使用32位ida打开 查询到rright flag字符 查看伪代码 __int64 main_0() { size_t v0; // eax const char *v1; // eax size_t v2; // eax int v3; // edx __int64 v4; // ......