百强 网络安全 能力 科技

网络并发每日习题

# 网络并发每日习题 # 1.软件开发架构类别 # 2.osi七层及各自功能 # 3.谈谈你对tcp三次握手和四次挥手的理解 # 4.描述粘包现象 # 5.写出解决粘包现象的思路 # 6.struct模块如何使用 # 7.如何开启进程、进程类中的参数及方法有哪些? # 8.如何开启多进程,如何让所有 ......

网络并发每日习题解释版

# 网络并发每日习题解释版 # 1.软件开发架构类别 ## 软件开发架构类别: - 软件开发架构是指在软件设计和开发过程中,用于组织和管理软件系统的基本结构。 ## 常见的软件开发架构类别包括: ### 分层架构(Layered Architecture): - 将软件系统划分为多个相互独立的层,每 ......

高性能、高扩展、高稳定:解读 EasyMR 大数据组件自定义可扩展能力

随着互联网技术的不断发展以及大数据时代的兴起,企业对于[数据分析和洞察](https://www.dtstack.com/dtengine/easymr?src=szsm)的需求日益增长。大多数企业都积累了大量的数据,需要从这些数据中快速灵活地提取有价值的信息,以便为用户提供更好的服务或者帮助企业做 ......

第一章 计算机网络概述(了解)

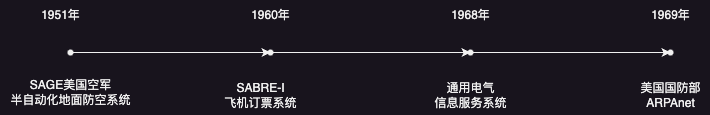

1. 计算机网络的形成和发展  **计算机网络:计算机技术与通信技术的结合(ICT=IT+CT)** 2. 计算机 ......

iptables——网络防火墙

#### 概念介绍 主机防火墙:针对单个主机进行防护 网络防火墙:往往处于网络入口或边缘,针对于网络入口进行防护。服务于防火墙背后的本地局域网。 当外部网络的主机与内部网络的主机通信时,不管是由外部主机发往内部主机的报文,还是由内部主机发往外部主机的报文,都需要经过iptables所在的主机,由ip ......

「黑科技」支配树

## 定义 >给定一个有向图与一个起点 $s$,如果要去掉起点 $s$ 到某个点 $v$ 的中间的某个点 $u$ 后无法到达,那么称点 $u$ 支配点 $v$,$u$ 是 $v$ 的一个支配点 ......

PG-DBA培训09:PostgreSQL用户权限与安全管理

PostgreSQL数据库用户角色管理,访问控制管理,ssl访问,密码策略,审计管理,等保评测 PostgreSQL数据库用户角色管理PostgreSQL访问控制管理PostgreSQL SSL安全访问PostgreSQL密码策略管理PostgreSQL审计管理PostgreSQL等保评测安全建议方 ......

使用安全的HTML编码函数解决XSS攻击

https://www.sohu.com/a/229034179_100158559 https://blog.csdn.net/mgxcool/article/details/73028502 对url链接进行转义 public String htmlEncode(String str) { re ......

【计算机网络基础】

IOS 7模型(开放系统互联模型) 1:物理层 (信号转换):通过网卡将其他信号转换成计算机识别信号-数字信号(二进制 0/1); 可以是电信号、光纤(光信号)、电磁波。 2:数据链路层(识别目标):MAC(物理)地址(网卡唯一地址,需要入网许可证,可供查询厂商等信息)- 设备之间通信唯一目标。 3 ......

如何在pod级别进行安全的设置,设置容器的运行用户、用户组、挂载数据卷的权限?

通过下面的yaml配置文件,在pod级别进行安全的设置: apiVersion: v1 kind: Pod metadata: name: security-context-demo spec: securityContext: runAsUser: 1000 runAsGroup: 3000 fs ......

1.2023.7.25 关于Linux中网络配置的详细流程

1.首先我们先得通过ifconfig命令去获得IP和子网掩码。 但是我们输入ifconfig的话linux会显示 因为Linux里没有预先安装nettool工具所以ifconfig无法使用 所以我们得先在Linux里下载工具然后再使用相关命令。 2.我们先使用yum install net-tool ......

工程安全监测无线振弦采集仪在建筑物的应用分析

工程安全监测无线振弦采集仪在建筑物的应用分析 工程安全监测无线振弦采集仪是一种在建筑物中应用的重要设备。它通过无线采集建筑物内部的振动信息,对建筑物的安全性进行监测和评估,为建筑物的施工和使用提供了可靠的技术支持。本文将详细介绍工程安全监测无线振弦采集仪在建筑物中的应用,分析其优势和存在的问题,并探 ......

自己开发的web安全靶场

必须建立一套自己开发的web安全漏洞环境(即web安全靶场),可以暂时先模仿vulhub、vulfocus等,基于Docker、docker-compose技术进行构建。 后续可考虑基于K8S或OpenStack等底层技术进行构建,同时糅合web常规漏洞靶场——sqlilab、xss、pikaqu等 ......

【大联盟】20230714 T1 三分网络(tri) 题解 CF1666K 【Kingdom Partition】

## 题目描述 [here](https://codeforces.com/problemset/problem/1666/K)。 ## 题解 赛时得分:$30/30$,想了很久网络流最后不会。 感觉这题就纯纯对脑洞,因为把题目中的 $2$ 改成 $3$ 就做不了)))不过还是相当有意思的。 考虑如 ......

重要的设计图纸 如何进行安全可控的外发?

随着科技的不断进步,机械制造业已经逐渐向数字化、智能化、信息化方向转型,成为了推动现代工业和社会发展的重要力量。在机械制造业的生产过程中,设计图纸作为一种非常重要的技术文档,扮演着极为重要的角色,需降低企业图纸文件安全风险。 制造行业与合作单位的图纸文件交流频繁,可能每天都要与几十、上百家供应商及合 ......

永嘉微电/VINKA:电容式超强抗干扰 1按键/单通道/单键触摸触控芯片VK36N1D SOT23-6,该芯片可配置输出方式,防静电、防干扰能力超强。多用于厨房秤/智能开关等触摸触控场所

概述. VK36N1D具有1个触摸按键,可用来检测外部触摸按键上人手的触摸动作。该芯片具有较 高的集成度,仅需极少的外部组件便可实现触摸按键的检测。 提供了1个1对1输出脚,可通过IO脚选择上电输出电平,有直接输出和锁存输出2个型号 可选。芯片内部采用特殊的集成电路,具有高电源电压抑制比,可减少按键 ......

公司必备的数据安全管理方案,否则内鬼数据泄露和删库跑路

玖章算术公司研发了新一代云原生数据管理平台NineData,系统采用最新的云原生+AIGC技术,支持对内部员工和外部ISV伙伴做细粒度的数据库权限配置和操作审计,提供灵活的生产数据库操作自动化审批流程,内置了数百个数据库安全操作规范和敏感数据保护能力,可以帮助企业规避低级误操作,降低数据泄露和删库跑... ......

实现PS端YOLO网络前向计算函数

# 实现PS端YOLO网络前向计算函数 ```text 目的:在PS端控制PL端完成YOLO网络的前向计算 前提:已经实现了YOLO网络参数导入到DDR3的功能 ``` #### 创建新文件 - 在Vitis软件中新建两个文件:`yolo_accel_ctrl.c`和`yolo_accel_ctrl ......

《信息安全数学基础》第三章:循环群

# 循环群 (medium) ## 循环群定义 群 $G$ 中的元素都是某个元素 $g$ 的幂,则 $G$ 称为**循环群**。 $g$ 是 $G$ 的一个**生成元**, $g$ 生成的循环群 $G$ 记为 $(g)$ 或 $$ 。 ## 循环群分类 - 无限循环群: $\{...,g^{-2}, ......

标题:Java网络爬虫开发指南:从入门到高级

Java作为一种强大的编程语言,在网络爬虫开发中发挥着重要的作用。本文将引导您了解如何使用Java进行网络爬虫开发。 1. 简介 网络爬虫是一种自动化程序,用于在互联网上收集信息。它可以模拟人的行为,浏览网页并提取有用的数据。Java具有丰富的网络编程库和强大的多线程支持,使其成为构建高效、稳定的网 ......

Docker学习路线10:容器安全

容器安全是实施和管理像Docker这样的容器技术的关键方面。它包括一组实践、工具和技术,旨在保护容器化应用程序及其运行的基础架构。在本节中,我们将讨论一些关键的容器安全考虑因素、最佳实践和建议。 ### **容器隔离** 隔离对于确保容器化环境的强大性和安全性至关重要。容器应该相互隔离,并与主机系统 ......

Linux 网络收包流程

哈喽大家好,我是咸鱼 我们在跟别人网上聊天的时候,有没有想过你发送的信息是怎么传到对方的电脑上的 又或者我们在上网冲浪的时候,有没有想过 HTML 页面是怎么显示在我们的电脑屏幕上的 无论是我们跟别人聊天还是上网冲浪,其实都依靠于计算机网络这项技术 > 计算机网络是指将多台计算机通过通信设备和传输介 ......

MCU基于非对称算法的伪安全启动方案

# 一、概述 随着软件定义汽车理念的普及,汽车上代码量不断膨胀,功能不断智能化,用户体验不断升级。从传统汽车不需要联网,到职能汽车具有联网功能已是标配,汽车触网必将带来更多信息安全问题。汽车的信息安全问题比IT领域更加重要,因为可能危及生命安全。故国家也出台强标《汽车整车信息安全技术要求》(目前还处 ......

第一章 网络信息安全概述

# 网络发展现状与重要性认识 ## 网络安全的定义 狭义上,网络信息安全特指网络信息系统的各组成要素符合安全属性的要求,即: - 机密性 - 完整性 - 可用性 - 抗抵赖性 - 可控性 广义上,网络信息安全是指涉及国际安全、、城市安全、经济安全、社会安全、生产安全、人身安全等在内的大安全。 ## ......

第一章 网络信息安全概述

# 网络发展现状与重要性认识 ## 网络安全的定义 狭义上,网络信息安全特指网络信息系统的各组成要素符合安全属性的要求,即: - 机密性 - 完整性 - 可用性 - 抗抵赖性 - 可控性 广义上,网络信息安全是指涉及国际安全、、城市安全、经济安全、社会安全、生产安全、人身安全等在内的大安全。 ## ......

Windows子系统(WSL)通过桥接网络实现被外部局域网主机直接

实现方法 思路就是将wsl2自建的虚拟NAT网络桥接到windows主机网卡上,主要参考这篇文章 1、开启hyper-v 桥接功能需要windows的hyper-v组件支持,但是win10/11家庭版是不包含hyper-v的,专业版才包含。网上也有文章提到家庭版安装hyper-v的方法,但是我没有测 ......

为Pod或容器配置安全上下文

## 为Pod或容器配置安全上下文 **SecurityContext**的内容: - **自主访问控制**:基于UID和GID判定对对象的访问权限 - **SELinux**: 为对象赋予安全性标签 - 特权模式或非特权模式运行 - **Linux权能**: 为进程赋予root用户的部分权限 - ......

1 计算机网络分层

# 1 计算机网络分层 ## 1.1 报文交换 1. 电路交换 2. 报文交换 3. 分组交换(目前都使用) ## 1.2 计算机网络定义 ## 1.3 计算机网路的分类 - 总线型网络 - 星型网络 - 环型网络 - 网状型网络 ## 1.4 计算机网络性能指标 1. 速率:比特; 速率(比特率) ......