百强 网络安全 能力 科技

SAM(segment-anything)vit_h版本网络结构

Sam( (image_encoder): ImageEncoderViT( (patch_embed): PatchEmbed( (proj): Conv2d(3, 1280, kernel_size=(16, 16), stride=(16, 16)) ) (blocks): ModuleLis ......

26-网络地址转换

### 26-网络地址转换 #### 静态NAT配置 ``` [RTA] interface GigabitEthernet0/0/1 [RTA-GigabitEthernet0/0/1] ip address 192.168.1.254 24 [RTA-GigabitEthernet0/0/1] ......

岩土工程安全监测振弦传感器的发展史

岩土工程安全监测振弦传感器的发展史 岩土工程安全监测是岩土工程学科领域的一个重要组成部分。随着科学技术的不断发展,传感器技术的应用也在不断地创新和完善。振弦传感器是一种重要的监测设备,其应用范围广泛,以其高灵敏度、高精度、长期稳定性等特点,成为岩土工程安全监测领域的主要传感器。 振弦传感器最早应用于 ......

DHCP部署与安全

## DHCP作用 自动分配IP地址 ## DHCP相关概念 DHCP(Dynamic Host Configuration Protocol)动态主机配置协议 地址池/作用域:(IP、子网掩码、网关、DNS、租期),DHCP 协议端口是UDP 67/68 ## DHCP优点 渐少工作量、避免IP冲 ......

第13章-网络安全与网络管理

### 第13章-网络安全与网络管理 ##### 13.1.1 ACL的基本原理 根据ACL所具备的特性不同,我们将ACL分成了不同的类型,分别是:基本ACL、高级ACL、二层ACL、用户自定义ACL,其中应用最为广泛的是基本ACL和高级ACL。在网络设备上配置ACL时,每一个ACL都需要分配一个编 ......

第11章-DHCP及网络地址转换技术

### 第11章-DHCP及网络地址转换技术 ##### 11.1.4 DHCP Server配置示例 ###### 1. 配置思路 (1)在R1上使能DHCP功能。 (2)创建三个全局地址池。用于为三个不同部门的PC分配IP地址。 (3)配置地址池的相关属性。 (4)在R1的接口下配置基于全局地址 ......

C++ 网络编程 asio 使用总结

概述 Asio 是一个用于网络和低级 I/O 编程的跨平台 C++ 库,它使用现代 C++ 方法为开发人员提供一致的异步模型. io_context io_context 类为异步I/O对象的用户提供了核心I/O功能,包含: asio::ip::tcp::socket asio::ip::tcp:: ......

高性能网络设计秘笈:深入剖析Linux网络IO与epoll

本文介绍了网络IO模型,引入了epoll作为Linux系统中高性能网络编程的核心工具。通过分析epoll的特点与优势,并给出使用epoll的注意事项和实践技巧,该文章为读者提供了宝贵的指导。 ......

配置交换机安全性

### 配置交换机安全性 #### 一、 配置口令选项 1. 保护控制台访问 要防止控制台端口受到未经授权的访问,应使用`password ` 线路配置命令在控制台端口上设置命令。 使用 `line console 0` 命令可以从全局配置模式切换到控制台0的线路配置模式。 要确保控制台用户必须输入 ......

【计算机网络】JWT token、Session

# JWT token https://www.bilibili.com/video/BV1VM4y117qr/?spm_id_from=333.999.0.0&vd_source=d11276664e3a69665cdbcae735af16dc ## 什么是JWT 用来解决客户端访问服务器的身份认 ......

【计算机网络】身份认证Oauth2

# 身份认证Oauth2 ## 授权码模式  ,葡萄城为开发者提供专业的开发工具、解决方案和服务,赋能开发者。 数据分析一直以来都是业务决策中非常重要的一环,在数字化时代尤其如此。然而,数据分析只有在持续的监 ......

【网络】【TCP】没有 accept,能建立 TCP 连接吗?

1 前言 这节我们来看个问题,就是 有 accept,能建立 TCP 连接吗? 2 刨析 下面这个动图,是我们平时客户端和服务端建立连接时的代码流程。 对应的是下面一段简化过的服务端伪代码。 int main() { /*Step 1: 创建服务器端监听socket描述符listen_fd*/ li ......

【网络】【TCP】TCP 四次挥手,可以变成三次吗?

1 前言 这节我们来看个问题,就是 TCP 四次挥手,可以变成三次吗? 2 刨析 虽然我们在学习 TCP 挥手时,学到的是需要四次来完成 TCP 挥手,但是在一些情况下, TCP 四次挥手是可以变成 TCP 三次挥手的。 而且在用 wireshark 工具抓包的时候,我们也会常看到 TCP 挥手过程 ......

云原生网关如何实现安全防护能力

采用云原生网关三合一的架构,可以显著降低成本,并提高系统整体可用性。同时这也符合 DevSecOps 的微服务演进趋势,微服务开发者可以更多地从业务接口视角关注安全性,而不是采用所有路由一刀切的 WAF 防护模式。 ......

【2023.07.17】牛客&第四范式多校Day1(华中科技大学Round)过题小记

## D - Chocolate(博弈论) 12分钟过题。签到。 ## K - Subdivision(图论、搜索) 1小时21分过题,签到。如果给定的是一棵树的话,新增的点一定位于连接叶子节点的那条边上、否则就是已有的点。然而这是一张图,所以我们可以使用 $\tt bfs$ 将其近似的转化为一棵树 ......

大语言模型的预训练[1]:基本概念原理、神经网络的语言模型、Transformer模型原理详解、Bert模型原理介绍

# 大语言模型的预训练[1]:基本概念原理、神经网络的语言模型、Transformer模型原理详解、Bert模型原理介绍 # 1.大语言模型的预训练 ## 1.LLM预训练的基本概念 预训练属于迁移学习的范畴。现有的神经网络在进行训练时,一般基于反向传播(Back Propagation,BP)算法 ......

在树莓派启动分区创建配置文件,使其加入无线网络

在树莓派的启动分区创建一个名为“wpa_supplicant.conf”配置文件,在文件中输入以下内容: country=CN ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev update_config=1 network={ ssid ......

数据分享|用加性多元线性回归、随机森林、弹性网络模型预测鲍鱼年龄和可视化|附代码数据

原文链接:http://tecdat.cn/?p=24127 最近我们被客户要求撰写关于预测鲍鱼年龄的研究报告,包括一些图形和统计输出。 鲍鱼是一种贝类,在世界许多地方都被视为美味佳肴 养殖者通常会切开贝壳并通过显微镜计算环数来估计鲍鱼的年龄。因此,判断鲍鱼的年龄很困难,主要是因为它们的大小不仅取决 ......

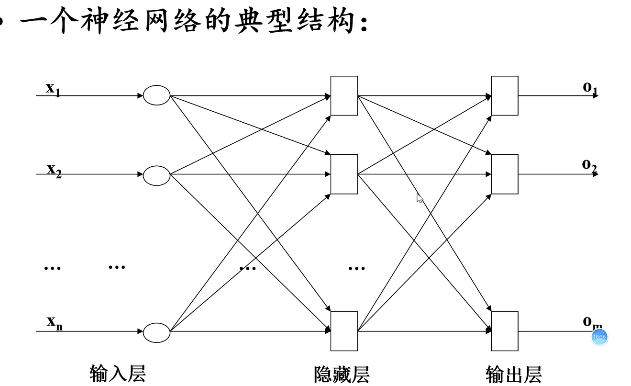

BP神经网络算法

BP是反向的意思 神经网络并不能建立先验关系,而是黑箱关系  的网络安全_A_Survey_on_Space-Air-Ground-Sea_Integrated_Network_Security_in_6G

** 恢复内容开始 ** ## 空天地一体化(SAGIN)的网络安全 **目前关注的方面:** 集中在安全通信、入侵检测、侧通道攻击、GPS欺骗攻击、网络窃听、消息修改/注入等方面,有些侧重于分析现有的安全威胁[20]、[21],有些提出了他们的攻击方法[14]、[22],还有一些则更多地侧重于SA ......

网络编程 p2 InetAddress

# **InetAddress类** **相关方法:** 1. **getLocalHost():**获取本机InetAddress对象; 2. **getByName():**根据指定主机名/域名获取IP地址对象; 3. **getHostName():**获取Inet Address对象的主机名 ......