iwebsec

iwebsec-xss 02 存储型xss

## 01、题目分析 存储型xss是将js代码存储在服务器端,当用户访问网页的时候,就会执行js代码,常见于留言板等功能模块 ## 02、xss  ## 02、文件上传 如果直接在页面输入框直接输入%00截断符,会生成a.php ......

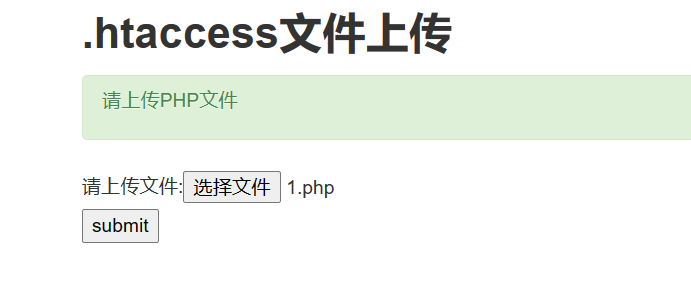

iwebsec-文件上传 05 .htaccess

## 01、题目分析  正常来讲应该先判断文件上传过滤是前端验证还是后端验证,但是这个地方因为是靶场,所以 ......

iwebsec-文件上传 04 文件头过滤绕过

## 01、题目分析 文件上传的文件头过滤,题目中已经告诉我们了,我们已经知道了过滤类型,但是出于学习和判断的目的,那么我们还是得判断一下文件上传的过滤类型 ## 02、文件上传 既然文件头过滤,直接在木马文件中加上文件头GIF98a,然后直接上传即可,如果有文件类型过滤,那么就像上一关一样更改下文 ......

iwebsec-文件上传 03 Content-Type过滤绕过

## 01、题目分析 文件上传的文件类型过滤,题目中已经告诉我们了,我们已经知道了过滤类型,但是出于学习和判断的目的,那么我们还是得判断一下文件上传的过滤类型 ## 02、文件上传 先用哥斯拉创建一个一句话木马 命名为1.php 然后尝试上传木马 ,然后进行sql注入 进行绕过 ` ......

iwebsec-sql注入 10 双重url编码绕过

## 01、题目分析 依旧是对关键词进行了过滤,除了双写大小写等过滤方法还可以采用双重url编码, 在 SQL 注入攻击中,双层 URL 编码绕过机制是一种黑客利用 URL 编码的漏洞绕过安全检查的手法。原始的 URL 编码是将特殊字符转换成 `%` 后面跟着它的 ASCII 值的十六进制表示。例如 ......

iwebsec-sql注入 11 十六进制编码绕过

## 01、题目分析 这里对单引号双引号啥的进行了过滤,可以采用16进制编码进行绕过 ## 02、手工注入 这个和上次的双重url编码有异曲同工之妙,不过这个编码就简单了,直接十六进制编码即可,这里采用的编码软件是CaptfEncoder-win-x64-3.1.2.exe,16进制编码主要是在引号 ......

iwebsec-sql注入 09 双写关键字绕过

## 01、题目分析 大小写过滤顾名思义,会对正常小写的sql语句进行过滤,这个时候只需要大写sql注入语句即可 ## 02、手工注入 关键词绕过顾名思义,就是将一些sql注入中会用到的一些关键词进行过滤,本关是将select过滤了,那就双写写成seselectlect ```SQL ?id=1 o ......

iwebsec-sql注入 08 大小写过滤注入

## 01、题目分析 大小写过滤顾名思义,会对正常小写的sql语句进行过滤,这个时候只需要大写sql注入语句即可 ## 02、手工注入 ```SQL ?id=-1 UNION SELECT 1,2,3 ?id=-1 UNION SELECT 1,2,DATABASE() ?id=-1 UNION S ......

iwebsec-sql注入 07 空格过滤

## 01、题目分析 空格过滤就是将用户输入的空格过滤掉,众所周知,sql注入语句中会有很多的sql注入语句,如果进行了空格过滤,那么sql注入语句会因为参数连接在一快导致不能正常注入 ## 02、手工注入 既然是数字型注入,那么对sql注入语句中的空格用其他内容替换即可,可以使用/**/、()、% ......

iwebsec-sql注入 05 报错型注入

## 01、题目分析: 三大盲注中的报错型注入,  ## 02、sqlmap工具注入: 一把梭 ```S ......

iwebsec-sql注入 06 宽字节字符型注入

## 01、题目分析 宽字节字符型注入,因为源代码中传参get值的时候,有一个addslashes() 函数,是返回在预定义字符(' " \)之前添加反斜杠的字符串。 也就是说,当我们按照正常的字符型注入的时候,会在'前加入\,也就是说,我们在url上 ```SQL -- url写入 ?id=1' ......