wustctf

wustctf2020_getshell_2

wustctf2020_getshell_2 shell函数汇编代码 ROPgadgets字符串的获取 call指令的使用 在漏洞函数vulnerable中存在溢出,但是溢出空间很小,只有8个位置(两个栈空间) 在shell函数中存在system函数同时有一串字符串,字符串中有/sh bamuwe@ ......

wustctf2020_getshell

wustctf2020_getshell ret2shell 在vulnerable函数中存在溢出漏洞 shell函数中已经预留了后门 溢出->跳转到后门函数 from pwn import * context.log_level = 'debug' elf=ELF('wustctf2020_get ......

[WUSTCTF 2020](病假回归)

[WUSTCTF 2020]level1 下载下来后有俩文件,先看level1 查壳,无壳64位,拖入IDA中 看到其中的i&1,为按位与运算,取2进制整数 i 的最低位,如果最低位是1 则得1,如果最低位是0 则得0。 奇数 i 的最低位 是1,偶数i 的最低位 是0。 再看到output文件,里 ......

[WUSTCTF2020]girlfriend

下载了一个音频文件,打开来听起来像是在打电话输入号码的声音,猜测DTMF拨号音识别,有个程序可以识别一下dtmf2num.exe,通过链接可以下载http://aluigi.altervista.org/mytoolz/dtmf2num.zip DTMF2NUM 0.2 by Luigi Aurie ......

[WUSTCTF2020]alison_likes_jojo

boki图片中有隐藏文件 压缩包需要密码 暴力破解出密码888866 解压得到信息 经过三次base64解码后得到信息 得到密码,这是另一张图片outguess隐写的密码,之后到虚拟机中进行破解得到flag flag{pretty_girl_alison_likes_jojo} ......

[WUSTCTF2020]朴实无华 1

原理 intval绕过 MD5加密值和原值相等绕过 命令执行空格过滤 解题过程 intval($num) < 2020 && intval($num + 1) > 2021绕过:https://blog.csdn.net/qq_47804678/article/details/128814377 参 ......

BUUCTF [WUSTCTF2020]朴实无华

1. 目录扫描 扫出来了**robot.txt**,该文件规定了搜索引擎抓取工具(爬虫)可以访问您网站上的哪些网址,主要用于管理流向您网站的抓取工具流量,通常用于阻止 Google 访问某个文件。 ``` User-agent: * Disallow: /fAke_f1agggg.php ``` 访 ......

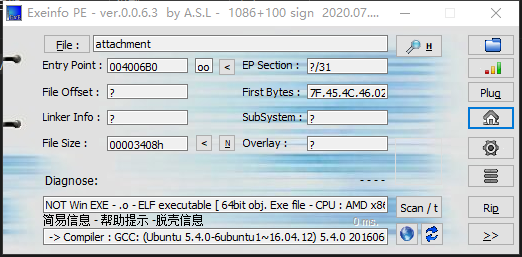

[WUSTCTF2020]level3

#查壳  ##64位下的ubuntu程序可以跑也可以进IDA(因为是练习,就不跑了,有兴趣的小伙伴可以跑跑) ## ......

buuctf-[WUSTCTF2020]朴实无华

打开靶机显示 啥都没有,先去查看robots.txt 发现 之后再fake里面请求头中发现fl4g.php 最后绕过三层php限制 第一关 intvar 可以解析科学计数法 所以传入 1e4 第一个截断解析为1 第二个加一解析为10001 payload:num=1e4 第二关 只要是0e开头md5 ......

[WUSTCTF 2020]level2

#查壳: ##有壳,32位,先脱再进IDA: ####上来就给答案:得到NSSCTF{Just_upx_-d} ......

WEB|[WUSTCTF2020]CV Maker

注册帐号登录 存在文件上传的地方,上传一句话木马文件 提示exif_imagetype not image!,exif_imagetype是php里通过文件头判断是不是图片,可以通过图片马绕过 exif_imagetype() 读取一个图像的第一个字节并检查其签名。 制作图片马 # win copy ......

WEB|[WUSTCTF2020]颜值成绩查询

页面提示输入以查询分数,输入1,链接发现?stunum=1猜测应该是注入 http://0c6ebf06-dd69-4596-8c4b-a13e10a76d3e.node4.buuoj.cn:81/?stunum=1 输入2 输入3 输入4 最多输入到4,可以看到输出显示的内容不一样,可以利用这一点 ......

[WUSTCTF2020]level2 1

#查壳: ####32位,有个小壳,怎么办,脱了呗,还能这么办(方法见前文)https://www.cnblogs.com/TFOREVERY/p/17366210.html ###脱壳后,进入IDA找主函数: ####脸上就是flag{Just_upx_-d}收工。 ......

[WUSTCTF2020]level1 1

#下载回来发现有两个文件,先看另一个文件 ####一串数据,(我调整过了的哈不要在意这些细节)看不出有啥用。 #依旧查壳: ##64位进IDA找主函数: ####解释一下函数内容:大概是讲打开一个“flag”的文件,读了一部分文件(flag没跑了),然后进行加密(奇数位一种加密,偶数位又是另一种加密 ......

pwn | wustctf2020_getshell

pwn | wustctf2020_getshell x86 ret2text exp: from pwn import * from LibcSearcher import * context.log_level = 'debug' p = remote('node4.buuoj.cn', 280 ......