漏洞web sql

iwebsec-sql注入 10 双重url编码绕过

## 01、题目分析 依旧是对关键词进行了过滤,除了双写大小写等过滤方法还可以采用双重url编码, 在 SQL 注入攻击中,双层 URL 编码绕过机制是一种黑客利用 URL 编码的漏洞绕过安全检查的手法。原始的 URL 编码是将特殊字符转换成 `%` 后面跟着它的 ASCII 值的十六进制表示。例如 ......

iwebsec-sql注入 11 十六进制编码绕过

## 01、题目分析 这里对单引号双引号啥的进行了过滤,可以采用16进制编码进行绕过 ## 02、手工注入 这个和上次的双重url编码有异曲同工之妙,不过这个编码就简单了,直接十六进制编码即可,这里采用的编码软件是CaptfEncoder-win-x64-3.1.2.exe,16进制编码主要是在引号 ......

burpsuite靶场----SQL注入17----oracle之DNS外带

#burpsuite靶场 SQL注入17 oracle之DNS外带 ##靶场地址 https://portswigger.net/web-security/sql-injection/blind/lab-out-of-band-data-exfiltration ##正式开始 payload模板:' ......

iwebsec-sql注入 09 双写关键字绕过

## 01、题目分析 大小写过滤顾名思义,会对正常小写的sql语句进行过滤,这个时候只需要大写sql注入语句即可 ## 02、手工注入 关键词绕过顾名思义,就是将一些sql注入中会用到的一些关键词进行过滤,本关是将select过滤了,那就双写写成seselectlect ```SQL ?id=1 o ......

iwebsec-sql注入 08 大小写过滤注入

## 01、题目分析 大小写过滤顾名思义,会对正常小写的sql语句进行过滤,这个时候只需要大写sql注入语句即可 ## 02、手工注入 ```SQL ?id=-1 UNION SELECT 1,2,3 ?id=-1 UNION SELECT 1,2,DATABASE() ?id=-1 UNION S ......

iwebsec-sql注入 07 空格过滤

## 01、题目分析 空格过滤就是将用户输入的空格过滤掉,众所周知,sql注入语句中会有很多的sql注入语句,如果进行了空格过滤,那么sql注入语句会因为参数连接在一快导致不能正常注入 ## 02、手工注入 既然是数字型注入,那么对sql注入语句中的空格用其他内容替换即可,可以使用/**/、()、% ......

burpsuite靶场----SQL注入16----DNS外带test

#burpsuite靶场 SQL注入16 DNS外带test ##靶场地址 https://portswigger.net/web-security/sql-injection/blind/lab-out-of-band ##正式开始 1.先在burpsuite自带的dns上获取一段url  ## 02、sqlmap工具注入: 一把梭 ```S ......

iwebsec-sql注入 06 宽字节字符型注入

## 01、题目分析 宽字节字符型注入,因为源代码中传参get值的时候,有一个addslashes() 函数,是返回在预定义字符(' " \)之前添加反斜杠的字符串。 也就是说,当我们按照正常的字符型注入的时候,会在'前加入\,也就是说,我们在url上 ```SQL -- url写入 ?id=1' ......

iwebsec-sql注入 03 bool型注入

## 01、题目分析: 三大盲注型注入中的布尔型注入,说明只会回显正确结果,错误结果将不再回显,对于布尔型注入,手工注入会费时费力,因此布尔注入比较适合工具注入 和分数(score),并且额外计算出分数的 2 倍(double_score)。 ......

burpsuite靶场----SQL注入14----oracle的时间盲注test

#burpsuite靶场 SQL注入14 oracle的时间盲注test ##靶场地址 https://portswigger.net/web-security/sql-injection/blind/lab-time-delays ##正式开始 1.进入标签

#场景: 使用mybatis-plus和SpringBoot,用Druid连接,查询数据库时出现异常 用户访问被拒绝 `java.sql.SQLException: Access denied for user 'root'@'localhost' (using password: YES)` 在a ......

10条SQL优化技巧

一、一些常见的SQL实践 (1)负向条件查询不能使用索引 select * from order where status!=0 and stauts!=1 not in/not exists都不是好习惯 可以优化为in查询: select * from order where status in( ......

命令执行漏洞

## 命令执行漏洞 **RCE:**远程命令/代码执行漏洞 #### 一、命令执行漏洞描述 ###### 1.描述 系统命令执行是指应用程序对传入命令行的参数过滤不严格导致恶意用户能控制最终执行的命令。应用有时需要调用一些执行系统命令的函数,如PHP中的system、exec、shell_exe ......

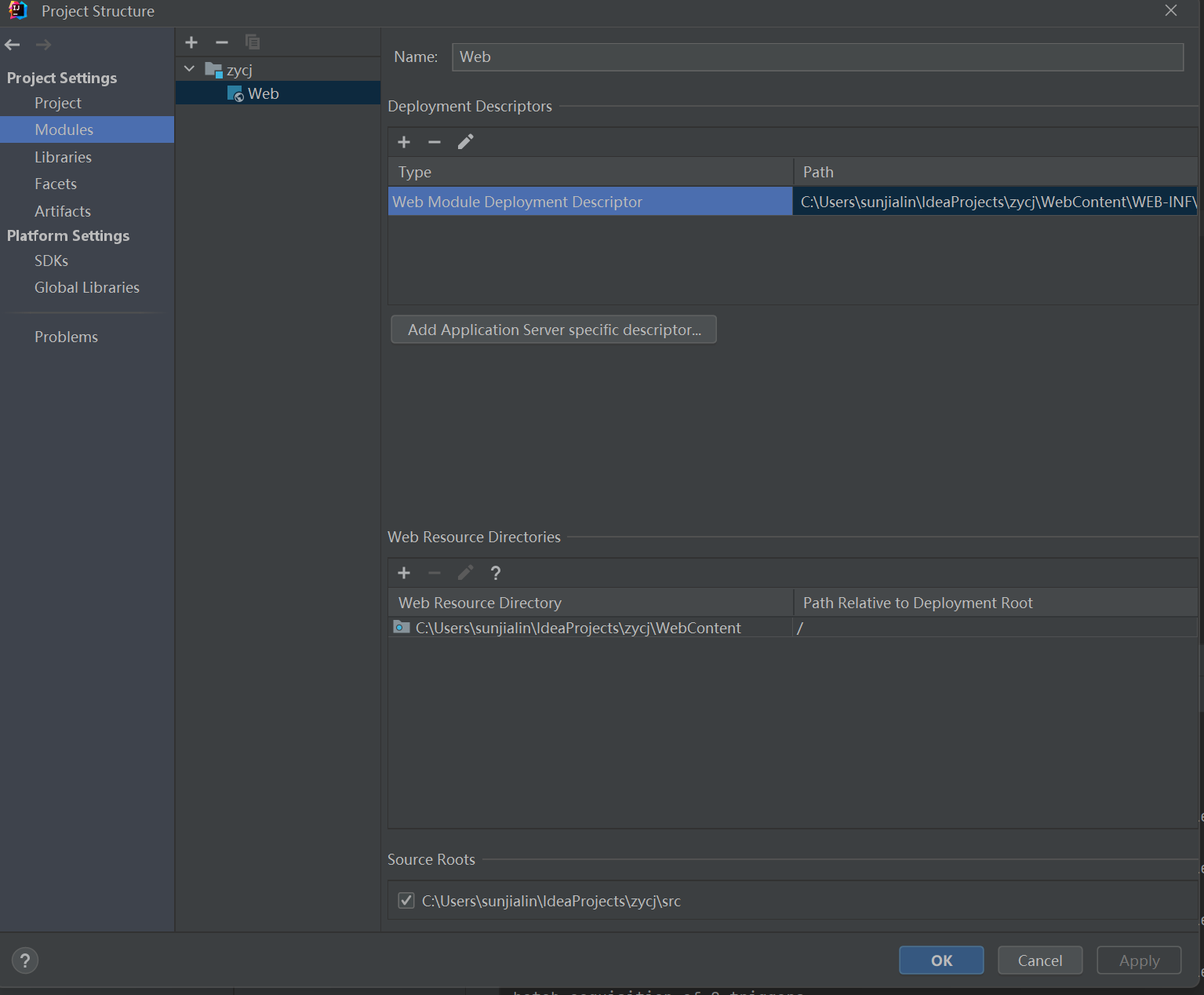

idea 配置 java web项目踩坑

Path是web项目的web.xml的完整路径 Web Resource directory是web项目的源码路径 就 ......

oracle 锁表sql

SELECT sess.sid,sess.serial#,lo.oracle_username,lo.os_user_name,ao.object_name,lo.locked_mode FROM v$locked_object lo,dba_objects ao,v$session sess wh ......

CTFer成长记录——CTF之Web专题·buuctf—Cookies

一、题目链接 https://ctf.bugku.com/challenges/detail/id/87.html?id=87& 二、解法步骤 打开网页,发现自动给url上了参数:, line的值为空,filename是base64加密格式,解密后为:key.txt。 首先尝试更改line=1,、2 ......

burpsuite靶场----SQL注入12----oracle的布尔盲注

#burpsuite靶场 SQL注入12 oracle的布尔盲注 ##靶场地址 https://portswigger.net/web-security/sql-injection/blind/lab-conditional-errors ##正式开始 1.找到注入点为cookie中的Trackin ......

web浏览器查看隐藏的密码

有时候我们在web浏览器中输入密码时,有些系统密码框并没有查看密码的小脚丫,我们也不知道有没有输错,如下图: 查看隐藏的密码(此方法也适用于已经保存过的密码): 1、我们在密码框中鼠标右键,选择“检查” 2、然后会进入代码检查器 3、我们将代码 type="password" 这项改为 type=" ......

mysql中利用sql语句修改字段名称,字段长度等操作--九五小庞

在网站重构中,通常会进行数据结构的修改,所以添加,删除,增加mysql表的字段是难免的,有时为了方便,还会增加修改表或字段的注释,把同字段属性调整到一块儿。这些操作可以在phpmyadmin或者别的mysql管理工具中完成,但是我们有时为了更方便的管理,会选择写sql语句来实现。 1.修改字段的长度 ......

【Druid】慢SQL打印以及SQL监控输出

【Druid】慢SQL打印以及SQL监控输出 #### 慢SQL打印 ##### 慢SQL打印配置 ```yaml spring: datasource: filter: stat: enabled: true merge-sql: true log-slow-sql: true #毫秒 slow- ......

从SQL到NoSQL—如何使用表格存储(tableStore入门)

### SQL 还是 NoSQL? NoSQL 是一个用于描述高扩展高性能的非关系数据库的术语。 NoSQL 数据库提供的 schemafree 数据模型能够让应用无需预先定义表结构,适应业务的多元化发展,而对超大数据规模和高并发的支持让 NoSQL 数据库得到了广泛的应用。 ### SQL 与 N ......

burpsuite靶场----SQL注入11----cookie参数存在布尔盲注

#burpsuite靶场 SQL注入11 cookie参数存在布尔盲注 ##靶场地址 https://portswigger.net/web-security/sql-injection/blind/lab-conditional-responses ##正式开始 1.找到存在注入的地方 ps经验: ......

web 通用 request - download

request import axios from 'axios' import { MessageBox, Message } from 'element-ui' import store from '@/store' import { getToken, getzyToken } from '@ ......

漏洞修复访问控制方法-目的是为了躲避上面检查

```c #!/bin/bash # 2022年9月19日14点58分 # 设置环境变量 . /etc/init.d/functions export PATH=$PATH:/bin:/sbin:/usr/sbin export LANG="en_US.UTF-8" source /etc/prof ......