算法 安全性 原理ripemd

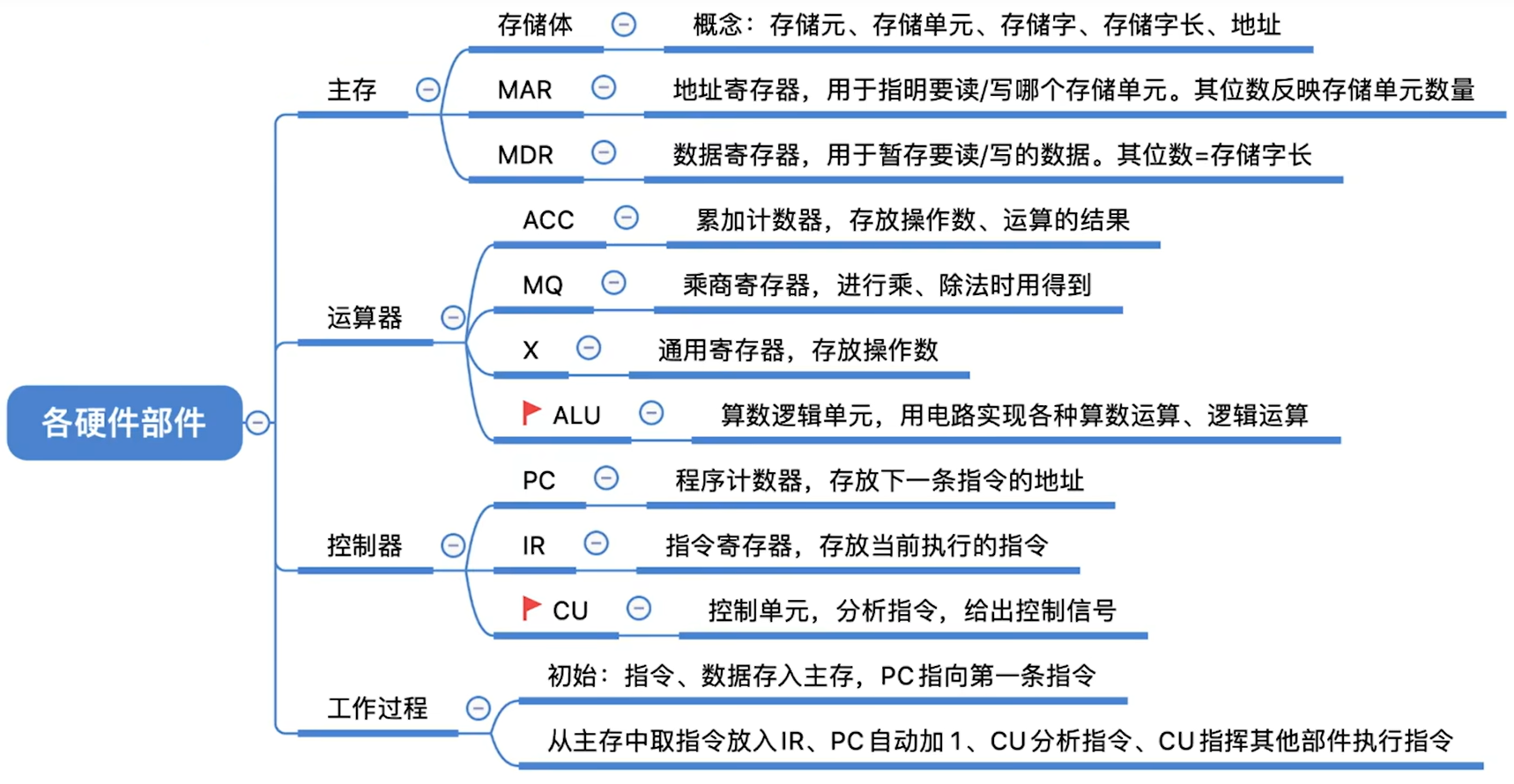

1.2.2 各个硬件的工作原理

##主存储器的基本组成 是一种生成分布式全局唯一ID的算法,生成的ID称为Snowflake IDs或snowflakes。这种算法由Twitter创建,并用于推文的ID。目前仓储平台生成ID是用的雪花算法修改后的版本。 ......

基于协同过滤推荐算法-手语学习系统-项目实战

我发布此篇文章有两个博客地址 博客园:https://www.cnblogs.com/liuyangjava/p/17579030.html CSDN:https://blog.csdn.net/caleb_520/article/details/131899297?spm=1001.2014.30 ......

Java3DES双倍长加密算法详解

Java3DES双倍长加密算法是一种强大的加密算法,它可以保护我们的敏感数据不被未经授权的人访问。在本文中,我将详细介绍Java3DES双倍长加密算法的原理和使用方法。 首先,让我们来了解一下Java3DES双倍长加密算法的原理。这种算法是基于DES(Data Encryption Standard ......

从vue2到vue3,自定义组件的v-model实现原理

### 前言 相信使用vue开发的同学应该都体会过v-model的便利,它可以非常方便地进行双向数据绑定,只要重新输入内容,视图就会立刻发生改变。本文将着重介绍如何在自定义组件当中使用v-model,以及在vue2和vue3中使用方式上的差异。 ### 概述 v-model是一个语法糖,它在组件使用 ......

公司必备的数据安全管理方案,否则内鬼数据泄露和删库跑路

玖章算术公司研发了新一代云原生数据管理平台NineData,系统采用最新的云原生+AIGC技术,支持对内部员工和外部ISV伙伴做细粒度的数据库权限配置和操作审计,提供灵活的生产数据库操作自动化审批流程,内置了数百个数据库安全操作规范和敏感数据保护能力,可以帮助企业规避低级误操作,降低数据泄露和删库跑... ......

高精度算法-笔记(待完成)

加法 计算 a+b 的值,a,b 皆不超过 10500 位。 读入这种数肯定不能用 int 或 long long,应用 string 或 char[ ] 读入; 接着,将 string 放入 int 类型的数组中; 然后相加(并处理进位); 最后输出。 要注意:需要逆序输入和输出。 //高精度加法 ......

Proximal Policy Optimization(PPO)算法原理介绍学习笔记

在了解PPO之前,首先需要了解Policy Gradient,PPO是建立在PG上的。 ### Policy Gradient 基本参考https://zhuanlan.zhihu.com/p/66205274进行整理。 给定状态和动作的序列 $s1\rightarrow a1\rightarrow ......

《信息安全数学基础》第三章:循环群

# 循环群 (medium) ## 循环群定义 群 $G$ 中的元素都是某个元素 $g$ 的幂,则 $G$ 称为**循环群**。 $g$ 是 $G$ 的一个**生成元**, $g$ 生成的循环群 $G$ 记为 $(g)$ 或 $$ 。 ## 循环群分类 - 无限循环群: $\{...,g^{-2}, ......

文心一言 VS 讯飞星火 VS chatgpt (65)-- 算法导论6.5 4题

# 四、在 MAX-HEAP-INSERT 的第 2行,为什么我们要先把关键字设为 -∞ ,然后又将其增加到所需的值呢? ## 文心一言: 在 MAX-HEAP-INSERT 算法的第二行将关键字设为 -∞,是为了保持堆的性质。堆是一种二叉树结构,其中每个节点的值都大于或等于其子节点的值。在 MAX ......

C语言-经典算法

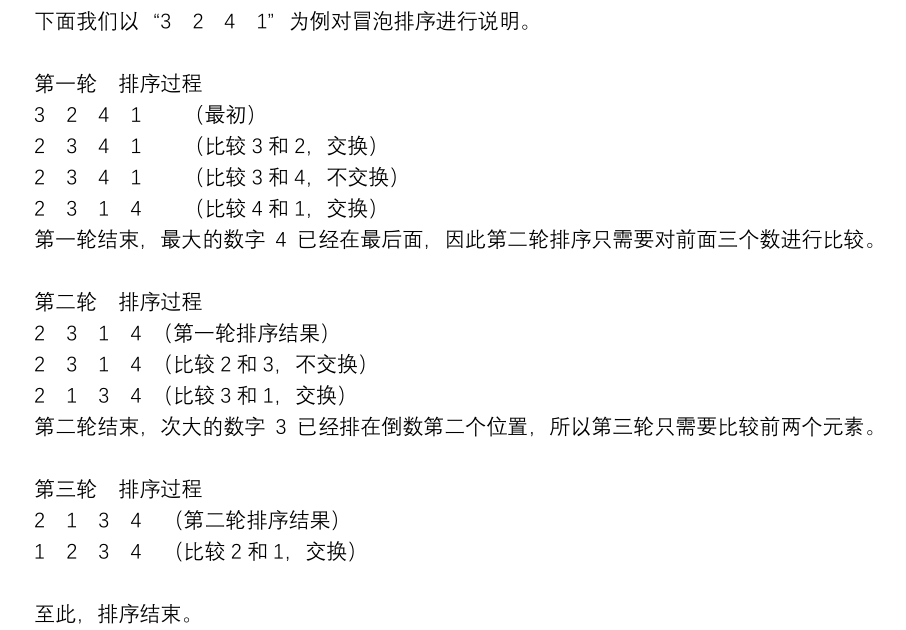

#### 1. 冒泡排序法 就是数组中相邻两个数进行比较,小的不动,大的后移。  ``` # include int ......

Docker学习路线10:容器安全

容器安全是实施和管理像Docker这样的容器技术的关键方面。它包括一组实践、工具和技术,旨在保护容器化应用程序及其运行的基础架构。在本节中,我们将讨论一些关键的容器安全考虑因素、最佳实践和建议。 ### **容器隔离** 隔离对于确保容器化环境的强大性和安全性至关重要。容器应该相互隔离,并与主机系统 ......

MCU基于非对称算法的伪安全启动方案

# 一、概述 随着软件定义汽车理念的普及,汽车上代码量不断膨胀,功能不断智能化,用户体验不断升级。从传统汽车不需要联网,到职能汽车具有联网功能已是标配,汽车触网必将带来更多信息安全问题。汽车的信息安全问题比IT领域更加重要,因为可能危及生命安全。故国家也出台强标《汽车整车信息安全技术要求》(目前还处 ......

第一章 网络信息安全概述

# 网络发展现状与重要性认识 ## 网络安全的定义 狭义上,网络信息安全特指网络信息系统的各组成要素符合安全属性的要求,即: - 机密性 - 完整性 - 可用性 - 抗抵赖性 - 可控性 广义上,网络信息安全是指涉及国际安全、、城市安全、经济安全、社会安全、生产安全、人身安全等在内的大安全。 ## ......

第一章 网络信息安全概述

# 网络发展现状与重要性认识 ## 网络安全的定义 狭义上,网络信息安全特指网络信息系统的各组成要素符合安全属性的要求,即: - 机密性 - 完整性 - 可用性 - 抗抵赖性 - 可控性 广义上,网络信息安全是指涉及国际安全、、城市安全、经济安全、社会安全、生产安全、人身安全等在内的大安全。 ## ......

MapReduce工作原理

## MapReduce 理解什么是map,什么是reduce,为什么叫mapreduce ### Map Map:是一种映射过程,具体来说把一组数据按照某种Map函数映射成新的数据。也就是说,map主要是:映射、变换、过滤的过程。一条数据进入map会被处理成多条数据,也就是1进N出。 ### Re ......

为Pod或容器配置安全上下文

## 为Pod或容器配置安全上下文 **SecurityContext**的内容: - **自主访问控制**:基于UID和GID判定对对象的访问权限 - **SELinux**: 为对象赋予安全性标签 - 特权模式或非特权模式运行 - **Linux权能**: 为进程赋予root用户的部分权限 - ......

C#中TransactionScope的使用方法和原理

在C#中,TransactionScope类提供了一种简便的方式来执行事务操作。使用TransactionScope可以将多个数据库操作封装在一个事务中,从而确保这些操作要么全部成功提交,要么全部回滚。下面是TransactionScope的基本使用方法和原理解释: 引入System.Transac ......

排序算法

##### 冒泡排序 数据左右比较,把较大的数据交换到右边,往后重复以上操作,直到把最大的数据交换到最后,特点是该算法对数据的有序性敏感,如果在一次的排序过程中没有发生一次交换,那么就意味着数据已经有序,可以立即停止排序 适合待排序的数据基本有序时,则冒泡的效率非常高 时间复杂度:平均:O(N^2) ......

Kubernetes业务服务日志采集原理全方位剖析

Kubernetes日志采集原理全方位剖析 简介 作为容器编排领域的实施标准,Kubernetes(K8s)应用的场景也越来越广。日志作为可观测性建设中的重要一环,可以记录详细的访问请求以及错误信息,非常利于问题的定位。Kubernetes上的应用、Kubernetes组件本身、宿主机等都会产生各类 ......

Golang 规则引擎原理及实战

本文主要介绍规则引擎在 golang 中的使用,将首先介绍 golang 中主要的规则引擎框架,然后利用 golang 原生的 parser 搭建一个简单的规则引擎实现基本的 bool 表达式解析工作。 背景 随着业务代码的不断迭代,诞生出了越来越多的 if-else,并且 if-else 中的逻辑 ......

R语言社区发现算法检测心理学复杂网络:spinglass、探索性图分析walktrap算法与可视化|附代码数据

原文链接:http://tecdat.cn/?p=24613 最近我们被客户要求撰写关于社区发现算法的研究报告,包括一些图形和统计输出。 我们在心理学网络论文中看到的一个问题是,作者有时会对其数据的可视化进行过度解释。这尤其涉及到图形的布局和节点的位置,例如:网络中的节点是否聚集在某些社区 ( 点击 ......

第四次”数据库原理及应用”课程大作业

一、分析说明题 在数据库系统应用为公众提供信息服务过程中,为什么要求对运营者和维护管理人员实施严格的法规与职业道德约束?从技术层面如何保护用户个人隐私和机构商业机密? 答: IT行业的快速发展给人类的交往、学习、工作和生活带来很多便利,极大地推动了社会的进步。但同时,计算机病毒、黑客、信息泄露等问题 ......

基于KNN近邻分类的情感识别算法matlab仿真

1.算法理论概述 情感识别是自然语言处理领域中的一个重要研究方向。本文介绍了一种基于KNN近邻分类的情感识别算法,该算法使用词袋模型提取文本特征向量,计算文本特征向量之间的距离,并使用加权投票的方法确定待分类文本的情感类别。本文详细介绍了算法的数学模型和实现步骤,并通过实验验证了算法的准确率。 情感 ......

机器学习——降维算法学习总结

# 降维算法学习 ## 一、PDA(主成分分析)算法 假设有n个m维向量,需要降到k维 PDA的目标是最大化组内方差,最小化组间协方差 步骤: 1. 中心化:计算这n个向量在每一个维度上的均值,得到m维的均值向量,再用每一个向量减去这个均值向量。 2. 计算这n个向量的协方差矩阵。 3. 提取协方差 ......

工程安全监测无线振弦采集仪在建筑物中的应用

工程安全监测无线振弦采集仪在建筑物中的应用 工程安全监测无线振弦采集仪是一种用于建筑物结构安全监测的设备,它采用了无线传输技术,具有实时性强、数据精度高等优点,被广泛应用于建筑物结构的实时监测和预警。下面将从设备的特点、应用场景和案例等方面详细介绍工程安全监测无线振弦采集仪在建筑物中的应用。 一、设 ......

详解TCP网络协议栈的工作原理

本文分享自华为云社区《网络通信的神奇之旅:解密Linux TCP网络协议栈的工作原理》,作者: Lion Long 。 一、TCP网络开发API TCP,全称传输控制协议(Transmission Control Protocol),是一种面向连接的、可靠的、基于字节流的传输层通信协议。 1.1、T ......

[爬虫]1.1.2 网络爬虫的工作原理

网络爬虫(Web Crawler),也被称为网页蜘蛛(Spider),是一种用来自动浏览互联网的网络机器人。其主要目标通常是为搜索引擎创建复制的网页内容,但它们也可以被用于其他目的,比如数据挖掘。 现在,我们一起来深入理解一下网络爬虫的工作原理。整个过程可以被大致分为四个步骤: 1. 发送HTTP请 ......

TextDetMetric: 计算文本检测算法指标工具

## [Text Detect Metric](https://github.com/SWHL/TextDetMetric) =3.6, - 该库用于计算`Precision`、`Recall`和`H-mean`三个指标,用来评测文本检测算法效果。与[魔搭-文本检测测试集](https://www. ......