网络 空间

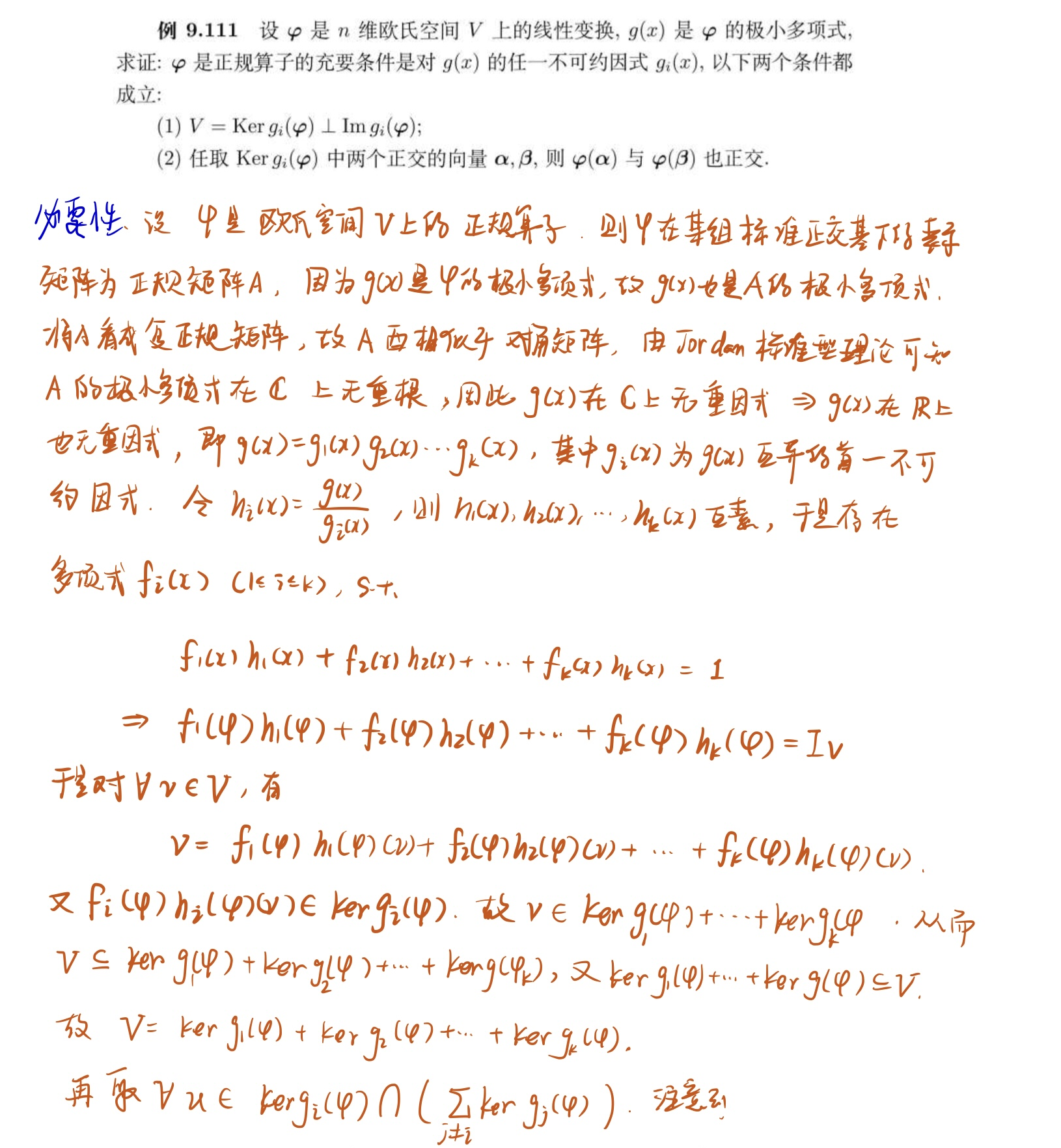

欧氏空间上正规算子极小多项式的不可约分解诱导出全空间的正交直和分解

是一种被广泛应用于图像识别、语音识别和自然语言处理等领域的深度学习模型。与RNN、Transformer模型组成AI的三大基石。 在卷积神经网络中,相比较普通的神经网络,增加了卷积层(Convolution)和池化层(P ......

Python中命名空间及作用域

一、命名空间 命名空间(Namespace)是从名称到对象的映射,大部分的命名空间都是通过 Python 字典来实现的。 命名空间提供了在项目中避免名字冲突的一种方法。各个命名空间是独立的,没有任何关系的,所以一个命名空间中不能有重名,但不同的命名空间是可以重名而没有任何影响。 我们举一个计算机系统 ......

计算机网络学习总结

计网笔记 2023.5 Ping命令 ping命令是个使用频率极高的网络诊断工具,在Windows、Unix和Linux系统下均适用。它是TCP/IP协议的一部分,用于确定本地主机是否能与另一台主机交换数据报。 1.显示 bytes表示发送数据包的大小,默认为32字节;time表示从发出数据包到接受 ......

信息与网络安全笔记_1

信息与网络安全笔记 (参考一下他的重点复习。) 作业题 第一章 CIA(Central Intelligence Agency) :(传统信息安全的三要素) ①机密性:信息不能被未授权的个人,实体或者过程利用或知悉的特性。 ②完整性:准确和完整的特性。 ③可用性:根据授权实体的要求可访问和利用的特性 ......

postgreSql使用postgis实现空间聚簇

聚合前 聚合后 具体sql /* 使用ST_ClusterDBSCAN函数,ST_ClusterDBSCAN是窗口函数用来对数据进行聚簇 第一个参数是字段,第二个参数是距离,他是用的是度,这里写0.000179大约就是20米,minpoints表示多少个聚合才算是一个簇,比如两台车就算是聚集,那就设 ......

网络音频模块是什么东西

网络音频模块是一种集成了网络连接功能的设备,用于处理和传输音频信号。这类模块通常包含音频处理芯片、网络接口(例如Wi-Fi或以太网)、控制电路和相关接口,使其能够通过网络连接实现音频数据的传输和处理。 以下是网络音频模块可能的功能和用途: 音频数据传输: 网络音频模块的主要功能之一是通过网络传输音频 ......

神经网络入门篇:详解深层网络中的前向传播(Forward propagation in a Deep Network)

深层网络中的前向传播 先说对其中一个训练样本\(x\)如何应用前向传播,之后讨论向量化的版本。 第一层需要计算\({{z}^{[1]}}={{w}^{[1]}}x+{{b}^{[1]}}\),\({{a}^{[1]}}={{g}^{[1]}} {({z}^{[1]})}\)(\(x\)可以看做\({ ......

网络音频传输模块有什么用

网络音频传输模块是一种用于将音频信号通过网络进行传输的设备或模块。它在多个应用领域中发挥重要作用,提供了许多便利和灵活性。以下是网络音频传输模块的一些常见用途: 音频流媒体服务: 网络音频传输模块可以用于支持音频流媒体服务,允许用户通过互联网即时播放音频内容,如音乐、广播、Podcast等。 远程广 ......

音频网络传输模块

广州新悦SIP2402V音频网络传输模块具备对SIP协议的全面支持,为用户提供高度可靠和灵活的通信解决方案。其功放输出可选择2*15W或1*40W,确保在不同环境中的音频传输效果。系统还引入了低成本网络音频播放模块,适用于多种场景的语音对讲系统,既满足通信需求又降低了整体成本。 模块特点 - 支持S ......

D/A转化器核心——T型电阻网络

首先,了解一下运算放大器: 其工作特点:1、放大倍数高 2、输入阻抗大 (表明:线路上几乎没有电流,功耗小;且因为电流几乎没有,所以电压信号能极好的传输,做AD转换时很适合用来传输电压信号) 3、输出阻抗小(表明:耗能小,能最大程度将能量传递给下一级) 工作原理: D/A转换公式: m为输出电阻与输 ......

深圳大学计算机安全导论网络安全实验一

实验目的与要求: 1. 掌握Web漏洞中的命令执行漏洞的形成原理,攻击方法及防御方法。 2. 掌握Web漏洞中的SQL注入漏洞的形成原理,攻击方法及防御方法。 3. 掌握Web漏洞中的XSS漏洞的形成原理,攻击方法及防御方法。 实验环境: DWVA漏洞实验靶场 Chrome浏览器 实验原理: 实验内 ......

已成功与服务器建立连接,但是在登录前的握手期间发生错误。 (provider: TCP 提供程序, error: 0 - 指定的网络名不再可用

已成功与服务器建立连接,但是在登录前的握手期间发生错误。 (provider: TCP 提供程序, error: 0 - 指定的网络名不再可用 ......

Java网络编程--Lesson

一.InetAddress 此类是获取网络地址实例的一个类,但是不能通过new 来实例化这个类,因为它没有构造器,但是可以通过组合的方式来使用类中的方法 拿取主机为localhost的网络地址实例 InetAddress address=InetAddress.getByName("localhos ......

基于深度学习网络的施工人员安全帽佩戴检测matlab仿真

1.算法运行效果图预览 2.算法运行软件版本 matlab2022a 3.算法理论概述 基于深度学习网络的施工人员安全帽佩戴检测是一种先进的技术,它利用深度学习算法对图像或视频进行分析,以检测施工人员是否佩戴了安全帽。基于深度学习网络的施工人员安全帽佩戴检测方法的基本原理是:利用深度学习算法对大量的 ......

《2023-2024-1 20232427《网络空间安全导论》第四周学习总结》

《2023-2024-1 20232427《网络空间安全导论》第四周学习总结》 教学学习内容总结 4.1 系统安全概述 4.1.1 系统安全的演进 网络空间是人类活动的第五大疆域,不同于海陆空天这四大疆域的来源不清,网络空间的起源一定是清晰的——随着计算机的诞生而诞生。在网络空间中,系统安全由操作系 ......

C语言 主机字节序和网络字节序互换

#include <stdio.h> #include <arpa/inet.h> int main() { // 10.11.12.13 uint32_t host_ip = 168496141; uint32_t network_ip = htonl(168496141); // 13.12.1 ......

2023-2024-1 20232404 《网络空间安全导论》第4周学习总结

教材学习内容总结 4.1系统安全概述 世界上第一台通用电子计算机ENIAC,是纯粹的硬件裸机。 世界上第一个安全系统Adept-50,属于分时系统。 自外观察法是通过观察系统输入输出来分析系统的行为。 一个系统是一个统一的整体,系统中的元素紧密关联。 自内观察者属于系统的某个部分。 涌现性,通常是指 ......

2023-2024-1 学期20232423《网络空间安全导论》第四周学习总结

教材学习——系统安全基础 系统安全的两层含义:①以系统思维应对安全问题;②应对系统所面临的安全问题 4.1系统安全概述 时代在不断发展,系统安全也在不断演变:从二十世纪四十年代的第一台计算机,五十年代的第一个操作系统,六十年代的第一个分时系统CTSS、第一个安全操作系统Adept-50、ARPANE ......

电脑卡顿,空间删除处理释放技巧

电脑卡顿,长期使用各种文件积累有关 C盘作为系统盘,各种软件安装、更新文件、虚拟文件、配置文件、注册表,软件运行时缓存,以及垃圾文件等等,都会保留在这个盘上。所以电脑使用时间久了,就要定期清理,否则就可能会被各种文件塞满,造成卡顿。 针对此问题我分享一些自己平时释放空间的方法: 一.、emp文件夹 ......

八、Docker 网络

袖珍指南 Docker作为目前最火的轻量级容器技术,牛逼的功能,如Docker的镜像管理,不足的地方网络方面。 Docker自身的4种网络工作方式,和一些自定义网络模式 安装Docker时,它会自动创建三个网络,bridge(创建容器默认连接到此网络)、 none 、host host:容器将不会虚 ......

打造员工网络安全铠甲

您是否曾为员工在面对网络攻击时的应对能力而感到担忧?作为一家致力于网络安全的领先服务提供商,我们理解您的需求并为您推出了一款独特而全面的解决方案——钓鱼邮件演练服务、安全意识培训和考试服务。 我们的产品不仅能够评估员工在面对攻击时所作出的反应,更能够提升他们对网络安全措施的了解程度。通过一站式的服务 ......

打造全方位网络安全防护

在当今数字化时代,网络安全问题越来越成为现代企业不可忽视的重要议题。作为一家注重信息保护的企业,您可能面临着日益增加的钓鱼邮件攻击风险。为了帮助您评估员工在面对这类攻击时的反应,并提高他们对网络安全措施的了解程度,我们荣幸地向您推荐我们的一站式钓鱼邮件演练服务及安全意识培训。 产品优势: 灵活多元的 ......

网络空间安全第四周作业

学期:2023-2024-1 学号:20232328 《网络空间安全导论》第四周学习总结 教材学习内容总结 1.操作系统的安全机制:学习操作系统的安全机制,包括访问控制、身份认证、权限管理等,了解操作系统如何保护系统资源和用户数据的安全。 2.网络安全技术:学习网络安全技术,包括防火墙、入侵检测系统 ......

Linux--网络管理

网络管理 Linux 操作系统提供了强大的网络功能,它提供了许多完善的网络工具来配置网络。用户既可以通过命令行的方式,也可以通过直接修改配置文牛轻松完成网络配置。 网络配置 在CentOS7系统中,网络配置发生了车较大变化,一是网卡的命名规则,二是使用网络管理器管理网络。 在早期的Linux系统中, ......

PAN路径聚合网络

PAN路径聚合网络 目录PAN路径聚合网络FPN特征金字塔PAN网络模型结构自底向上网络动态特征池化bbox分支全连接融合模型总结其他特殊参考资料 目标检测或者实例分割不仅要关心语义信息,还要关注图像的精确到像素点的浅层信息。 所以需要对骨干网络中的网络层进行融合,使其同时具有深层的语义信息和浅层的 ......

CSPNet跨阶段局部网络方法

CSPNet跨阶段局部网络方法 目录CSPNet跨阶段局部网络方法背景和问题主要解决问题网络结构特征融合策略CSPnet代码结构参考资料 论文地址:https://arxiv.org/pdf/1911.11929.pdf 背景和问题 随着卷积神经网络结构变得更深更宽,扩展神经网络的体系结构通常会带来 ......