网络ipv6 dhcp ipv

办公网络访问k8s集群内部ip和域名

# 本地k8s集群pod和办公网互通并实现域名解析 ## 背景 > 在微服务场景下,研发团队在进行开发联调测试过程中,需要连接到k8s集群的注册中心中等中间件并和集群内的其他业务服务pod互相通信。 ## 网络基本情况 |网络类型|ip段| |-|-| |办公网络|172.16.0.0/16| |P ......

STDC网络

为了做到实时推理,很多实时语义分割模型选用轻量骨干网络,但是由于task-specific design的不足,这些从分类任务中借鉴来的轻量级骨干网络可能并不适合解决分割问题。 除了选用轻量backbone,限制输入图像的大小是另一种提高推理速度的常用方法,但这很容易忽略边缘附近的细节和小物体。为了 ......

Nginx网络服务

一、Nginx概述 1.Nginx 功能介绍 静态的web资源服务器html,图片,js,css,txt等静态资源 http/https协议的反向代理 7层 结合FastCGI/uWSGI/SCGI等协议反向代理动态资源请求 tcp/udp协议的请求转发(反向代理) 4层 2.基础特性 模块化设计, ......

Python怎么通过url下载网络文件到本地

以下代码演示Python怎么从网络下载一个文件至本地并保存在当前文件夹download ``` import os import requests from urllib.parse import urlparse def download_file(url): response = request ......

Unet网络概述

## 图像分割概念 [B站视频参考](https://www.bilibili.com/video/BV1E8411V76X?p=2&vd_source=0b76fd8255381fc7054805bf505f96a5) ### 语义分割 算法,该算法旨在通过对图形进行预处理和优化来降低最佳路径分析的时间复杂度。SuperMap iServer 11i(2023)(以下简称iServer)对交通网络 ......

vue中,一个参数是一个图片网络地址,当重新上传一个图片替换原来的图片后,地址没变,但是图片还是原来的

这个问题可能是由于浏览器缓存导致的。为了解决这个问题,你可以向图片的URL地址中添加一个随机参数,以确保每次加载图片时都会从服务器获取最新的图片。你可以使用类似于以下方式来添加随机参数: <img :src="imageUrl + '?timestamp=' + Date.now()" /> 这样, ......

万字详解云计算中的云网络技术

本文分享自华为云社区《重识云原生系列(四) ——硬菜软嚼的云网络》,作者:黄俊 / 招商证券云原生转型项目调研负责人。 在传统IT架构中,网络几乎就是指物理网络设备,触手可及,服务器之间的网络通讯也是通过网线或者光纤连接实现,其大部分流量管控与访问控制策略也都是在路由器/交换机实现。而到了云计算时代 ......

直播源码开发,Android判断网络是否可用

直播源码开发,Android判断网络是否可用 static ConnectivityManager mConnectivityManager; /** * 判断网络是否可用 * * @param context * @return */public static boolean isNetworkA ......

网络编程相关

#### socket socket是在应用层和传输层之间的一个抽象层,它把TCP/IP层复杂的操作抽象为几个简单的接口供应用层调用来实现 进程在网络中通信。 #### csrf攻击是什么,怎么预防 csrf攻击指的是用户在打开某个受信任网站登录后,未关闭浏览器情况下,打开了攻击者的网站,其返回的数 ......

可编程网络实验室2023暑假纳新--第三次作业

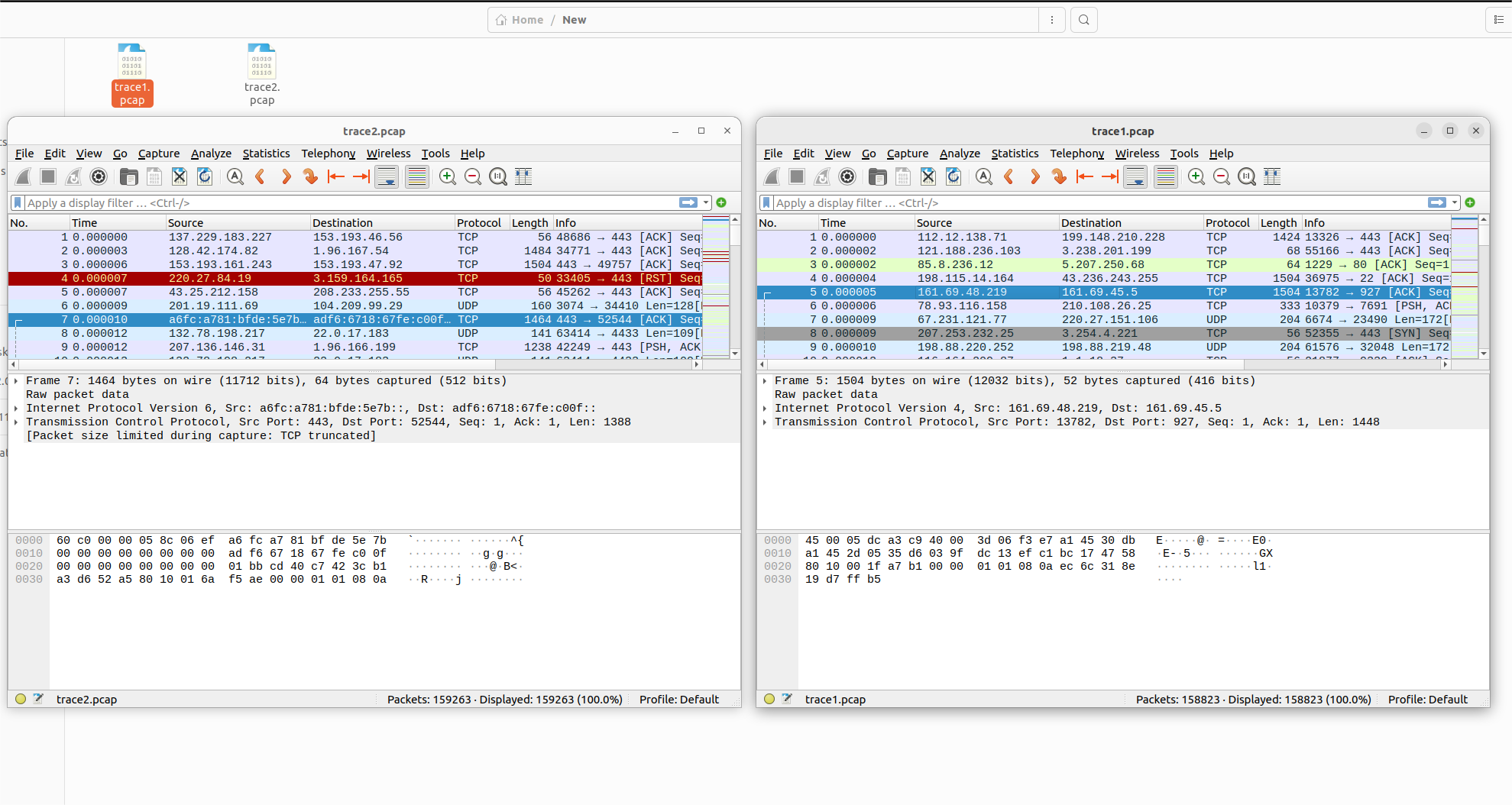

首先下载并打开两个数据包 可以看到源地址和目标地址都不同,并且分为TCP和UDP协议两种  然后先学习TOP-K问 ......

可编程网络实验室第三次作业

|这个作业属于哪个课程|| |-- |-- | |这个作业要求在哪里|| |这个作业的目标|| #对于上次作业 ##作业提交后有去看其他同学的作业内容,发现有些步骤不一样的地方。有尝试再做了一遍。 补充下载了wireshark(win10的wireshark需要下载另外的插件才能识别网卡) : return 1 / (1 + np.exp(-x)) # 定义神经网络类 class NeuralNetwork: def _ ......

网络编程学习2

TCP服务端处理多客户端任务: 原来是通过开启子进程来服务不同的客户端,当客户端退出时就关闭该子进程 多路复用: 使用一个进程(有且只有一个主进程)同时监控若干个文件描述符,这种读写模式称为多路复用 多用于TCP的服务端,用于监控客户端的连接和数据的收发 优点:不需要频繁的创建和销毁进程,从而节约了 ......

OS(二十四):网络操作系统

计算机网络是指通过数据通信系统把地理上分散的自主计算机系统连接起来,以达到数据通信和资源共享目的的一种计算机系统。 自主计算机,是指具有独立处理能力的计算机。 在计算机网络上配置网络操作系统NOS(Network Operating System),是为了管理网络中的共享资源,实现用户通信以及向用户 ......

深度学习(十二)——神经网络:搭建小实战和Sequential的使用

# 一、torch.nn.Sequential代码栗子 > 官方文档:[Sequential — PyTorch 2.0 documentation](https://pytorch.org/docs/stable/generated/torch.nn.Sequential.html#sequent ......

网络安全-修改基础接口配置(MSTP负载均衡)

[s3-GigabitEthernet0/0/1]dis this#interface GigabitEthernet0/0/1 port link-type access port default vlan 10#return[s3-GigabitEthernet0/0/1]port de [s3 ......

矢量网络分析仪 使用手册

射频功率放大器(Power Amplifier,PA) 1. 仪器与设备 本次测试使用以下仪器: Agilent E4438C——矢量信号发生器(ESG),用于产生矢量信号,作为PA的输入信号 Agilent N4010—— 矢量信号分析仪(VSA),测试PA的输出信号,可观察星座图,EVM,输出功 ......

python必坑知识点(网络编程)

## 1 基础 ### 1.1 作业题1 ```python # 1. 简述 二层交换机 & 路由器 & 三层交换机 的作用。 """ 二层交换机:构建局域网并实现局域网内数据的转发。 路由器:实现跨局域网进行通信。 三层交换机:具备二层交换机和路由的功能。 """ # 2. 简述常见词:IP、子网 ......

【网络编程 && 并发编程 知识点总结】

# 【网络编程】 ## [【一】CS与BS架构](https://www.cnblogs.com/dream-ze/p/17499372.html) - 什么是 CS 架构 - 什么是 BS 架构 ## [【二】操作系统基础与网络通信基础](https://www.cnblogs.com/dream ......

网络安全-kali

免责声明:本博客内所有工具/链接请勿用于未授权的违法攻击!!用户滥用造成的一切后果自负!!使用者请务必遵守当地法律!! 1、Kali Linux系统介绍:Kali Linux是一个基于Debian的Linux发行版本,旨在进行高级渗透测试和安全审计。Kali包含数百种(900多种)渗透测试工具,适用 ......

网络参数的配置

# 手工方式 ## Wired 有线 ## Woreless 无线 > 图形化的网络管理器(依赖的服务:NetworkManager) ```shell ┌──(root㉿kali)-[~] └─# systemctl status NetworkManager ● NetworkManager.s ......

宏基因组共现网络分析

引言 宏基因组学是研究环境中各种微生物群体(包括细菌、真菌等)的所有基因的集合,它已成为植物学领域中的重要工具。宏基因组数据的分析对于理解微生物的功能和相互作用至关重要。Co-occurrence Network是一种用于组织和分析孤立数据的方法。它可以将多个基因或序列组织成一个网络,其中节点代表基 ......

LTE -标志着4G网络的兴起

LTE 包含LTE FDD和LTE TDD(通常被简称为TD-LTE)两种模式。 2013年随着 TD-LTE 的牌照发放,4G的网络、终端、业务都进入正式商用阶段,也标志着我国正式进入了4G时代。 LTE标准对系统提出了严格的技术需求,主要体现在容量、覆盖、移动性支持等方面,概括如下: 峰值速率- ......

构建全面的网络防御体系 - 网络安全战略规划

随着互联网的迅猛发展,网络安全问题变得越来越突出。恶意攻击、数据泄露和黑客入侵等事件频频发生,给个人和组织带来了巨大的损失。因此,构建一套全面的网络防御体系成为了当务之急。本文将介绍网络安全战略规划的重要性,并提供一些有效的安全策略来实现全面的网络防御。 ## 1. 网络安全战略规划的重要性 网络安 ......

企业如何规避法律风险和合规要求 - 网络安全法规解读

网络安全已经成为企业发展中不可忽视的重要环节。随着《网络安全法》等相关法规的出台,企业需要更加重视网络安全合规要求,以规避法律风险并保护企业和用户的利益。本文将对企业如何规避法律风险和合规要求进行解读和探讨。 ## 概述网络安全法规 网络安全法规是指一系列法律、法规、标准和规范,旨在保护网络空间安全 ......

基于Alexnet深度学习网络的人脸识别算法matlab仿真

1.算法理论概述 一、引言 人脸识别是计算机视觉领域中的一项重要任务,它可以对人类面部特征进行自动识别和验证。近年来,随着深度学习的兴起,基于深度学习的人脸识别算法也得到了广泛的应用。本文将介绍基于Alexnet深度学习网络的人脸识别算法,包括详细的实现步骤和数学公式。 二、Alexnet深度学习网 ......

Kubernetes 网络插件 Calico 完全运维指南

Kubernetes 网络插件 Calico 完全运维指南 马哥Linux运维 2023-08-22 21:32 发表于浙江 适用范围 本文档测试范围: 软件版本 Kubernetes v1.14.x,v1.15.x,v1.16.x calico v3.13.4 概述 Calico 是一种开源网络和 ......

网络编程学习01

一、进程间通信-socket套接字(很重要,函数啥的都要求要能背) 基本特征:socket是一种接口技术,被抽象了一种文件的操作,可以让同一计算机中的不同 进程之间通信,也可以让不同计算机中的进程之间通信(网络通信) 本地进程间通信编程模型: 进程A 进程B 创建socket对象 创建socket对 ......