变压器 原理 网络

可编程网络实验室2023暑假纳新--第三次作业

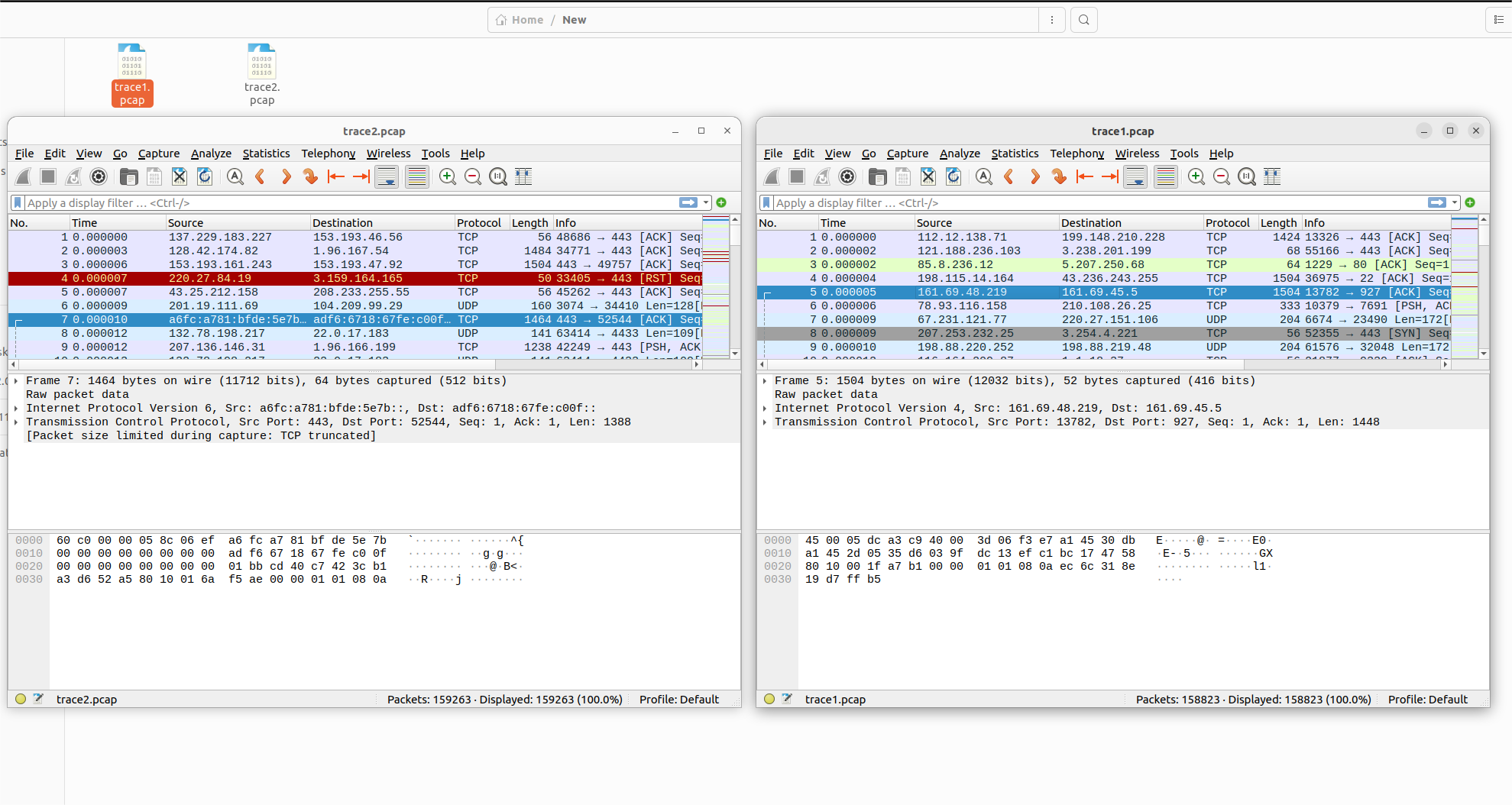

首先下载并打开两个数据包 可以看到源地址和目标地址都不同,并且分为TCP和UDP协议两种  然后先学习TOP-K问 ......

Kafka快速实战以及基本原理详解

这一部分主要是接触Kafka,并熟悉Kafka的使用方式。快速熟练的搭建kafka服务,对于快速验证一些基于Kafka的解决方案,也是非常有用的。 一、Kafka介绍 ChatGPT对于Apache Kafka的介绍: Apache Kafka是一个分布式流处理平台,最初由LinkedIn开发并 ......

可编程网络实验室第三次作业

|这个作业属于哪个课程|| |-- |-- | |这个作业要求在哪里|| |这个作业的目标|| #对于上次作业 ##作业提交后有去看其他同学的作业内容,发现有些步骤不一样的地方。有尝试再做了一遍。 补充下载了wireshark(win10的wireshark需要下载另外的插件才能识别网卡) : return 1 / (1 + np.exp(-x)) # 定义神经网络类 class NeuralNetwork: def _ ......

网络编程学习2

TCP服务端处理多客户端任务: 原来是通过开启子进程来服务不同的客户端,当客户端退出时就关闭该子进程 多路复用: 使用一个进程(有且只有一个主进程)同时监控若干个文件描述符,这种读写模式称为多路复用 多用于TCP的服务端,用于监控客户端的连接和数据的收发 优点:不需要频繁的创建和销毁进程,从而节约了 ......

OS(二十四):网络操作系统

计算机网络是指通过数据通信系统把地理上分散的自主计算机系统连接起来,以达到数据通信和资源共享目的的一种计算机系统。 自主计算机,是指具有独立处理能力的计算机。 在计算机网络上配置网络操作系统NOS(Network Operating System),是为了管理网络中的共享资源,实现用户通信以及向用户 ......

深度学习(十二)——神经网络:搭建小实战和Sequential的使用

# 一、torch.nn.Sequential代码栗子 > 官方文档:[Sequential — PyTorch 2.0 documentation](https://pytorch.org/docs/stable/generated/torch.nn.Sequential.html#sequent ......

网络安全-修改基础接口配置(MSTP负载均衡)

[s3-GigabitEthernet0/0/1]dis this#interface GigabitEthernet0/0/1 port link-type access port default vlan 10#return[s3-GigabitEthernet0/0/1]port de [s3 ......

我的第一份电路原理图

既然涉足了硬件领域,画原理图是绕不过去的基本功。作为多年的软件工程师,发现自己对硬件还是挺有兴趣的。 但涉及的知识点也太多了,先补补初中的物理知识,其他的就慢慢的在做中学,学中做吧~ 争取先学习画个100张原理图再说吧,涉及到不明白的知识点再具体学习下。 1、第一张图选用的是电路电流表,一是比较简单 ......

nginx配置auth_basic,要求账号密码的原理

一、HTTP的身份验证 HTTP提供了一个用于权限控制和认证的通用框架。 流程如下: 1、用户第一次通过客户端访问页面,服务器端向客户端返回401状态码,并在WWW-Authenticate响应头说明验证的信息。 2、客户端收到相应后,弹窗让用户输入用户名和密码。 3、用户输入后,客户端通过编码或加 ......

景深的原理

首先什么是景深? 对于光学系统而言,由于像差的限制,点物很难成点像,加上衍射受限,会形成一个弥散斑。 但幸好,人眼也不够高级。对于照相物镜来说,若照片上各点的弥散斑对人眼的张角小于人眼极限角分辨率1~2',则感觉犹似点像。所以人仍然会认为图像是清晰的。 故当镜头对着处于焦面物体拍摄时,被摄物体与其前 ......

矢量网络分析仪 使用手册

射频功率放大器(Power Amplifier,PA) 1. 仪器与设备 本次测试使用以下仪器: Agilent E4438C——矢量信号发生器(ESG),用于产生矢量信号,作为PA的输入信号 Agilent N4010—— 矢量信号分析仪(VSA),测试PA的输出信号,可观察星座图,EVM,输出功 ......

python必坑知识点(网络编程)

## 1 基础 ### 1.1 作业题1 ```python # 1. 简述 二层交换机 & 路由器 & 三层交换机 的作用。 """ 二层交换机:构建局域网并实现局域网内数据的转发。 路由器:实现跨局域网进行通信。 三层交换机:具备二层交换机和路由的功能。 """ # 2. 简述常见词:IP、子网 ......

【网络编程 && 并发编程 知识点总结】

# 【网络编程】 ## [【一】CS与BS架构](https://www.cnblogs.com/dream-ze/p/17499372.html) - 什么是 CS 架构 - 什么是 BS 架构 ## [【二】操作系统基础与网络通信基础](https://www.cnblogs.com/dream ......

网络安全-kali

免责声明:本博客内所有工具/链接请勿用于未授权的违法攻击!!用户滥用造成的一切后果自负!!使用者请务必遵守当地法律!! 1、Kali Linux系统介绍:Kali Linux是一个基于Debian的Linux发行版本,旨在进行高级渗透测试和安全审计。Kali包含数百种(900多种)渗透测试工具,适用 ......

Python基础入门学习笔记 046 魔法方法:描述符(Property的原理)

描述符 •描述符就是将某种特殊类型的类的实例指派给另一个类的属性。 •__get__(self, instance, owner) –用于访问属性,它返回属性的值 •__set__(self, instance, value) –将在属性分配操作中调用,不返回任何内容 •__delete__(sel ......

网络参数的配置

# 手工方式 ## Wired 有线 ## Woreless 无线 > 图形化的网络管理器(依赖的服务:NetworkManager) ```shell ┌──(root㉿kali)-[~] └─# systemctl status NetworkManager ● NetworkManager.s ......

宏基因组共现网络分析

引言 宏基因组学是研究环境中各种微生物群体(包括细菌、真菌等)的所有基因的集合,它已成为植物学领域中的重要工具。宏基因组数据的分析对于理解微生物的功能和相互作用至关重要。Co-occurrence Network是一种用于组织和分析孤立数据的方法。它可以将多个基因或序列组织成一个网络,其中节点代表基 ......

LTE -标志着4G网络的兴起

LTE 包含LTE FDD和LTE TDD(通常被简称为TD-LTE)两种模式。 2013年随着 TD-LTE 的牌照发放,4G的网络、终端、业务都进入正式商用阶段,也标志着我国正式进入了4G时代。 LTE标准对系统提出了严格的技术需求,主要体现在容量、覆盖、移动性支持等方面,概括如下: 峰值速率- ......

人体感应太阳能灯原理图详细讲解

人体感应太阳能灯原理图详细讲解 三河凡科科技飞讯教学篇,人体感应太阳能灯是一种利用太阳能源供电,通过人体红外线感应技术实现智能控制灯源开关的照明设备。其原理是利用太阳能板将太阳能转化为电能,通过对电池的储存和管理,将电能存储在电池中,作为灯源使用时的电力供应。同时,通过人体红外线感应技术,能够实现对 ......

构建全面的网络防御体系 - 网络安全战略规划

随着互联网的迅猛发展,网络安全问题变得越来越突出。恶意攻击、数据泄露和黑客入侵等事件频频发生,给个人和组织带来了巨大的损失。因此,构建一套全面的网络防御体系成为了当务之急。本文将介绍网络安全战略规划的重要性,并提供一些有效的安全策略来实现全面的网络防御。 ## 1. 网络安全战略规划的重要性 网络安 ......

企业如何规避法律风险和合规要求 - 网络安全法规解读

网络安全已经成为企业发展中不可忽视的重要环节。随着《网络安全法》等相关法规的出台,企业需要更加重视网络安全合规要求,以规避法律风险并保护企业和用户的利益。本文将对企业如何规避法律风险和合规要求进行解读和探讨。 ## 概述网络安全法规 网络安全法规是指一系列法律、法规、标准和规范,旨在保护网络空间安全 ......

基于Alexnet深度学习网络的人脸识别算法matlab仿真

1.算法理论概述 一、引言 人脸识别是计算机视觉领域中的一项重要任务,它可以对人类面部特征进行自动识别和验证。近年来,随着深度学习的兴起,基于深度学习的人脸识别算法也得到了广泛的应用。本文将介绍基于Alexnet深度学习网络的人脸识别算法,包括详细的实现步骤和数学公式。 二、Alexnet深度学习网 ......

Kubernetes 网络插件 Calico 完全运维指南

Kubernetes 网络插件 Calico 完全运维指南 马哥Linux运维 2023-08-22 21:32 发表于浙江 适用范围 本文档测试范围: 软件版本 Kubernetes v1.14.x,v1.15.x,v1.16.x calico v3.13.4 概述 Calico 是一种开源网络和 ......

网络编程学习01

一、进程间通信-socket套接字(很重要,函数啥的都要求要能背) 基本特征:socket是一种接口技术,被抽象了一种文件的操作,可以让同一计算机中的不同 进程之间通信,也可以让不同计算机中的进程之间通信(网络通信) 本地进程间通信编程模型: 进程A 进程B 创建socket对象 创建socket对 ......

解密Hadoop生态系统的工作原理 - 大规模数据处理与分析

在当今的数字时代,大规模数据处理和分析已经成为了企业和组织中不可或缺的一部分。为了有效地处理和分析海量的数据,Hadoop生态系统应运而生。本文将深入探讨Hadoop生态系统的工作原理,介绍其关键组件以及如何使用它来处理和分析大规模数据。 ## 什么是Hadoop? Hadoop是一个开源的分布式计 ......

AI技术在网络攻击中的滥用与对抗 - 人工智能恶意攻击

随着人工智能技术的迅猛发展,我们享受到了许多便利,但同时也面临着新的安全威胁。本文将探讨人工智能技术在网络攻击中的滥用,并提出一些防御机制。 ## 人工智能在网络攻击中的滥用 人工智能技术的先进性和灵活性使其成为恶意攻击者的有力工具。以下是一些常见的人工智能滥用案例: 1. **欺骗和钓鱼**:恶意 ......

布隆过滤器原理及实现

# 1. 原理 布隆过滤器拥有K个哈希函数,当一个元素要加入布隆过滤器时,会使用K个哈希函数对其进行计算,得到K个哈希值,然后根据哈希值,在一维数组中把其对应下标的值置位1。 要判断某个数是否在布隆过滤器中,就进行K次哈希计算,得到哈希值,然后在位数组中判断哈希值对应位置是否都为1,如果都为1,就说 ......

深度学习(十一)——神经网络:线形层及其他层介绍

主要介绍神经网络线性层的计算,即torch.nn.Linear的原理及应用。并插入一些神经网络的其他层介绍,及调用pytorch中网络模型的方法。 ......

造成通信频段的变化的原理

通信频段的变化主要是由频率规划的需要和无线电波传播的特点所决定的。随着各种通信技术的发展,可用的频谱资源变得越来越紧张,因此必须不断开发新的频段以满足通信需求。无线电波的传播特性会随频率的变化而变化。在低频段,电波传播的距离较短,损耗较大,但是由于可用频谱较宽,因此具有较高的信道容量。而在高频段,电... ......