misc ctfshow buuctf

BUUCTF [SWPU2019]Web1

进入网站,注册登录,进到申请发布广告,应该就是在这里实现注入。 首先尝试: ``` 1'or 1 = 1# 标题含有敏感词汇 ``` 应该是哪里被过滤了。经过尝试后是`or`被过滤了,`--+`,`#`等其他的注释符也被过滤了。 经过测试后,结尾可以用`单引号`闭合。 再次尝试: ``` 1'sho ......

BUUCTF [CISCN2019 华东南赛区]Web11

切入点如图:  测试模板注入 的格式,这种格式是一种易于处理的文本格式。 ``` ``` 写入`hack. ......

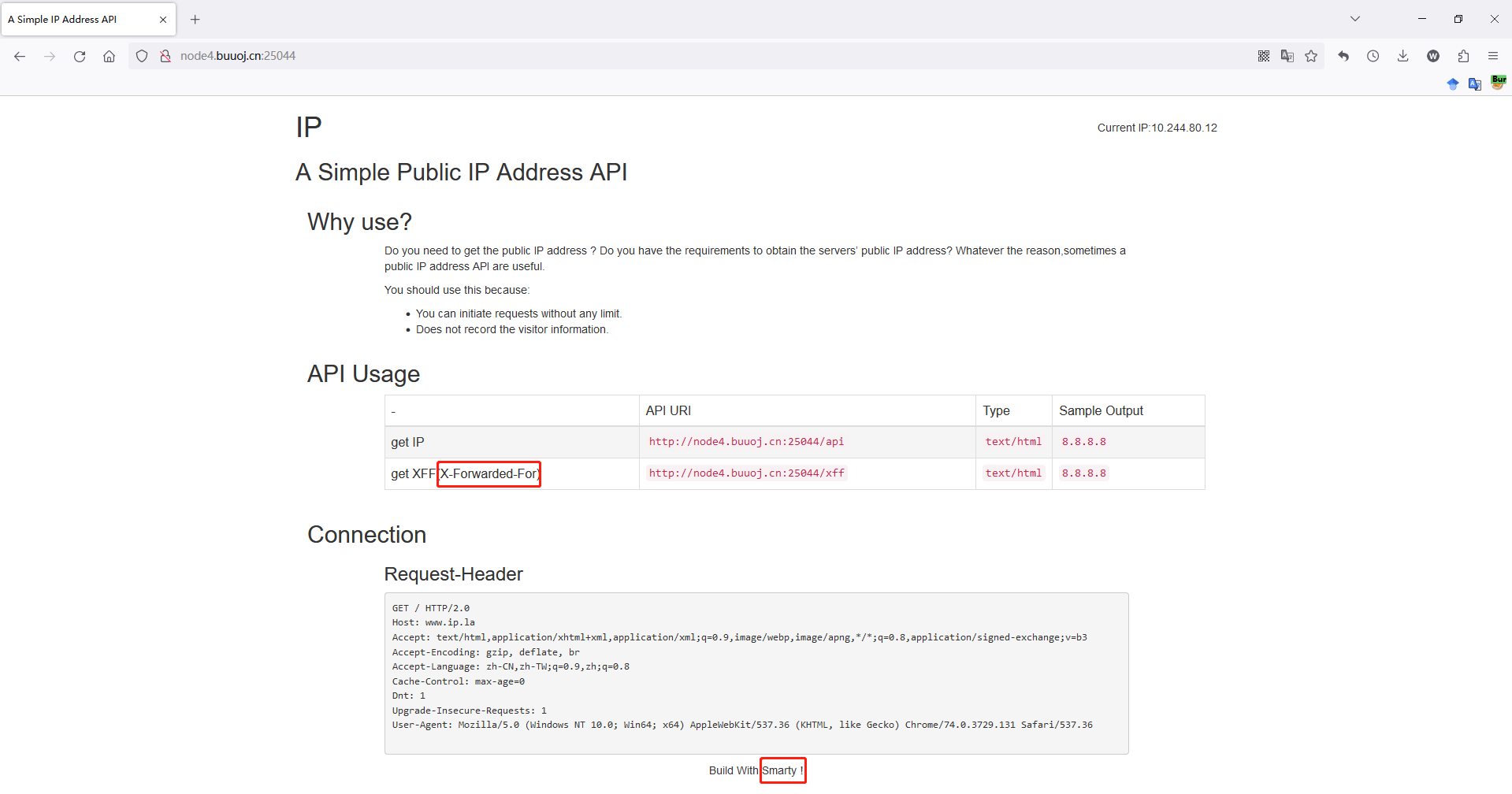

BUUCTF [BUUCTF 2018]Online Tool

首先访问网站得到需要分析的代码 ``` escapeshellarg — 把字符串转码为可以在 shell 命令里使用的参数 > 功能 :`escapeshellarg()` 将给字符串增加一个单引号并且能引用或者转码任何已经存在的单引号, > 这样以确保能够直接将一个字符串传入 shell 函数, ......

BUUCTF [强网杯 2019]高明的黑客

> 这道题目主要练习了Python脚本的编写,稍微了解Python中比如多线程、http请求、正则匹配等知识点。 打开题目。  TXpVek5UTTFNbVUzTURabE5q ``` ......

BUUCTF [BJDCTF2020]Cookie is so stable

考点:SSTI的Twig模板注入 尝试多次后(别人),发现是SSTI注入 输入`{{7*7}}`和`{{7*'7'}}`,返回的结果是 可以访问您网站上的哪些网址,主要用于管理流向您网站的抓取工具流量,通常用于阻止 Google 访问某个文件。 ``` User-agent: * Disallow: /fAke_f1agggg.php ``` 访 ......

《CTFshow-Web入门》09. Web 81~90

include() 利用,一句话木马之 Nginx 日志利用、条件竞争写入木马、file_put_contents() 利用,伪协议(php://filter/)、伪协议(data://)、PHP 特性之 intval()。 ......

BUUCTF [BJDCTF2020]Mark loves cat

一进入环境,毫无头绪。 使用`dirsearch`扫出了`/.git/`,可以猜出本关一定与git源码泄露有关。 `python .\dirsearch.py -e * -u http://7cb1db04-980a-4af8-856b-7f6cd5ea231d.node4.buuoj.cn:81/ ......

CTFSHOW (sqli-labs)

web 517 字符型sql注入,查询字段为3 ?id=-1' union select 1,group_concat(schema_name),3 from information_schema.schemata --+ #查询所有的数据库 ?id=-1' union select 1,group ......

CTFSHOW_web9

if(preg_match("/system|exec|highlight/i",$c)){ eval($c); }else{ die("cmd error"); } 提交的参数中必须包含 system,exec,highlight其中一个关键字,才能使用 eval()函数执行PHP代码 wp1 w ......

CTFSHOW_你会异或吗

Python文件操作 python安装(vscode) 在VSCode中选择Python解释器的方法 vscode settings.json设置 file = open("misc5.png", "rb") content = file.read() with open("flag.png", " ......

BUUCTF [GWCTF 2019]我有一个数据库

文件包含漏洞,和SQL注入等攻击方式一样,文件包含漏洞也是一种注入型漏洞,其本质就是输入一段用户能够控制的脚本或者代码,并让服务端执行。 什么叫包含呢?以PHP为例,我们常常把可重复使用的函数写入到单个文件中,在使用该函数时,直接调用此文件,而无需再次编写函数,这一过程叫做包含。 有时候由于网站功能 ......

CTFSHOW_web2

if(preg_match("/or|\+/i",$id)){ die("id error"); } "/i是正则表达式的转意语句,不是过滤了i,其作用是不区分大小写,也就是说OR\Or\oR\or这几个都不能用了" wp1 or和+都不能用了 /?id=100*10 (对于web1也是适用的 ......

BUUCTF [NCTF2019]Fake XML cookbook

XXE漏洞原理:发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站、发起DOS攻击等危害。XXE漏洞触发的点往往是可以上传XML文件的位置,没有对上传的XML文件进行过滤,导致可上传恶意XML文件。 * DOCTYPE( ......

BUUCTF [BSidesCF 2020]Had a bad day

进入网站观察到`http://71882873-f81e-4755-8040-5e7bb6b2230f.node4.buuoj.cn:81/index.php?category=woofers` 先尝试读取一下index.php,没有反应。 试试php伪协议,payload:`?category=p ......

BUUCTF [RoarCTF 2019]Easy Java

题目是登陆页面,查看源码,发现一个连接`Download?filename=help.docx`,跳转到帮助文档。 点击help也可以跳转到帮助文档。 帮助文档内容为`java.io.FileNotFoundException:{help.docx}`,是java语句,帮助文档不存在。 ## WEB ......

BUUCTF [CISCN2019 华北赛区 Day2 Web1]Hack World

1. 判断过滤哪些关键词和字符 使用Burp Suite的Intruder,字典内容就是常见的SQL注入的一些函数名、符号等。 buuoj有访问限制,访问太快会提示429 Too Many Requests,所以,需要设置一下延时。 or 1=1--+ ')or 1=1--+ ")or 1=1--+ "))or 1=1--+ ``` 判断列数: ``` 1' order by 1 --+ 1' order by 2 --+ 1 ......

ctfshow-吃瓜杯

# ATTup  文件上传的点!没想法... # Misc游戏签到 ctfshow{White_give ......

ctfshow-文件包含

# 基础知识: 文件包含分为本地包含和远程包含。 最基础的检测方式: 本地包含:?file=../../../etc/passwd 远程包含:?file=http://www.baidu.com 这两种是最基础的检测方式,用以判断是否存在文件包含漏洞。检测完成后在使用对应的利用方式进行利用。 常见的 ......

ctfshow-文件上传

# 短标签绕过 ``` 1. 常规写法 不需要开启参数设置 2. 等价于 注: 利用短标签写法可以绕过一些对php字符的过滤 Windows环境中短标签默认是打开的,Linux下 默认是关闭的。 控制参数: php支持短标签,需要我们把short_open_tag 设置为On. 3. 注:需要配置p ......

ctfshow-php特性

# 关于intval() ## web89 ``` ?num[]=0x123 ``` Hint 通过数组绕过 ## web90 ``` ?num=0x117c ?num=010574 ``` ``` PHP intval() 函数 int intval ( mixed $var [, int $ba ......

ctfshow-CTF知识问答

sql注入题! 注入位置是在登陆的 姓名处注入! 题目答案:竟然不是做对题目然后出flag! ``` 1.CTF(Capture The Flag)起源于以下哪项赛事? A A.DEFCON CTF B.CJB CTF C.XCTF D.S3C CTF 2.CTF不包含以下哪种⽐赛模式? D A.解 ......

BUUCTF-(GXYCTF2019)Ping Ping Ping

```php ?php if(isset($_GET['ip'])){ $ip = $_GET['ip']; if(preg_match("/\&|\/|\?|\*|\|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match); die("fxck your symbol ......

BUUCTF [GXYCTF2019]BabySQli

首先进入网站,是一个登录框,使用admin尝试一下。 之后对登录框做了一些常规的SQL注入也都是do not hack me! 但在登录后跳转的search.php页面的源代码中发现一段编码。 > MMZFM422K5HDASKDN5TVU3SKOZRFGQRRMMZFM6KJJBSG6WSYJJW ......

CTFshow misc11-20

* misc11: 没有头绪,看了网上大佬的一些思路,受益匪浅,和大家分享下。 1.解压zip文件,用winhex打开misc11.png 2.判断文件格式是否篡改,检查png的文件头和文件尾,文件格式正常 PNG文件头(hex):89 50 4e 47 0d 0a 1a 0a PNG文件尾(hex ......