pwn

【pwn】[SWPUCTF 2021 新生赛]nc签到 --shell过滤字符

附件下载打开: import os art = ''' (( "####@@!!$$ )) `#####@@!$$` )) (( '####@!!$: (( ,####@!!$: )) .###@!!$: `##@@!$: `#@!!$ !@# `#@!$: @#$ #$ `#@!$: !@! '@ ......

Dasctf&CBctf-pwn部分题目复现

打了一下Dasctf&CBCTF的pwn题目,感觉有些思路,但是就是做不出来,赛后发WP才恍然大悟,还是太菜了喵( GuestBook 没开PIE开了canry和NX main函数: 首先是很明显的溢出,可以用此来泄露canary值,这部分还是很好做的, 然后就是可以留下信息,最多四次,发现有str ......

【pwn】[MoeCTF 2022]babyfmt --格式化字符串漏洞,got表劫持

拿到程序,先checksec一下 发现是Partial RELRO,got表可修改 当RELRO保护为NO RELRO的时候,init.array、fini.array、got.plt均可读可写;为PARTIAL RELRO的时候,ini.array、fini.array可读不可写,got.plt可 ......

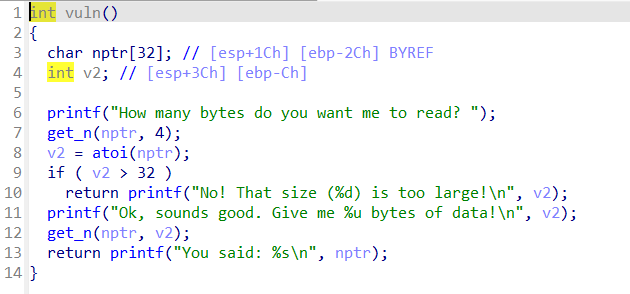

【pwn】[SDCTF 2022]Horoscope--栈溢出,atoi函数绕过

checksec检查一下,发现只开了nx,然后ida打开直接看主函数 发现fgets函数往s里面读入320个字节的数据,此处可造成溢出,再看看test和debug函数 void debug(){ temp = 1;} int test(){ int result; // eax result = t ......

YulinSec-PWN-Beginner-Labs

YulinSec-PWN-Beginner-Labs 还有我搜集到的一些emmm..工具。碍于文件大小就不上传了如果需要可以联系我我传给你们 前置 点进去看到一堆乱码,但是中间穿插有lag shell字样 因此试试转换为其他编码 GBK->UTF-8转换成功查看原文 御林PWN-F1ag姬使用说�? ......

CNSS 和 御林 pwn脚本实例和其他一些用到的文件实例,比较大的工具没放进去

链接:https://pan.baidu.com/s/1pKhxYsJbtqZme8qXnJhsmA 提取码:0oxa 其他文件 御林yu者斗flag龙 # https://blog.csdn.net/weixin_45004513/article/details/117332121参考文章 # 因 ......

asisctf 2023 pwn nightjs 复现记录

关于赛题 asisctf2023 nightjs 附件 一道 js 引擎题目,基于 serenityOS 上做的改编。(感觉 serenity 作者很 强迫症 善良得写了很多注释,连一行赋值语句都有注释,读起来超级愉悦)。 偷看了别人的wp来复现。给了 patch 文件之后,查看修改处的函数被什么函 ......

Newstar CTF 2023 week2 pwn

1.ret2libc 发现存在pop rdi 观察main函数,可以利用puts函数泄露libc from pwn import * from LibcSearcher import * context(os="linux", arch="amd64", log_level="debug") elf ......

pwn环境搭建指南(新生向)

通过群里发的安装包进行安装 VMware 16安装 参考网页: https://blog.csdn.net/qq_40950957/article/details/80467513 密钥自行从网上搜索 Ubuntu 20.04安装过程 在此之前,先去下载Ubuntu22.04镜像,下载地址: htt ......

2023柏鹭杯pwn wp

PWN 博客 eval 漏洞点 对数组模拟栈的那个栈顶没做下溢校验,先输入符号可以构成溢出点 +200/2+(target_offset - 100) 这样输入即可将栈顶迁移到任意位置 难点 需要逆向整个模拟栈的结构 可以配合动态调试得出模拟栈结构 addr+0 0 addr+1 符号位 addr+ ......

[pwn之路]patchelf之后,加载符号表!

前言 当你在进行二进制漏洞学习和利用时,经常需要使用调试工具来分析和理解程序的内部工作。在之前的交流中,我们提到了如何使用patchelf来修改二进制文件[Pwn之路]根据所给库,获得远程同环境——使用patchelf的正确姿势,以适应调试的需求,但没有详细介绍如何加载符号表。实际上,对于学习和利用 ......

MoeCTF2023 wp--pwn篇

五、Pwn 1.Pwn 入门指北 CHALLENGE: Pwn 入门指北 DESCRIPTION: 建议:萌新朋友不要看完指北交上flag就扔掉!! Tips:本指北附件在“通知栏”内的“比赛客服群”中,请加群了解更多信息 2.test_nc CHALLENGE: test_nc DESCRIPTI ......

PWN环境搭建

PWN环境搭建 1、前置条件 已经安好了基本的Ubuntu20.04的64位系统,我给的硬盘为35G,镜像源为阿里源。 vim,git,gcc, net-tools, ssh-server等基本工具 gcc没安装的,直接sudo apt install gcc. 1.1 pip换源 root@hac ......

初识PWN

“Pwn"是一个网络术语,源自于拼写错误的单词"own”。在计算机安全领域,"pwn"通常用来表示成功攻击或控制了某个系统、应用程序或网络的行为。它可以指代黑客成功入侵并控制了目标系统,或者指代成功利用了系统漏洞并获取了系统权限。在网络游戏中,"pwn"也可以表示击败了对手或者取得了优势。总的来说, ......

buu pwn wp(持续更新)

1、warmup_csaw_2016 main函数如下 __int64 __fastcall main(int a1, char **a2, char **a3) { char s[64]; // [rsp+0h] [rbp-80h] BYREF char v5[64]; // [rsp+40h] ......

羊城杯2023 部分pwn的wp

shellcode main函数: read两字节数据,看上去是填no或者ye,但是如果if里只是非ye就可以跳到sub_13a2函数 这段函数具体功能是读入最多17字节,然后判断这些字节是否是在79~95之间,也就是各种pop与push的机器码。在判断的时候有个if(!(v4-s)>>4),意思是 ......

(2023.7.15)软件加密与解密-番外1-PWN2REVERSE[XDbg]

/*提示:如果你看到了这行文字,那说明您的预览器不支持内嵌 CSS 代码,请使用 VSCode 阅读本 Markdown 文件*/ 每天一个技术点 (2023.7.15)软件加密与解密-番外1-PWN2REVERSE[XDbg] 本文作者:XDbg(小吧唧) 发布时间:2023年7月15日 内容概要 ......

[计算机学习]PWN 入门启程

2023年8月10日 开通 开通了ctf.show的PWN入门课程。之前是去年打ctf比赛,买过VIP。题目很多,挺适合新手入门,如果你也要学习打CTF,建议可以买一个VIP会员,题目很多,可以一关一关自己练习。如果纯萌新,也可以买一个私教课程。 2023年8月28日 第一次写writeup PWN ......

Pwn-guess[攻防世界]

**0x01 基础分析** 题目中共有两个附件guess和libc-2.27.so 先运行guess: ``` captain@ubuntu:~/Desktop$ ./guess 1. Login to guess 2. Exit Choice: ``` 和密码账户相关,应该是硬编码写入了程序中,下 ......

pwn2_sctf_2016

# pwn2_sctf_2016 ## 0x01 32位开NX泄露libc  注意g ......

AWD-PWN流量监控与抄流量反打

RE手 在AWD中比较做牢,队伍里也没pwn手,在awd出现pwn靶机比较坐牢。之前都不知道pwn靶机可以抄流量反打。 参考pwn_waf:https://github.com/i0gan/pwn_waf/tree/main 该waf有四个模式 CATCH模式只是简单的捕获被攻击的交互流量,可以在日 ......

大怨种的pwn的wp

# 0x01 pwnable_echo1 军训几天加暑假的活 ```python from pwn import * context(os='linux', arch='amd64', log_level='debug') #context(os='linux', arch='amd64') p = ......

llvm pass pwn 入门学习

# llvm pass pwn 入门学习 > 对于没有学习过C++的人来说很不友好,仿佛让我回到学习java的时候(java烂的一批),各种包,函数,实现类,什么迭代器,红黑树什么的,看来抽点时间学习一下c++是有必要的 ## 环境 > 说实话这个环境搞了两天,老是报Error opening 'L ......

[Pwn之路]根据所给库,获得远程同环境——使用patchelf的正确姿势

原文:https://www.freebuf.com/sectool/366854.html 存自己这里方便看。 # 0x00 前言 如何修改本地pwn文件和题目所给环境一致,从而进行调试,这是从学习堆开始就遇到的心头之患。从那以后,直到今天参加完mini LCTF,为了复现一道题目才把这个问题解决 ......

[PWN之路]堆攻击那些事儿

# 0x01 fastbin attack 1 fastbin就是在释放一个小于global_max_size的且不小于最小内存的chunk(就是一块堆内存)的时候,用来存放这块堆内存的bin~~(垃圾桶~~)他是单链表结构(大家都学过了吧! > 动态内存堆通常由两个主要的部分组成:一个是堆的头部( ......

[PWN之路]栈溢出那些事儿

## 前言 如果入门,想要学习栈溢出相关知识欢迎参考hash_hash的入门文章和我的集训wp,按照buuctf的题目一点一点做,不会的搜索到网上,并且及时在论坛发帖总结和交流。并且这里贴上一个不错的教程,我准备看看堆的,栈的应该也讲的不错。 https://www.bilibili.com/vid ......

N1nEmAn-2023集训wp&&后续pwn-wp

2022-12-28 WP # 0x00 T1 reverse3 前几天没注意到要发wp,现在补一下。最近在学汇编,pwn题没做新的了。想到之前了解到hws的pwn会考花指令,听hjx他们说那是re的内容,就特意去做了点re。 题目来源是buuctf的reverse3。 # 0x01 wp ## 第 ......

kernel-pwn之ret2dir利用技巧

ret2dir是2014年在USENIX发表的一篇论文,该论文提出针对ret2usr提出的SMEP、SMAP等保护的绕过。全称为return-to-direct-mapped memory,返回直接映射的内存。 ......

2023巅峰极客 Pwn | linkmap

没做出来,于是来研究别人的writeup。 https://mp.weixin.qq.com/s/fG17e1JEvva-WKb0fxOFUA ### 分析 main函数很明显的栈溢出: ``` __int64 __fastcall main(__int64 a1, char **a2, char ......

llvm pass pwn 入门学习

# llvm pass pwn 入门学习 > 对于没有学习过C++的人来说很不友好,仿佛让我回到学习java的时候(java烂的一批),各种包,函数,实现类,什么迭代器,红黑树什么的,看来抽点时间学习一下c++是有必要的 ## 环境 > 说实话这个环境搞了两天,老是报Error opening 'L ......