Buuctf

BUUCTF_Crypto_WriteUp | Quoted-printable

题目 =E9=82=A3=E4=BD=A0=E4=B9=9F=E5=BE=88=E6=A3=92=E5=93=A6 分析 拿到题目的第一反应:好多等号! 于是去大佬的编码密码总结帖子里找类似的格式,找到如下: Quoted-printable编码 简述: 它是多用途互联网邮件扩展(MIME) 一种实 ......

BUUCTF_Crypto_WriteUp | 变异凯撒

题目 加密密文:afZ_r9VYfScOeO_UL^RWUc 格式:flag{ } 分析 先复习一下凯撒密码。 它是一种替换加密的技术,明文中的所有字母都在字母表上向后(或向前)按照一个固定数目进行偏移后被替换成密文。例如,当偏移量是 3 的时候,所有的字母 A 将被替换成 D,B 变成 E,以此类 ......

BUUCTF_Crypto_WriteUp | password

题目 姓名:张三 生日:19900315 key格式为key{xxxxxxxxxx} 分析 标题是 password,题目给的是 key,猜测 key 里的内容应该就是张三的密码。 题目给 key 的内容很认真地放了 10 个 x,猜测 flag 内容是十位字符。而张三的姓名是 2 个字,给出的生日 ......

BUUCTF_Crypto_WriteUp | 摩丝

题目 下载附件解压得到: .. .-.. ...- . -.-- ..- 分析 根据标题和题目,显然是摩斯密码解密。 摩尔斯电码(Morse Code)是由美国人萨缪尔·摩尔斯在1836年发明的一种时通时断的且通过不同的排列顺序来表达不同英文字母、数字和标点符号的信号代码,摩尔斯电码主要由以下5种它 ......

BUUCTF_Crypto_WriteUp | 看我回旋踢

题目 下载附件解压得到字符串: synt{5pq1004q-86n5-46q8-o720-oro5on0417r1} 分析 字符串里除去标志大括号,剩下的包括小写字母、数字和“-”符号。 字符串的形式和传统 flag 的形式很像但细看根本不是一个样,合理猜测“{”前的四个字母对应“flag”,打开 ......

BUUCTF_Crypto_WriteUp | url 编码

题目 下载附件解压缩得到 txt 文件,打开是一串字符: %66%6c%61%67%7b%61%6e%64%20%31%3d%31%7d 分析 每 3 位字符均以“%”开头,是 URL 编码的特征,结合标题猜测为 URL 编码。 用 HackBar 解码得到 Flag。 Flag flag{and ......

BUUCTF_Crypto_WriteUp | MD5

题目 下载附件解压缩得到 txt 文件,打开是一串字符: e00cf25ad42683b3df678c61f42c6bda 分析 题目是 MD5 那就用 MD5 解密试试。 在线解密即得 Flag,包上“flag{}”提交。 Flag flag{admin1} 参考 MD5 在线解密 ......

BUUCTF_Crypto_WriteUp | 一眼就解密

题目 下面的字符串解密后便能获得 flag: ZmxhZ3tUSEVfRkxBR19PRl9USElTX1NUUklOR30= 注意:得到的 flag 请包上 flag{} 提交 分析 字符串有 40 位,包含大写字母、小写字母、数字和末尾的“=”,猜测为 Base64 编码。 base32的编码表 ......

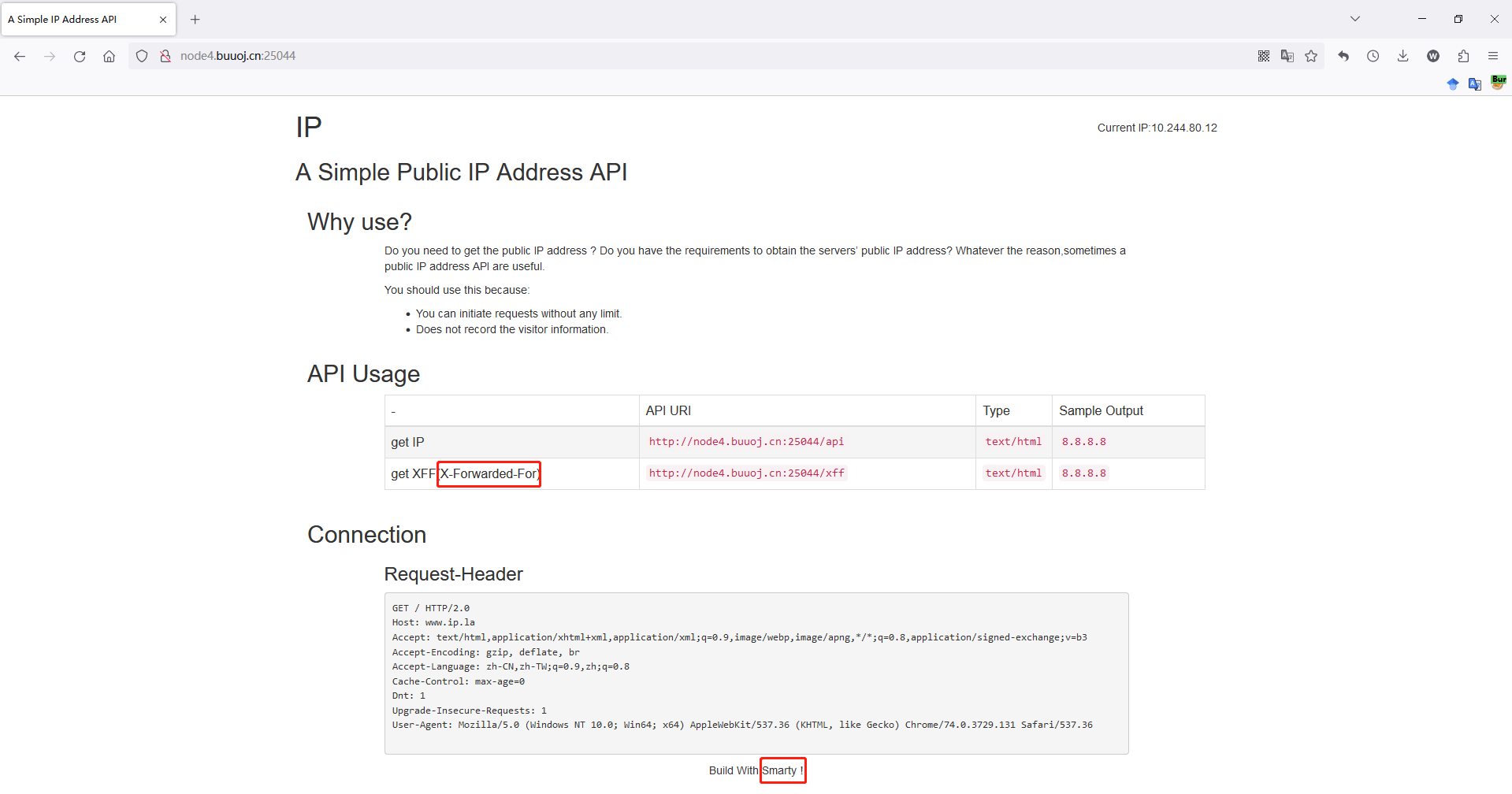

[BUUCTF 2018]Online Tool

[BUUCTF 2018]Online Tool <?php if (isset($_SERVER['HTTP_X_FORWARDED_FOR'])) { $_SERVER['REMOTE_ADDR'] = $_SERVER['HTTP_X_FORWARDED_FOR']; } if(!isset( ......

BUUCTF-NewStarCTF 2023-WEB

培训 1.1 一。知识 1.1 302重定向 题目描述 点击给出的链接后,没有发生任何变化。 解决方案 通过查看网络请求,可以发现发生了302临时跳转,所以我们无法通过浏览器直接访问未跳转的页面,而flag 可能藏在我们目前无法访问的页面之中。所以我们要想办法去访问未跳转的原网站。 而不强制跳转我们 ......

[BUUCTF 2018]Online Tool

原理 绕过escapeshellarg+escapeshellcmd函数 nmap写入木马 解题过程 学习一下两个函数使用时的绕过思路 参考文章:https://blog.csdn.net/lzu_lfl/article/details/130780808 https://blog.51cto.co ......

Buuctf——[GXYCTF2019]BabySQli

本题目是一道联合注入 进入页面后发现只有一个登录框。 知识点 union select联合查询 union拼接的两个查询语句查询字段数必须一样多 当其中一个查询结果为空时,不影响另外一个语句的查询结果 联合注入核心是使用拼接的select语句同时使原查询语句结果为空来覆盖原查询结果,从而实现控制从数 ......

BUUCTF [极客大挑战 2019]RCE ME

<?php error_reporting(0); if(isset($_GET['code'])){ $code=$_GET['code']; if(strlen($code)>40){ die("This is too Long."); } if(preg_match("/[A-Za-z0-9] ......

BUUCTF Reverse/[NPUCTF2020]你好sao啊

里面就一个加密函数,分析后发现这是一段变表的base解密,将四个字符替换成三个字符 点击查看代码 void *__fastcall RxEncode(const char *a1, int a2) { int v3; // [rsp+18h] [rbp-38h] int v4; // [rsp+1C ......

Buuctf——[ZJCTF 2019]NiZhuanSiWei

审题 进入题目链接发现是白盒审计 <?php $text = $_GET["text"]; $file = $_GET["file"]; $password = $_GET["password"]; if(isset($text)&&(file_get_contents($text,'r') "we ......

Buuctf——[网鼎杯 2020 青龙组]AreUSerialz

这是一道序列化的题目 <?php include("flag.php"); highlight_file(__FILE__); class FileHandler { protected $op; protected $filename; protected $content; function _ ......

Buuctf——[RoarCTF 2019]Easy Calc

有waf,不能出现非数字参数值。使用%20num可以绕过waf(Abusing PHP query string parser to bypass IDS, IPS, and WAF (secjuice.com)) 过滤了单双引号,可以用chr()函数构造字符串 ?%20num=var_dump(s ......

BUUCTF [GYCTF2020]FlaskApp

因为题目名Flask,所以先观察功能点,寻找易发生ssti的功能。 考虑到`功能异常抛出常见于解密环节`,所以在解密界面随便输入一段不能解密的。  def getUrl(): url = request.args.get("url") host = parse.urlparse(url).hostname if host == 'suctf.c ......

BUUCTF [BJDCTF2020]EasySearch

F12、SQL注入、robots.txt、抓包都没发现啥。题目名是EasySearch,可能是扫描网站。 但是我用dirsearch什么都没跑出来。看别人WP发现有个`index.php.swp`。 得到PHP源码: ``` Hello,'.$_POST['username'].' *** ***' ......

BUUCTF-Web

CTF实战:从入门到提升 1.3.5.[第一章][1.3.5 案例解析][极客大挑战 2019]Http 打开页面,没有发现什么有用的东西 右键打开页面源代码,发现页面Secret.php 显示It doesn't come from 'https://Sycsecret.buuoj.cn',使用p ......

BUUCTF [De1CTF 2019]SSRF Me

### 源码 ``` #! /usr/bin/env python #encoding=utf-8 from flask import Flask from flask import request import socket import hashlib import urllib import ......

BUUCTF [极客大挑战 2019]FinalSQL

通过尝试发现注入点在`search.php`。 传递`?id=1^1`报`ERROR!!!`;传递`?id=1^0`报`NO! Not this! Click others~~~` `布尔盲注` ``` import requests import time url = "http://eab3a4 ......

BUUCTF [CISCN 2019 初赛]Love Math

``` = 80) { die("太长了不会算"); } $blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]']; foreach ($blacklist as $blackitem) { if (preg_match('/' ......

BUUCTF [SWPU2019]Web1

进入网站,注册登录,进到申请发布广告,应该就是在这里实现注入。 首先尝试: ``` 1'or 1 = 1# 标题含有敏感词汇 ``` 应该是哪里被过滤了。经过尝试后是`or`被过滤了,`--+`,`#`等其他的注释符也被过滤了。 经过测试后,结尾可以用`单引号`闭合。 再次尝试: ``` 1'sho ......

BUUCTF [CISCN2019 华东南赛区]Web11

切入点如图:  测试模板注入 的格式,这种格式是一种易于处理的文本格式。 ``` ``` 写入`hack. ......

BUUCTF [BUUCTF 2018]Online Tool

首先访问网站得到需要分析的代码 ``` escapeshellarg — 把字符串转码为可以在 shell 命令里使用的参数 > 功能 :`escapeshellarg()` 将给字符串增加一个单引号并且能引用或者转码任何已经存在的单引号, > 这样以确保能够直接将一个字符串传入 shell 函数, ......

BUUCTF [强网杯 2019]高明的黑客

> 这道题目主要练习了Python脚本的编写,稍微了解Python中比如多线程、http请求、正则匹配等知识点。 打开题目。 ![](https://img2023.cnblogs.com/blog/2539847/202309/2539847-20230902160426526-940897884 ......