ez

ez_pz_hackover_2016

ez_pz_hackover_2016 bamuwe@qianenzhao:~$ checksec ez_pz_hackover_2016 [*] '/home/bamuwe/ez_pz_hackover_2016' Arch: i386-32-little RELRO: Full RELRO St ......

[强网杯2023] 强网先锋 ez_fmt 详解

题目详解 查看保护机制,地址随机化未开启 Arch: amd64-64-little RELRO: Full RELRO Stack: Canary found NX: NX enabled PIE: No PIE (0x400000) 查看main函数,题目给出了一个栈地址,同时还有个很明显的字符 ......

ez_curl【代码审计】

ez_curl【代码审计】[难度:4] 题目描述 代码审计类题目,附上代码: <?php highlight_file(__FILE__); $url = 'http://back-end:3000/flag?'; **$input = file_get_contents('php://input' ......

【GKCTF 2020】ez三剑客

【GKCTF 2020】ez三剑客 收获 gopher协议SSRF 多利用github搜索已存在的函数漏洞 CMS审计的一些方法 1. ezweb 打开题目给了一个输入框,能够向输入的url发送http请求。F12查看一下,发现hint:?secret,将其作为当前url的GET参数: 直接给出了靶 ......

[MRCTF2020]Ez_bypass

查看源码 I put something in F12 for you include 'flag.php'; $flag='MRCTF{xxxxxxxxxxxxxxxxxxxxxxxxx}'; if(isset($_GET['gg'])&&isset($_GET['id'])) { $id=$_G ......

【pwn】[HUBUCTF 2022 新生赛]ez_pwn --随机数

查一下程序保护状态 保护全开,看一下代码逻辑 逻辑比较简单,就是输入一个用户名,然后进行随机数运算,这里可以使用ctypes模块,形成和服务器那边一模一样的随机数 from pwn import * import ctypes context(os='linux',arch='amd64',log_ ......

【pwn】ez_pz_hackover_2016 --pwngdb和pwntools的结合,动态调试

首先checksec 没开nx,说明堆栈可执行,初步考虑需要shellcode,然后拖进ida看主函数逻辑 看chall函数 printf("Yippie, lets crash: %p\n", s)这里泄露的s的地址,即栈上的地址 这里的输入的s数组是不存在栈溢出的,这里的关键代码是这一段 res ......

ez_sql

打开界面是查询界面 点击不同的查询页面返回的内容不同,然后url的地址发生变化,毫无疑问注入点在id处 这里直接进行测试 单引号无回显 双引号回显id不存在 初步判断为字符型注入 全真语句测试 1' or 1=1 --1 回了个no 在这里看到了别的wp说很多关联词都过滤了,那这就得使用别的方法了 ......

[MRCTF2020]Ez_bypass

打开题目后得到源码,可以使用 PHP 代码在线格式化一下,方便阅读。源码如下。 $flag = 'MRCTF{xxxxxxxxxxxxxxxxxxxxxxxxx}'; if (isset($_GET['gg']) && isset($_GET['id'])) { $id = $_GET['id']; ......

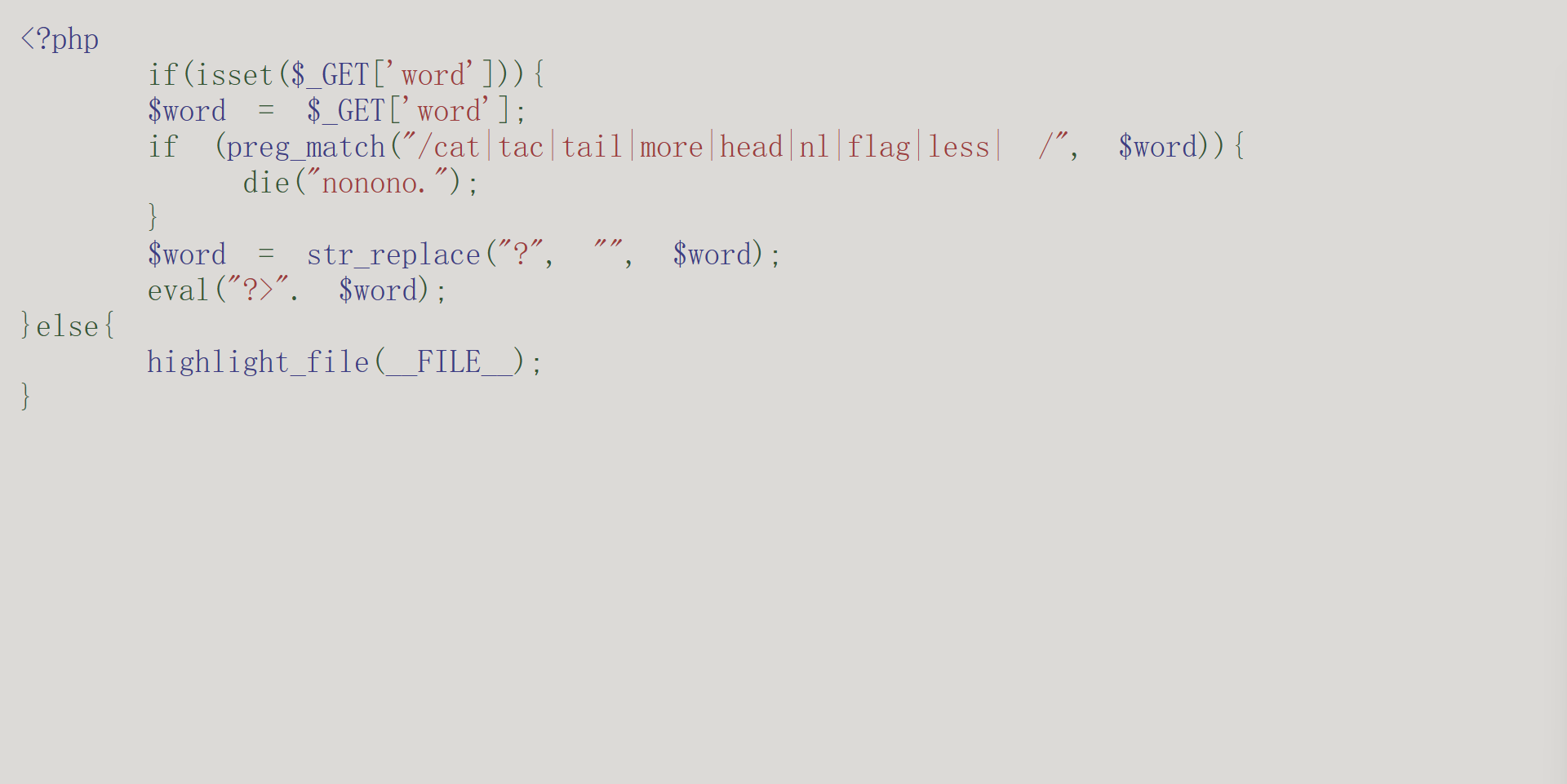

[FSCTF 2023]EZ_eval

# [FSCTF 2023]EZ_eval  这道题关键就是过滤了?号和空格还有ev ......

SUSCTF2022 Ez_Pager_Tiper 有感

有事可直接私信+Q 3431550587 首先,最主要的两个附件如下: problem.py: from Crypto.Util.number import * from magic_box import * from secret import mask1, mask2, seed1, seed2 ......

[MRCTF2020]Ez_bypass

原理 md5的弱比较问题 字符串和数字的弱比较问题 解题过程 进入靶场查看原代码,要代码审计 I put something in F12 for you include 'flag.php'; $flag='MRCTF{xxxxxxxxxxxxxxxxxxxxxxxxx}'; if(isset($ ......

2023 *CTF Re ez_code

ez_code 010 editor 里看到这种就是powershall混淆,第一次见 Windows PowerShell ISE 简介 - PowerShell 如何在 Windows PowerShell ISE 中调试脚本 - PowerShell 单击“开始” ,选择“Windows Po ......

[UUCTF 2022 新生赛]ez_upload

[UUCTF 2022 新生赛]ez_upload 题目来源:nssctf 题目类型:web 涉及考点:文件上传 1. 题目给了一个上传入口,直接传muma.php试试 > 一句话木马为`` 回显如下: * 换成`muma.jpg`试试: 上传成功,再上传`.htaccess`文件进行解析,但是上传 ......

[SWPUCTF 2021 新生赛]ez_unserialize

[SWPUCTF 2021 新生赛]ez_unserialize 题目来源:nssctf 题目类型:web 涉及考点:PHP反序列化 1. 检查一下源代码,发现Disallow: 猜测大概有`robots.txt`,扫下后台看看: 额,flag.php都扫出来了,但是进不去,还是老老实实看robot ......

[UUCTF 2022 新生赛]ez_rce

[UUCTF 2022 新生赛]ez_rce 题目来源:nssctf 题目类型:web 涉及考点:无参数rce 1. 先做代码审计: ```php '; eval($code); } else{ die("你想干什么?????????"); } } else{ echo "居然都不输入参数,可恶!! ......

攻防世界ez_curl

点进去就是一个代码审计: <?php highlight_file(__FILE__); $url = 'http://back-end:3000/flag?'; $input = file_get_contents('php://input'); $headers = (array)json_de ......

Ez_pycode_dis qsnctfwp

> [Python字节码基础](https://docs.python.org/zh-cn/3/glossary.html#term-bytecode) 1. 下载相关文件并打开,其中为 Python 字节码。 2. 字节码格式为 源码行号 | 指令在函数中的偏移 | 指令符号 | 指令参数 | 实 ......

【NSSCTF逆向】【2023题目】《enbase64》《ez_XOR》《easy_asm》

#题目enbase64  ##解法 这道题也是前几天Litctf中的一道题,也给我卡了好一会。现在我们来重新做做。 ......

[SWPUCTF 2021 新生赛]ez_unserialize

题目在哪呢?查看源代码试试 User-agent: * Disallow: 什么东西呢 发现disallow Robots 协议(也称为爬虫协议、机器人协议等)的全称是 “网络爬虫排除标准”(Robots Exclusion Protocol),网站通过 Robots 协议告诉搜索引擎哪些页面可抓, ......

Ez Forensics详解

Ez Forensics详解 题目要求: 数据库版本 + 字符集格式 + 最长列名 示例:NSSCTF {v0.0.1+GBK+1} 步骤: 解压压缩包得到forensics.vmdk,.vmdk是虚拟机磁盘文件的元数据文件 可以用美亚的取证大师直接导入自动分析,也可以使用 diskgenius 挂 ......

ez_baby_apk

这题只能说太baby(~~卑鄙~~)啦:cry: 下载下来是一个apk文件 我们用 jadx-gui 打开 找到cn.shenghuo2.decrypt_me里的MainActivity 核心几行解释一下 final String key1 = "reversecarefully".replaceA ......