靶场说明

靶场地址:https://www.vulnhub.com/entry/jangow-101,754/#top

靶场下载地址:https://download.vulnhub.com/jangow/jangow-01-1.0.1.ova

靶场难度:容易

所需工具:中国蚁剑、Kali、VirtualBox

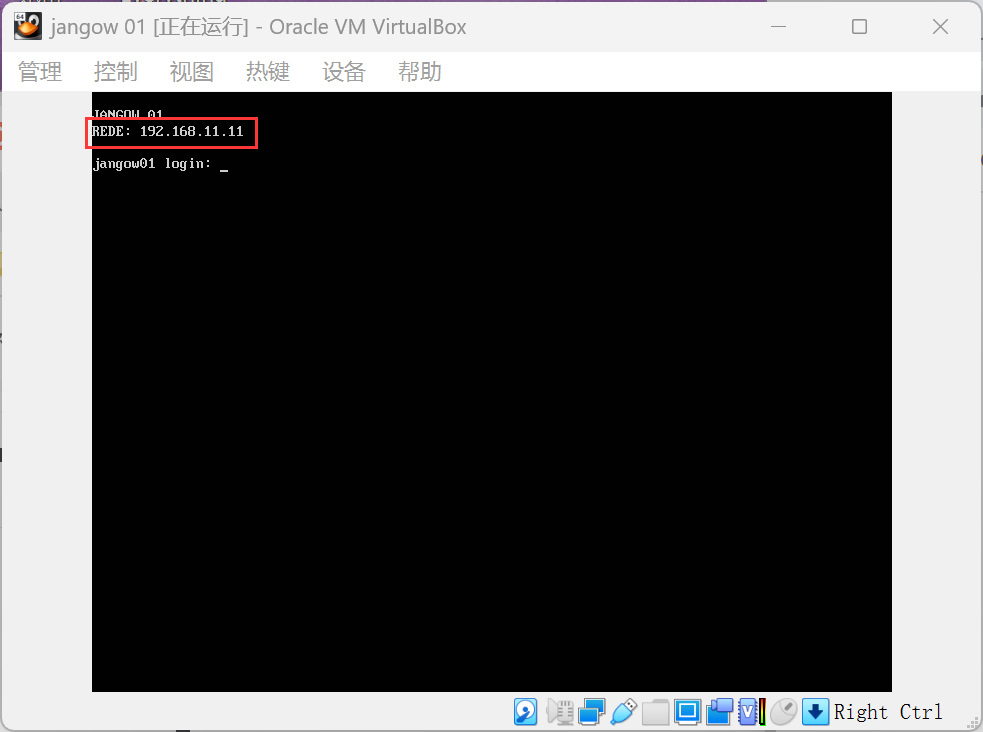

将靶机导入VirtualBox后,开启靶机即可在界面看到靶机ip地址

Kali:192.168.11.5 靶机:192.168.11.11

信息收集

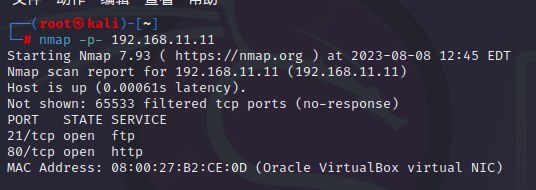

靶场直接给出了靶机的ip地址,接下来使用nmap对目标靶机的开放端口进行扫描

点击查看代码

nmap -p- 192.168.11.11

HTTP 端口 80 默认用于 HTTP(超文本传输协议)连接。

可以借助此端口可以连接到互联网上可用的网页。

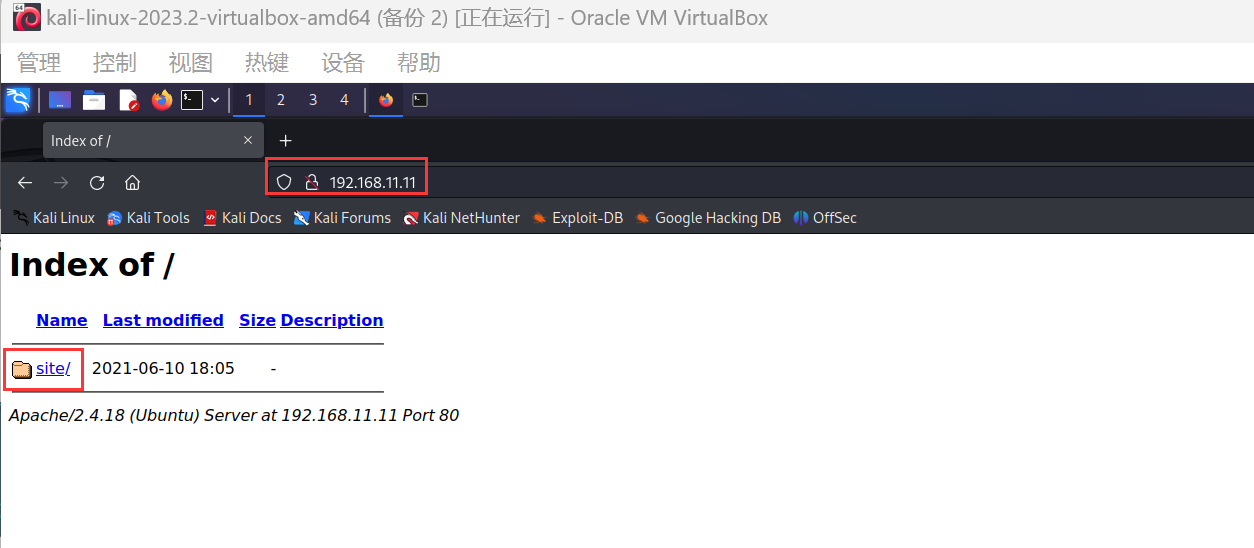

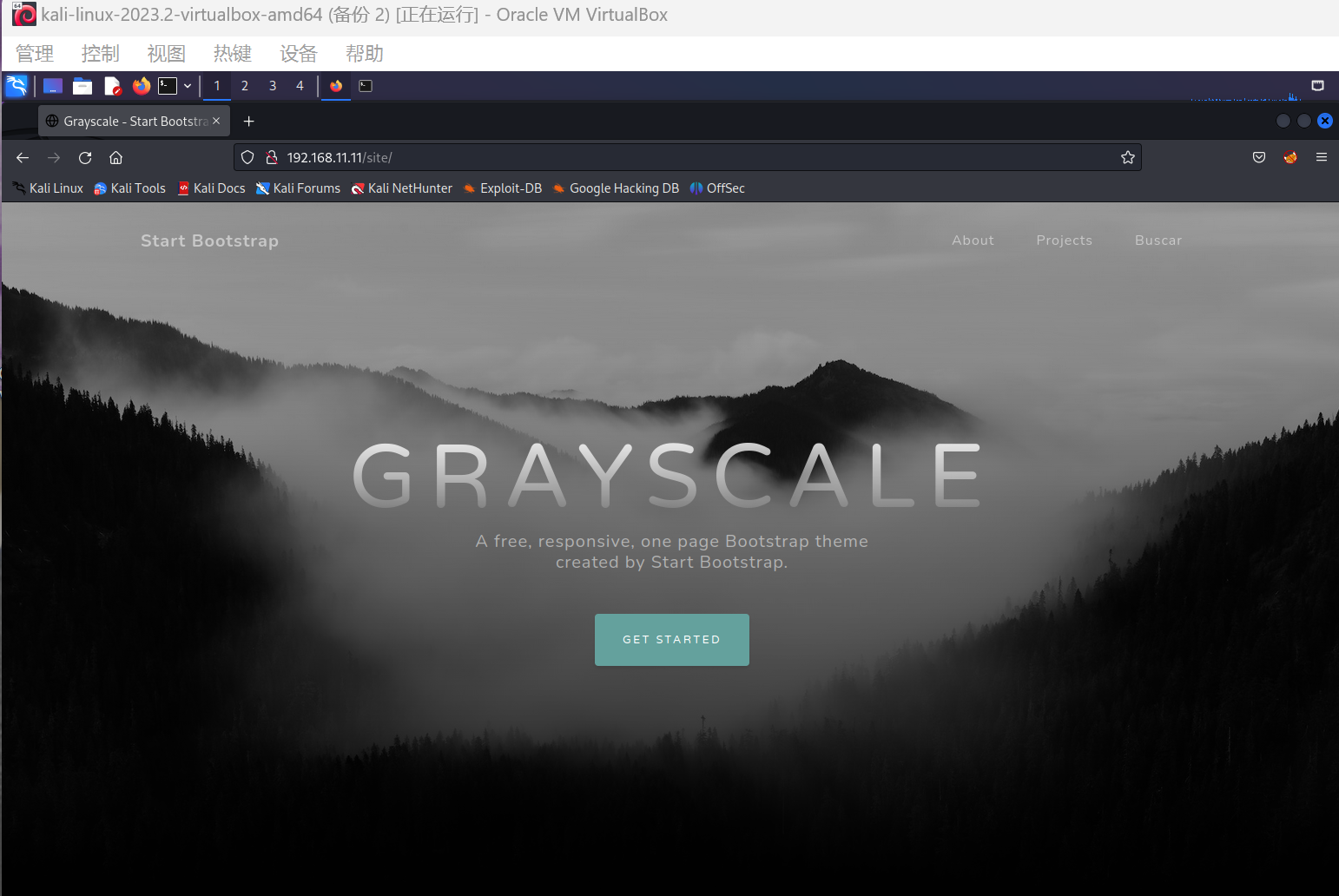

既然已经知道靶机开放了http服务,可以在kali里访问靶机的ip地址

点击查看代码

http://192.168.11.11

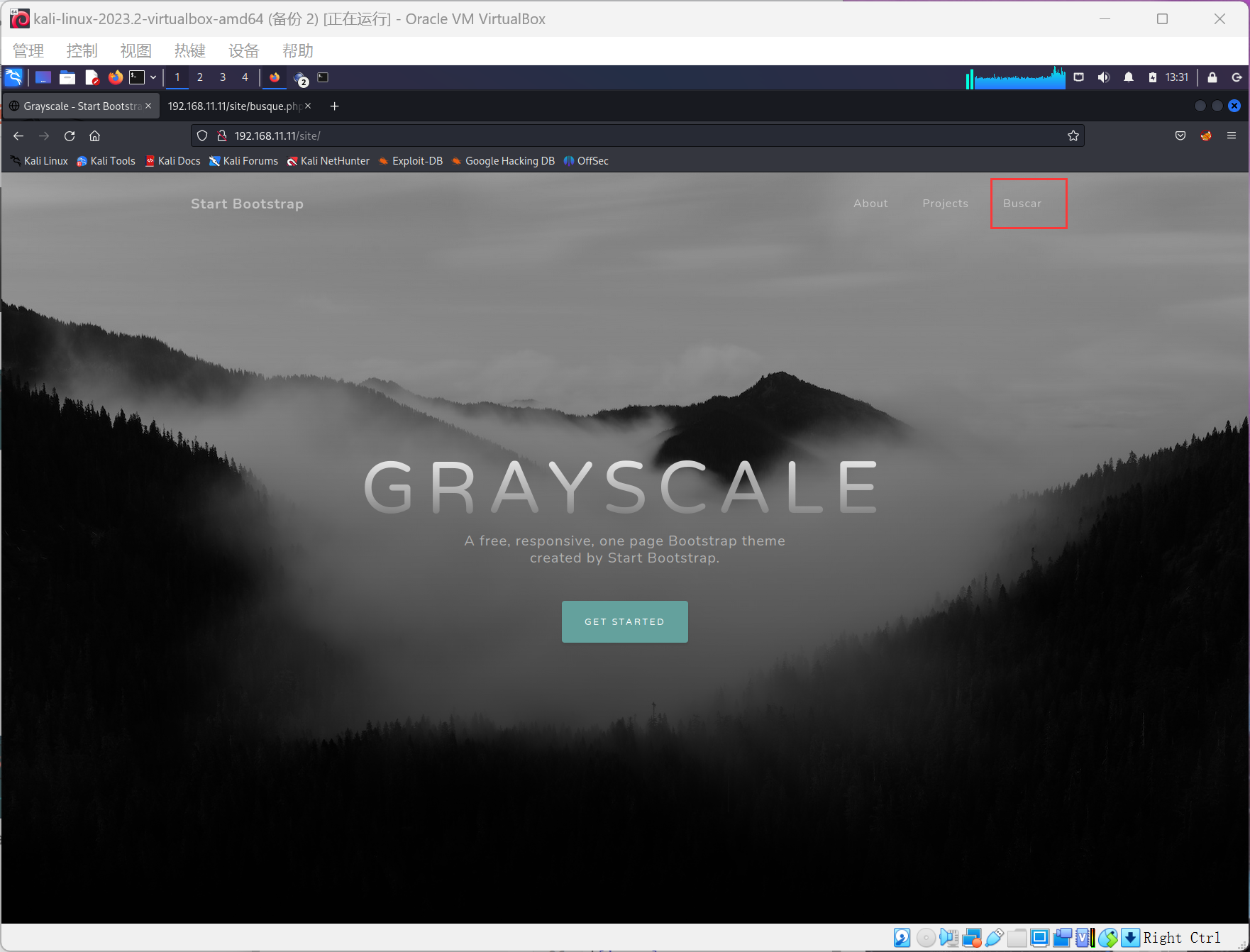

可以看到靶机开放了一个网站,点击 site ,发现跳转到了另一个网站上

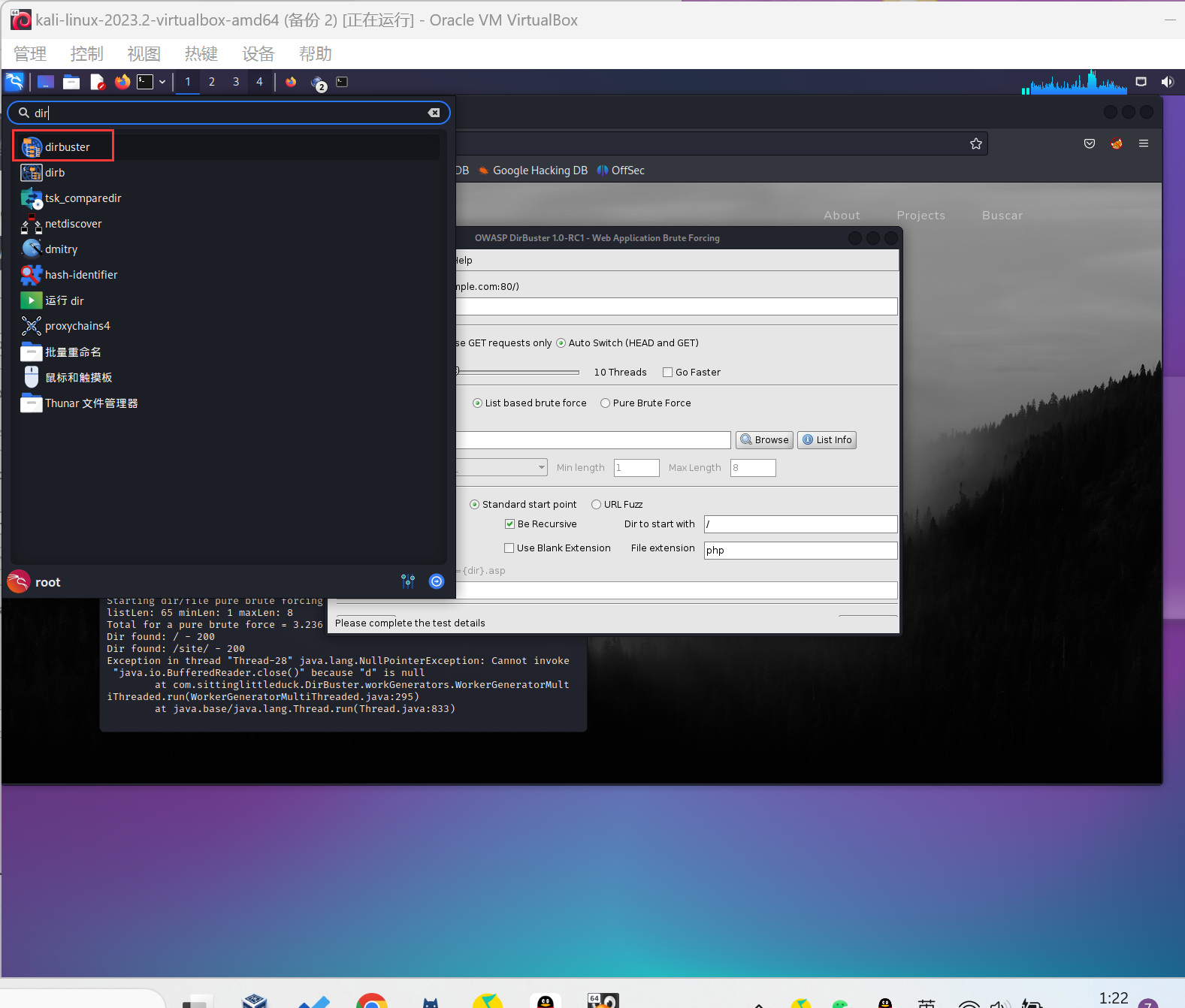

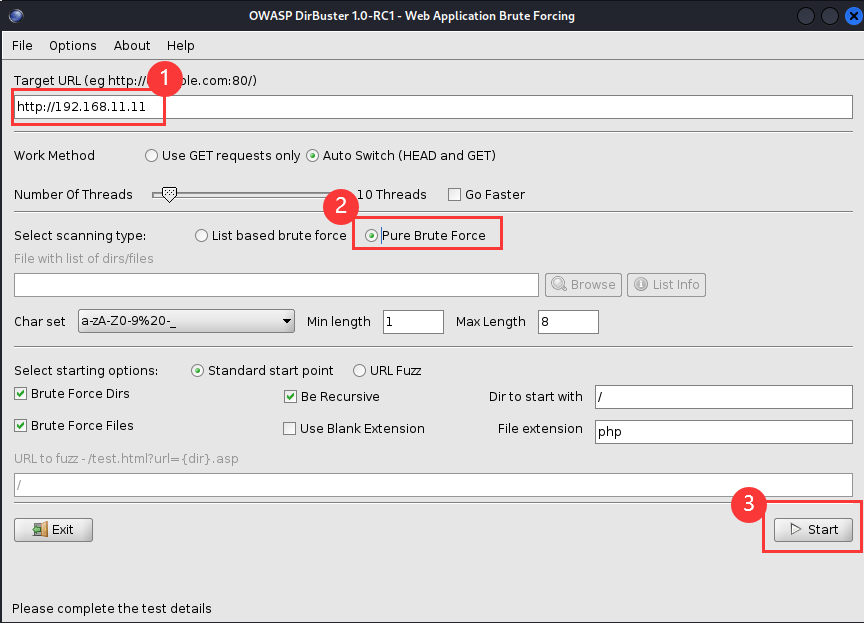

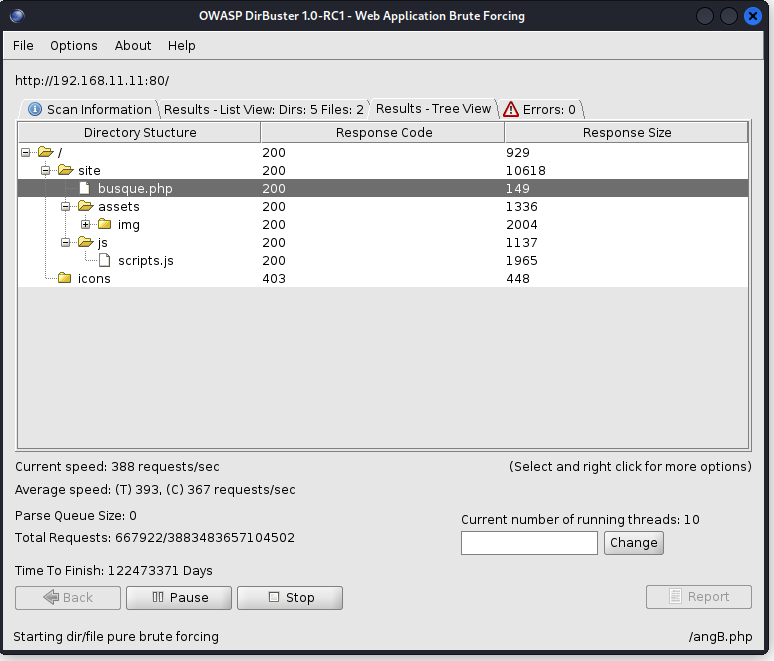

使用dirbuster工具扫描目录

没有发现什么可疑的痕迹

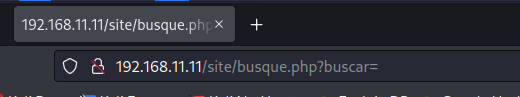

返回浏览器,点击Buscar,发现url后有`=`,这可能是命令行注入漏洞的迹象

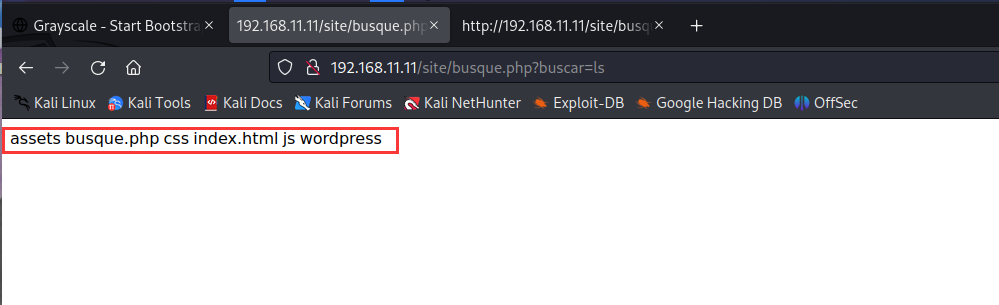

输入ls,发现命令可以执行

ls命令来自英文单词”list“的缩写,中文译为“列出”,其功能是用于显示目录中文件及其属性信息

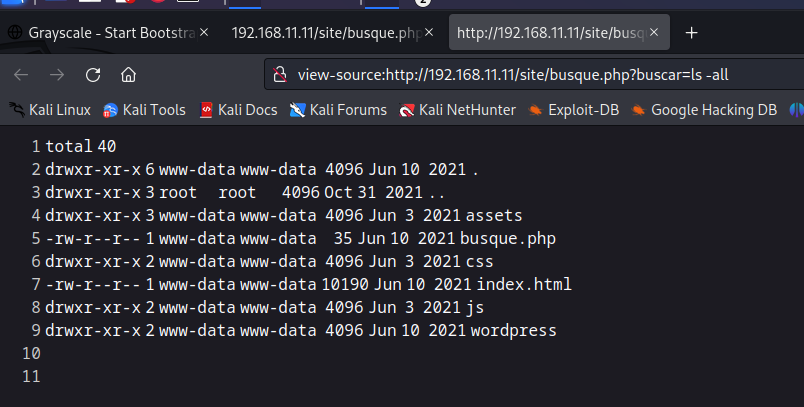

使用ls -all命令显示出所有文件及目录

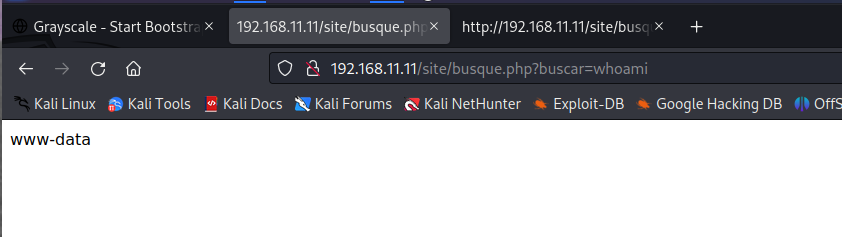

使用 whoami 命令查看当前用户

whoami是操作系统中用于查看当前有效用户名的命令,自Windows Server 2003以来每个Windows 操作系统和大多数类Unix操作系统上都可以找到。

当被调用时,打印当前用户的有效用户名。它与Unix命令id -un具有相同的效果。