公钥 加密解密 椭圆 曲线

TLS 加密套件的学习与了解

TLS 加密套件的学习与了解 加密套件 什么是加密套件? 加密套件是用于在SSL / TLS握手期间协商安全设置的算法的组合。 在ClientHello和ServerHello消息交换之后,客户端发送优先级列表的密码支持套件。 然后,服务器使用从列表中选择的密码套件进行响应。 TLS算法组合: 在T ......

指数数据解密,懂的都懂

from scipy.optimize import fsolve import numpy as np #y = (10 ln(x+1)+30)x^0.5 def inverse_function(y_val): """ Approximate the inverse of the functio ......

一次采用commons-codec对明文进行加密的艰难之旅

背景:因为业务需要,需要对java工程,用到的配置文件的明文,进行加密。 在网上找到的通过的commons-codec-1.11-sources.jar的Base64类,进行加密解密 public class AESUtil { private static String sKey = "XXX45 ......

可用于国六标准的加密芯片

2019年7月1日,国家第六阶段机动车污染物排放标准正式实施。“国六标准”提出之后,主机厂需要改进燃料喷射方式,改进 ECU 电控单元,升级OBD系统,增加国密算法的安全芯片,实现终端与实时监测平台之间的身份认证和数据安全。 实现身份认证指的是实现用户端、平台端多重认证因子登录,确保用户端数据采集真 ......

虚幻调用Sha1等加密函数

http请求要加签名,内容是时间戳和uri的加密 看了很久的SHA1库才发现虚幻自己是有HMAC加密接口的 两个加密函数如下 有可优化的部分请大佬评论指教 [ 下面注释掉的是错误写法 ] `FString CosFileHelper::HashHmac(const FString& Signatur ......

HTTPS加密套件的笔记

本文于2016年5月份完成,发布在个人博客网站上。 考虑个人博客因某种原因无法修复,于是在博客园安家,之前发布的文章逐步搬迁过来。 按照如下配置(适用于Tomcat 7.0.x),为Tomcat启用了HTTPS协议,用户访问站点时是否就安全了呢? <!-- HTTP通道,跳转至8443端口 --> ......

圆锥曲线5

非对称韦达定理 已知椭圆\(E\)的左焦点为\((-2\sqrt{2},0)\),长轴长为\(8\) \((1)\) 求椭圆\(E\)的标准方程 \((2)\) 记\(E\)的左右定点分别为\(A,B\),过点\(C(2,0)\)的直线\(l\)与\(E\)交于\(M,N\)两点(\(M,N\)均不 ......

c# SM2 加解密

public class SM2Util { public static void Test() { string generatePrivateKey = ""; string generatePublicKey = "0469dae639cc62fc4813a565e73a6748632565f ......

c# SM4加解密

public class SM4Util { public static void Test() { //自定义秘钥 string key = "fb85f951b1cd5542"; string iv = ""; key = Hex.ToHexString(Encoding.UTF8.GetByt ......

芯片级的软件程序加密流程设计和解析

一 前记 在商业的社会中,有这么一撮人,他们是游走在法律边沿的,看谁家的软件赚钱了。就想办法去剽窃点。破解一下。还有一些段位比较低的人,那就是使用各种手段来做一些绕过付费的环节。今年遇到了一些这些事。让我坚信了从源头杜绝此类问题的必要性。作为一个软件工程师,这些对我算是手到擒来的事情。就自身设计了一 ......

圆锥曲线4

向量转换 对于椭圆\(\dfrac{y^2}{a^2}+\dfrac{x^2}{b^2}=1(a>b>0)\),我们称双曲线\(\dfrac{y^2}{a^2}-\dfrac{x^2}{b^2}=1\)为其伴随双曲线.已知椭圆\(C:\dfrac{y^2}{3}+\dfrac{x^2}{b^2}=1 ......

一个小前端加密

页面上有这样的一个联系方式,需要点击"点击查看"之后才能获取到脱敏后的联系方式。 与页面交互前,使用DevTools进行各种搜索与Network抓包,找不到隐藏有脱敏前的完整数据。 一般遇到这种情况我们会首先排查,数据是否是通过接口触发后返回。但遗憾的是,交互过程只抓到请求一个看起来无关的接口。 那 ......

GPG公钥的删除与注销

参考: 如何在 Gitee 上使用 GPG 我们通过在本地主机保存GPG私钥,然后在Gitee或Github上保存GPG公钥的方式来实现对git的commit和tag操作的签名。 当GPG公私秘钥对作废或私钥被泄露或丢失的时候,我们可以对GPG公钥进行两种处理方法,即删除和注销。 删除Gitee或G ......

企业用什么加密软件比较好?

在当今信息化的时代,企业面临着越来越多的数据安全威胁。为了保护企业的机密信息,加密软件成为了企业必备的工具之一。那么,企业应该选择哪种加密软件呢?本文将为大家介绍几种比较好的加密软件,帮助企业选择适合自己的加密工具。 1. TrueCrypt TrueCrypt是一款开源的加密软件,它可以为企业提供 ......

py加密

.pyc 1.单个文件: python -m py_compile file.py 其中的 -m 相当于脚本中的import,这里的-m py_compile 相当于import py_compile 脚本: Code: import py_compile py_compile.compile('p ......

圆锥曲线3

经典\(e^2-1\)应用 已知椭圆\(M:\dfrac{x^2}{a^2}+\dfrac{y^2}{b^2}=1(a>b>0)\)的左右顶点为\(A\)、\(B\),\(P\)是椭圆上异于\(A\)、\(B\)的动点,满足\(k_{PB}\cdot k_{PB}=-\dfrac{1}{4}\),当 ......

解密Prompt系列22. LLM Agent之RAG的反思:放弃了压缩还是智能么?

当前RAG多数只让模型基于检索内容回答,其实限制了模型自身知识压缩形成的智能。既要事实性又要模型智能,需要最大化使用模型内化到参数中的信息,只在必要时调用外部知识,这里介绍前置和后置处理的几种方案~ ......

【解密】高悬赏高难度解密!

Piggy424008 的解密赛 解密内容:本人昵称中 424008 的含义是什么。 其解答的 md5 为 5f1108ca575e591f97ae9fbb9e003cbb,sha256 为 354f14ccac71d215bbf9f15e056ab974680e356a316b9b75ca8120 ......

圆锥曲线2

同构处理 过点\(P\)做\(x\)轴的垂线,垂足为\(E\),且该垂线与抛物线\(x^2=-4y\)交与点\(F\),\(|PE|^2+|EF|=1\),记动点\(P\)的轨迹为\(C\) \((1)\) 求出\(C\)的轨迹方程 \((2)\) 圆\(Q\)是以点\(Q(1,0)\)为圆心,\( ......

druid实现数据库密码加密功能

数据库密码直接写在配置中,对运维安全来说,是一个很大的挑战。可以使用Druid为此提供一种数据库密码加密的手段ConfigFilter。 如果项目已经集成druid,只需按要求配置即可。 1、执行命令加密数据库密码 找到druid-1.2.20.jar所在的文件夹目录,执行cmd命令,然后执行下面的 ......

JS加密,python解密

`// js AES加密 var CryptoJs = require("crypto-js") // 密钥(128位, 16字节) var key = CryptoJs.enc.Utf8.parse("1234567890abcdef"); // 直接打印为words数组,可用如下方法进行还原 / ......

DES加密算法优缺点大揭秘:为何它逐渐被取代?

一、引言 DES(Data Encryption Standard)加密算法作为一种历史悠久的对称加密算法,自1972年由美国国家标准局(NBS)发布以来,广泛应用于各种数据安全场景。本文将从算法原理、优缺点及替代方案等方面,对DES加密算法进行全面解析。 DES加密解密 | 一个覆盖广泛主题工具的 ......

SRE Google运维解密 28-34章

第四部分 管理 第二十八章 迅速培养SRE加入on-call 如何给新手带上喷气背包,同时保证老手的速度不受影响? 成功的 SRE 团队离不开信任一一为了维持全球化服务的正常运转,我们必须信任 on-call团队了解系统如何运行,可以诊断系统的异常情况,善于利用资源和寻求帮助,以及可以在压力下保持镇 ......

SRE Google运维解密 10-27章

第三部分 具体实践 应急事件处理 一旦SRE发现了系统中存在的问题,要如何解决呢?正确的解决方案不一定是当初把问题一次性修复好,而可以靠降低系统准确度、关闭一些不重要的功能,或者将用户流量导向其他没有问题的任务实例等手段暂时缓解问题。解决方案的细节肯定是和每个服务和团队相关的。但是如何有效地应对紧急 ......

使用openssl将RSA的X.509公钥转成PKCS#1标准

1.确定RSA公钥标准 假如公钥是以X.509标准导出,以PEM格式存储,那么形式如下: BEGIN PUBLIC KEY ... END PUBLIC KEY 假如公钥是以PKCS#1标准导出,以PEM格式存储,那么形式如下: BEGIN RSA PRIVATE KEY ... END RSA P ......

网络安全——SpringBoot配置文件明文加密

信铁寒胜:这边文章真的说得挺好的。 XTHS:第一步、XTHS:第二步、XTHS:第三步、XTHS:第四步 !就可以实现了。(但是前提,你要先对你的文本进行加密,然后按照ENC(加密文本),放到配置文件中) 一、前言 在日常开发中,项目中会有很多配置文件。比如SpringBoot项目核心的数据库配置 ......

Spring Boot学习随笔- Jasypt加密数据库用户名和密码以及解密

第十九章介绍了Jasypt,用于在Spring Boot应用中加密敏感信息。通过jasypt-spring-boot-starter依赖项,配置加密算法和密码,并使用StringEncryptor加密和解密。加密后的信息可嵌入属性文件中,提高数据库密码等敏感信息的安全性。加解密基于密钥,建议将密钥通... ......

AES加密算法

开源的AES实现代码(C语言) https://github.com/kokke/tiny-AES-c NIST组织对分组加密工作模式的建议 NIST SP 800-38A, Recommendation for Block Cipher Modes of Operation Methods and ......

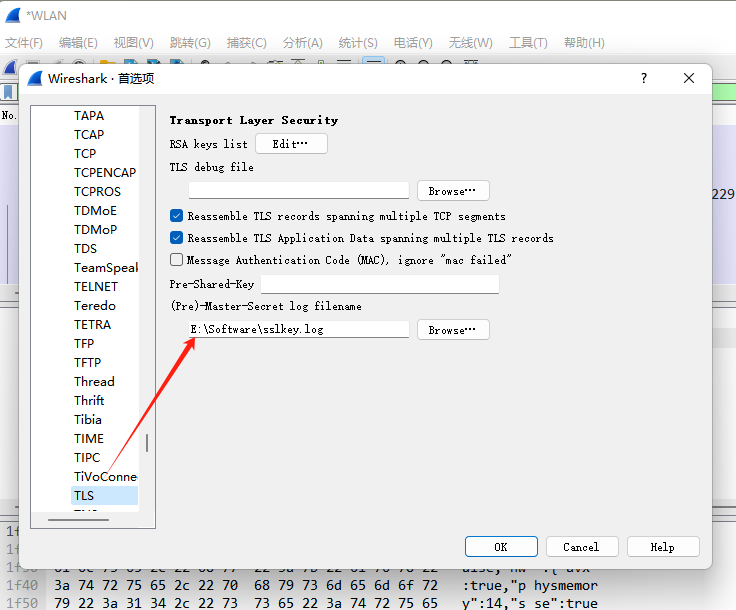

wireshark配置sslkeylog解密tls流量

![image](https://img2023.cnblogs.com/blog/1867165/2... ......

某后台管理系统加密参数逆向分析

在我们日常的渗透中经常会遇到开局一个登录框的情况,弱口令爆破当然是我们的首选。但是有的网站会对账号密码等登录信息进行加密处理,这一步不由得阻碍了很多人的脚步。本文将一个带验证码的后台实站案例与大家分享。 ......