WP

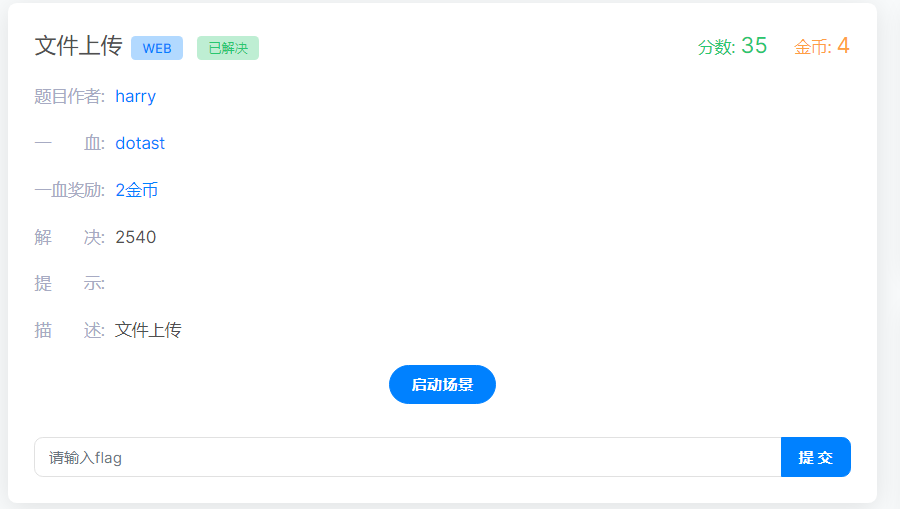

bugku_文件上传_wp

# bugku_文件上传  # payload 点击查看payload ``` POST /index.ph ......

*CTF和nssctf#16的wp

# *ctf2023 fcalc ## 分析程序 本题存在漏洞,是生活中很容易犯的错误,就是循环或者判断的时候没有注意多一还是少一,这种会发生很严重的问题。比如这个题在过滤数字的时候没有过滤掉0,所以输入0的时候会跳转到栈的内容,从而被攻击者执行shellcode。 不过本题目不能直接执行,因为存在 ......

WP(BUU)

最近要做点堆题练练手感了,回buu 记不住是第几个题了,直接标个号列这里吧 ## 0x01 mrctf2020_easyoverflow 简单的栈上覆写 ~~呵呵 感觉这题最费劲的是找那个破b字符串~~ ``` from pwn import * from LibcSearcher import * ......

Ciscn2023 决赛 wp

一个一等一个二等win啦 好多都是赛后复现 # 量子1 忘了附件丢哪里了 但是跟着给出的脚本 就可以读出各个函数作用 看图写代码 根据要求模拟100w次即可 ```python from qiskit import * from qiskit.visualization import plot_hi ......

独奏者2 序章的wp

# 0x01 0ctf_2017_babyheap 2023.7.24 国防科技大学 合肥 本题除了fastbin attack,最重要的是伪造fakechunk,使得存放chunk的指针有两个指向同一个地址,达到泄露地址的目的。 突然发现自己之前写过一模一样的题,当时是照着别人的方法写的堆重叠(这 ......

大怨种的pwn的wp

# 0x01 pwnable_echo1 军训几天加暑假的活 ```python from pwn import * context(os='linux', arch='amd64', log_level='debug') #context(os='linux', arch='amd64') p = ......

古早wp合集

# 0x00 首先非常感谢大家阅读我的第一篇。本文章不仅仅是题解,一些细枝末节的小问题也欢迎大家一起解答。 `小问题的形式如Qx:xxxxxxx? 欢迎发现小问题并讨论~~` N1nE是本人另外一个名字,目前主要学习pwn方向,此文章以及后续别的文章,如有不当欢迎补充与纠正。 # 0x01 题目来源 ......

集训后的一些wp

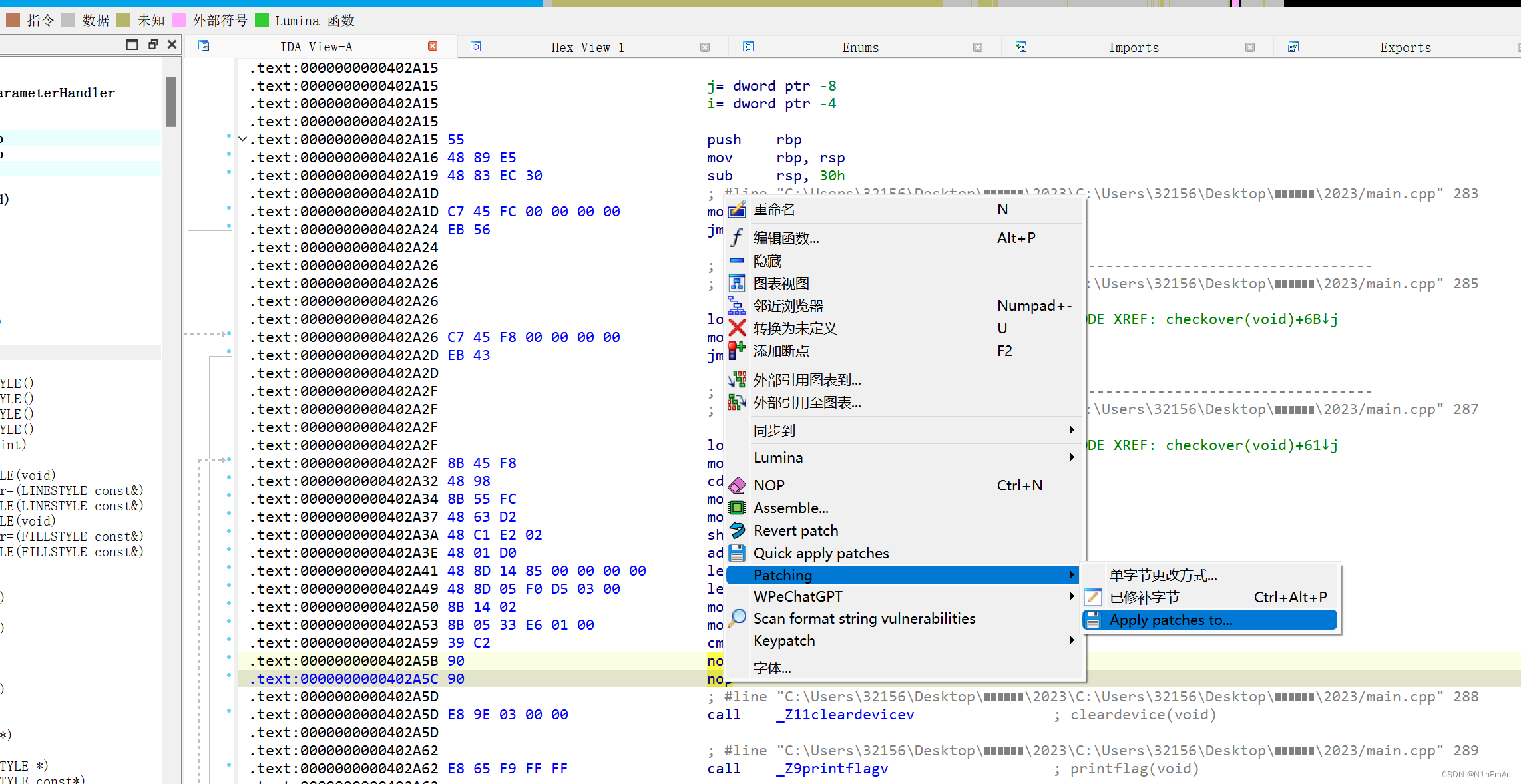

# 新生赛后 # 0x01 2048(jk出发)  修改跳转条件为nop,随便动一下直接打印flag。这个场景我幻想过很久了,一直没做到,这次参 ......

N1nEmAn-2023集训wp&&后续pwn-wp

2022-12-28 WP # 0x00 T1 reverse3 前几天没注意到要发wp,现在补一下。最近在学汇编,pwn题没做新的了。想到之前了解到hws的pwn会考花指令,听hjx他们说那是re的内容,就特意去做了点re。 题目来源是buuctf的reverse3。 # 0x01 wp ## 第 ......

独奏者2 序章的wp

# 0x01 0ctf_2017_babyheap 2023.7.24 国防科技大学 合肥 本题除了fastbin attack,最重要的是伪造fakechunk,使得存放chunk的指针有两个指向同一个地址,达到泄露地址的目的。 突然发现自己之前写过一模一样的题,当时是照着别人的方法写的堆重叠(这 ......

vulnhub_hacksudo: Thor_wp

# 前言 靶机地址:https://www.vulnhub.com/entry/hacksudo-thor,733/ 靶机下载地址:https://download.vulnhub.com/hacksudo/hacksudo Thor.zip 靶机描述: Discord服务器(https://dis ......

Bug_ku source (WEB) wp

在源代码中注释中发现了flag,提交发现是假的。 我们打开kali用dirserch扫描一下网站后台目录吧 发现.git ,这题应该是一个git泄露的题,用wget吧文件下载到本地,-r 选项的作用是递归下载该目录及其子目录的所有文件 Linux必备下载命令之wget详解 - 知乎 (zhihu.c ......

HWS第七期夏令营(硬件安全营)预选赛wp

# MISC ## USB

**以下为攻防世界中crypto的wp** #baigeiRSA 题目: ``` import libnum from Crypto.Util import number from secret import flag size = 128 e = 65537 p = number.getPrime ......

Vulnhub_SickOs1.1_wp

# 前言 靶机下载地址:https://download.vulnhub.com/sickos/sick0s1.1.7z # 主机探测 `nmap -sn 192.168.20.0/24` _WP

# Brute Force 概述:利用暴力破解(跑字典)去获得登录权限 # low 漏洞描述:通过get请求获取usename和passwd,可以使用burp的暴力破解或者使用万能密码 'or '1'='1 ## 暴力破解 ### 漏洞利用 1. 首先随便输入账号密码点击login打开拦截抓包 ![ ......

DVWA_Command_Injection(命令注入)-WP

# Command Injection ## 漏洞定义 用户可以执行恶意代码语句,在实战中危害比较高,也称作命令执行,一般属于高危漏洞 ## | 命令管道符 格式:第一条命令 | 第二条命令 || 第三条命令...] 将第一条命令的结果作为第二条命令的参数来使用 ps -aux | grep "ss ......

WP CTF-Web 攻防世界 GFSJ0475 get_post

#「场景」 进入场景后提示 > 请用GET方式提交一个名为a,值为1的变量 #「思路」 根据提示在url后加上`?a=1`,回车发送请求。出现新提示。 > 请再以POST方式随便提交一个名为b,值为2的变量 打开brupsuite,配置本地代理为brupsuite中proxy的地址和端口号,刷新浏览 ......

WP CTF-Web 攻防世界 GFSJ0474 view_source

#「场景」 题目描述: X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。 #「思路」 进入场景,右键无法使用,按F12,打开开发者工具,切换到ELements标签页,发现flag... { exit('bad requests'); } ?code= ``` #「思路」 根据题目提示——反序列化 已知PHP在进行反序列化前,会检查是 ......

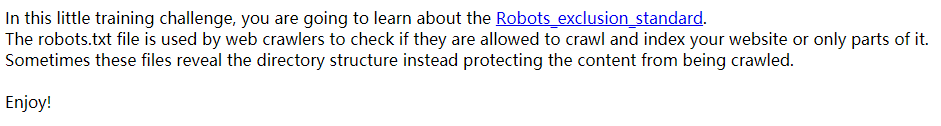

CTF WP 攻防世界 GFSJ0162 Training-WWW-Robots

#「场景」  #「思路」 根据题目提示,查看robots文件。 #「过程」 查看/robots.txt,文件内容如下: ......

[WP] 攻防世界 CSFJ0234 PHP2

#「场景」 http://61.147.171.105:54099/ #「过程」 创建场景后,点击得到的URL,在F12开发者工具中收集信息。  #「思路」 使用wireshark打开流量包进行观察,发现可疑文件test.txt ![](https://img2023.cnblogs.com/blog/710408/202306/710408- ......

[WP] 攻防世界 CSFJ0967 Let_god_knows

#「附件」 题目描述: 让苍天知道,你不认输? 附件下载解压,得到一个bmp图片 #「思路」 使用Stegsolve找图片隐写,在Red plane 0 中发现清晰二维码。 ![](https://img2023.cnblogs.com/blog/710408/202306/710408-20230 ......